Cómo Cerrar las Brechas en la Detección de Amenazas en su SIEM

En el panorama actual de la ciberseguridad, los sistemas de gestión de información y eventos de seguridad (SIEM, por sus siglas en inglés) representan una herramienta fundamental para las organizaciones que buscan monitorear y responder a las amenazas cibernéticas en tiempo real. Sin embargo, a pesar de su importancia, muchos despliegues de SIEM enfrentan brechas significativas en la detección de amenazas, lo que deja expuestos a los entornos empresariales a riesgos innecesarios. Este artículo explora de manera detallada las causas técnicas de estas brechas, las implicaciones operativas y regulatorias, y las estrategias avanzadas para cerrarlas, basándose en principios de mejores prácticas y tecnologías emergentes en el campo de la ciberseguridad.

Entendiendo el Rol del SIEM en la Detección de Amenazas

El SIEM es un sistema integrado que recopila, analiza y correlaciona datos de logs generados por diversos componentes de la infraestructura de TI, como firewalls, servidores, aplicaciones y dispositivos de red. Su función principal radica en la identificación de patrones anómalos que podrían indicar actividades maliciosas, tales como intentos de intrusión, exfiltración de datos o ataques de denegación de servicio distribuida (DDoS). Según estándares como NIST SP 800-53, un SIEM efectivo debe cumplir con requisitos de recolección de datos en tiempo real, correlación de eventos y generación de alertas accionables.

No obstante, las brechas en la detección surgen cuando el SIEM no logra procesar volúmenes masivos de datos de manera eficiente o cuando las reglas de correlación están desactualizadas. Por ejemplo, en entornos con miles de eventos por segundo, un SIEM tradicional basado en reglas estáticas puede generar un alto número de falsos positivos, lo que satura a los analistas de seguridad y retrasa la respuesta a amenazas reales. Estas limitaciones técnicas se agravan en arquitecturas híbridas o en la nube, donde la diversidad de fuentes de datos complica la normalización y el análisis unificado.

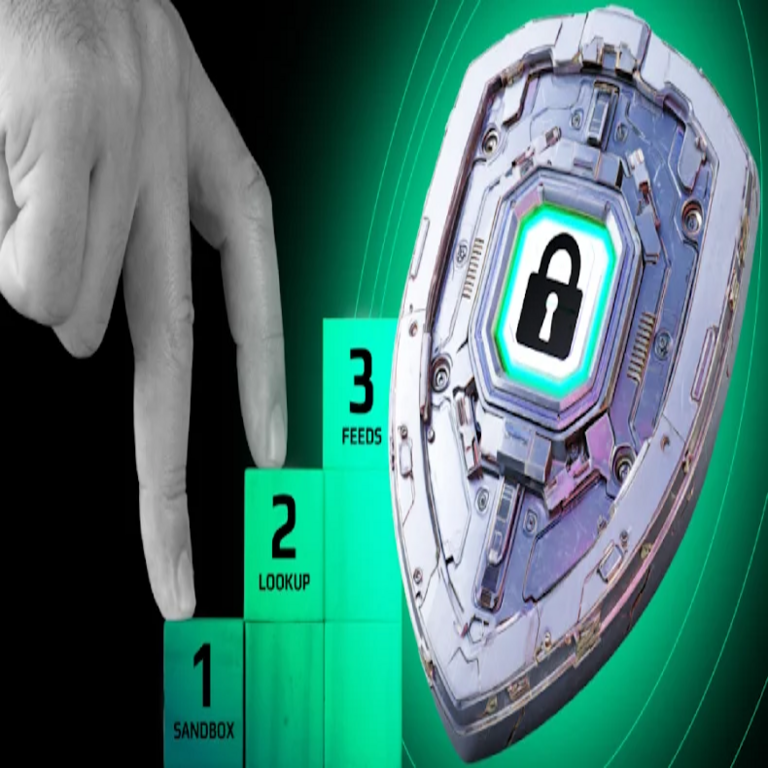

Brechas Comunes en los Sistemas SIEM y sus Causas Técnicas

Una de las brechas más prevalentes es la falta de integración con inteligencia de amenazas (Threat Intelligence). Los SIEM convencionales dependen de feeds internos de datos, pero ignoran fuentes externas como IOC (Indicadores de Compromiso) de plataformas como AlienVault OTX o MISP (Malware Information Sharing Platform). Esto resulta en una detección incompleta de amenazas avanzadas persistentes (APT), donde los atacantes utilizan técnicas de ofuscación para evadir reglas predefinidas.

Otra causa técnica radica en la ausencia de capacidades de aprendizaje automático (machine learning, ML) para el análisis conductual. En un SIEM sin ML, la detección se basa en firmas estáticas, similares a las de los antivirus tradicionales, lo que falla ante zero-day exploits. Por instancia, un ataque que explota una vulnerabilidad desconocida en un protocolo como RDP (Remote Desktop Protocol) podría pasar desapercibido si no coincide con patrones históricos. Estudios de Gartner indican que hasta el 70% de las brechas en SIEM se deben a configuraciones inadecuadas de correlación de eventos, donde reglas complejas como “si evento A seguido de B en menos de 5 minutos” no capturan secuencias no lineales de ataques.

Adicionalmente, las implicaciones operativas incluyen sobrecarga de recursos computacionales. En despliegues on-premise, el procesamiento de logs requiere hardware dedicado, y cualquier escalabilidad limitada puede llevar a la pérdida de datos durante picos de tráfico. Desde el punto de vista regulatorio, marcos como GDPR o HIPAA exigen retención y auditoría de logs por periodos extendidos, lo que amplifica el riesgo si el SIEM no soporta almacenamiento escalable en soluciones como Elasticsearch o Splunk.

- Falta de normalización de datos: Logs de diferentes fuentes (por ejemplo, Windows Event Logs vs. Syslog de Linux) llegan en formatos heterogéneos, impidiendo una correlación efectiva sin herramientas de parsing como Logstash.

- Retrasos en la ingesta de datos: En entornos distribuidos, la latencia de red puede demorar la detección de amenazas en edge computing.

- Ausencia de enriquecimiento de contexto: Sin integración con Active Directory o bases de datos de activos, el SIEM no distingue entre tráfico legítimo y malicioso en redes segmentadas.

Estrategias Técnicas para Cerrar Brechas en la Detección

Para mitigar estas brechas, las organizaciones deben adoptar un enfoque multifacético que combine mejoras en la arquitectura del SIEM con integración de tecnologías avanzadas. Una estrategia primordial es la implementación de SIEM basados en la nube, como Microsoft Sentinel o IBM QRadar, que ofrecen escalabilidad automática y procesamiento serverless. Estos sistemas utilizan contenedores Docker y orquestación Kubernetes para manejar volúmenes de datos variables, reduciendo la latencia a milisegundos.

La integración de inteligencia de amenazas en tiempo real es crucial. Plataformas como ThreatConnect o Recorded Future proporcionan feeds automatizados que enriquecen los eventos del SIEM con metadatos contextuales, como reputación de IP o hashes de malware. Técnicamente, esto se logra mediante APIs RESTful que inyectan IOC en el pipeline de procesamiento del SIEM. Por ejemplo, un evento de conexión entrante desde una IP conocida por campañas de phishing puede elevarse automáticamente a una alerta de alta prioridad mediante reglas dinámicas generadas por scripts en Python o PowerShell.

El empleo de machine learning y análisis conductual representa un avance significativo. Modelos de ML, como redes neuronales recurrentes (RNN) para secuencias temporales, pueden detectar anomalías en el comportamiento de usuarios y entidades (UEBA, User and Entity Behavior Analytics). En un SIEM como Splunk con su módulo de ML Toolkit, se entrena un modelo supervisado con datos históricos etiquetados para predecir desviaciones, como un aumento inusual en accesos a archivos sensibles. La precisión de estos modelos alcanza hasta el 95% en entornos controlados, según benchmarks de Forrester, superando las reglas heurísticas tradicionales.

| Brecha Común | Causa Técnica | Estrategia de Mitigación | Tecnología Recomendada |

|---|---|---|---|

| Falsos positivos elevados | Reglas estáticas rígidas | Análisis conductual con ML | Elastic Security con Kibana ML |

| Detección tardía de zero-days | Falta de threat intelligence | Integración de feeds externos | SIEM con API de STIX/TAXII |

| Sobrecarga de recursos | Escalabilidad limitada | Migración a la nube | AWS GuardDuty o Azure Sentinel |

| Normalización incompleta | Formatos heterogéneos | Parsing automatizado | Logstash con Grok patterns |

En términos de implementación, es esencial realizar una auditoría inicial del SIEM existente. Esto involucra el uso de herramientas como ELK Stack (Elasticsearch, Logstash, Kibana) para mapear flujos de datos y identificar cuellos de botella. Una vez auditado, se recomienda la adopción de marcos como MITRE ATT&CK para mapear las capacidades de detección contra tácticas de atacantes reales, asegurando cobertura contra técnicas como lateral movement o credential dumping.

Implicaciones Operativas y Riesgos Asociados

Desde una perspectiva operativa, cerrar brechas en el SIEM no solo mejora la detección, sino que optimiza la respuesta a incidentes (IR). Un SIEM bien configurado puede automatizar playbooks de respuesta mediante SOAR (Security Orchestration, Automation and Response), como Phantom o Demisto, donde una alerta de intrusión desencadena aislamiento de hosts vía API de switches Cisco. Esto reduce el tiempo medio de detección (MTTD) de horas a minutos, alineándose con métricas de frameworks como CIS Controls.

Sin embargo, los riesgos persisten si la implementación es deficiente. Por ejemplo, la dependencia excesiva de ML puede introducir sesgos si los datos de entrenamiento no son representativos, llevando a falsos negativos en amenazas dirigidas a sectores específicos como finanzas o salud. Regulatoriamente, en regiones como la Unión Europea bajo NIS2 Directive, las organizaciones deben demostrar resiliencia en SIEM para evitar multas que superan el 2% de los ingresos anuales. En América Latina, normativas como la LGPD en Brasil exigen trazabilidad de logs, lo que subraya la necesidad de SIEM compliant con estándares de privacidad como ISO 27001.

Los beneficios son notables: una reducción en brechas de detección puede prevenir pérdidas financieras estimadas en millones por incidente, según informes de IBM Cost of a Data Breach. Además, en entornos de IA y blockchain, integrar SIEM con monitoreo de smart contracts (usando herramientas como Chainalysis) cierra brechas en amenazas cripto-relacionadas, como ataques a DeFi protocols.

Mejores Prácticas y Casos de Estudio Técnicos

Para una implementación efectiva, siga estas mejores prácticas derivadas de guías de SANS Institute y OWASP:

- Realice pruebas de penetración periódicas (pentesting) enfocadas en el SIEM, simulando ataques con herramientas como Metasploit para validar reglas de detección.

- Implemente segmentación de red (zero-trust model) para limitar el alcance de brechas, integrando el SIEM con SDP (Software-Defined Perimeter).

- Capacite al equipo de SOC (Security Operations Center) en lenguajes de consulta como SPL (Splunk Processing Language) o KQL (Kusto Query Language) para análisis forense avanzado.

- Monitoree métricas de rendimiento del SIEM, como throughput de eventos por segundo (EPS) y tiempo de retención de logs, ajustando recursos dinámicamente.

Un caso de estudio ilustrativo es el de una institución financiera que migró a un SIEM híbrido basado en Elastic Stack. Inicialmente, enfrentaban brechas en la detección de insider threats debido a logs silenciados en endpoints. Al integrar UEBA con modelos de clustering no supervisado, redujeron falsos positivos en un 60%, detectando un intento de fraude interno en menos de 10 minutos. Técnicamente, esto involucró la ingesta de 500.000 eventos diarios, procesados con nodos Elasticsearch en clústeres de alta disponibilidad, y visualización en dashboards Kibana para analistas.

En otro ejemplo, una empresa de manufactura en América Latina adoptó threat hunting proactivo en su SIEM QRadar. Utilizando hipótesis basadas en MITRE, los cazadores de amenazas ejecutaron consultas personalizadas para identificar persistencia en Active Directory, revelando un APT que había evadido detección pasiva durante meses. La solución incluyó la adición de módulos de ML para baseline de comportamiento, con un ROI estimado en recuperación de costos por prevención de downtime.

Integración con Tecnologías Emergentes

La convergencia de SIEM con inteligencia artificial y blockchain abre nuevas avenidas para cerrar brechas. En IA, algoritmos de deep learning como transformers pueden procesar logs no estructurados, extrayendo entidades nombradas (NER) para correlaciones semánticas. Por ejemplo, un modelo BERT fine-tuned podría identificar menciones de credenciales en logs de aplicaciones, alertando sobre posibles fugas antes de que escalen.

En blockchain, el SIEM puede monitorear transacciones en redes como Ethereum para detectar anomalías en patrones de gas usage, indicativas de ataques como flash loans. Herramientas como Forta Network integran feeds blockchain en SIEM, permitiendo detección de smart contract exploits mediante oráculos descentralizados. Estas integraciones mitigan riesgos en ecosistemas Web3, donde las brechas tradicionales de SIEM fallan ante datos inmutables y distribuidos.

Adicionalmente, la adopción de edge computing en 5G requiere SIEM distribuidos, como los basados en Fog SIEM, que procesan datos localmente para reducir latencia en IoT deployments. Esto es vital para industrias como la automotriz, donde delays en detección podrían comprometer seguridad física.

Desafíos Futuros y Recomendaciones

Mirando hacia el futuro, el aumento de amenazas impulsadas por IA, como deepfakes en phishing o adversarial ML attacks, demandará SIEM con capacidades de autoaprendizaje continuo. Desafíos incluyen la gestión de privacidad en datos sensibles y la interoperabilidad con estándares emergentes como CISA’s Cyber Analytics.

Recomendaciones clave incluyen invertir en certificaciones como GIAC GCIA para analistas y realizar simulacros anuales de brechas. Colaborar con proveedores de SIEM para actualizaciones regulares asegura alineación con evoluciones como quantum-resistant cryptography en detección de amenazas.

En resumen, cerrar las brechas en la detección de amenazas en SIEM requiere un compromiso técnico integral, desde la arquitectura hasta la operación diaria. Al implementar estas estrategias, las organizaciones no solo fortalecen su postura de ciberseguridad, sino que también ganan resiliencia ante un panorama de amenazas en constante evolución. Para más información, visita la Fuente original.