Análisis de Vulnerabilidades en UEFI: Implicaciones y Mitigaciones

Las vulnerabilidades en el firmware UEFI (Unified Extensible Firmware Interface) han cobrado una creciente atención debido a su potencial para comprometer la seguridad de los sistemas informáticos desde su nivel más básico. UEFI es un estándar que define una interfaz entre el sistema operativo y el firmware del hardware, siendo fundamental para el arranque de los dispositivos. En este artículo, se examinan las implicaciones técnicas y operativas de estas vulnerabilidades, así como las mejores prácticas para mitigarlas.

Descripción de la Vulnerabilidad UEFI

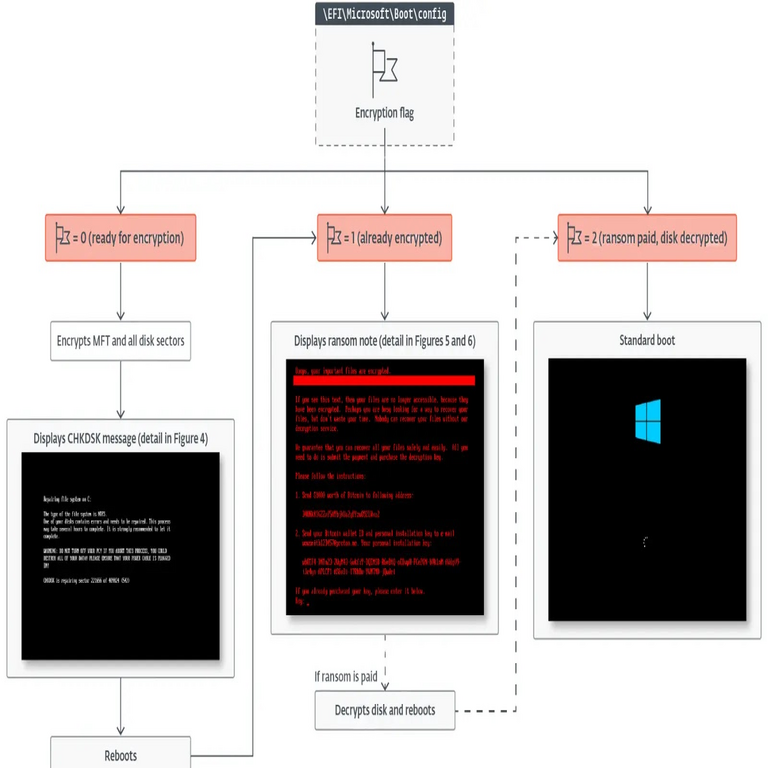

Recientemente, se ha identificado una serie de vulnerabilidades críticas en implementaciones de UEFI que permiten a un atacante ejecutar código malicioso antes de que se inicie el sistema operativo. Estas vulnerabilidades pueden ser explotadas por atacantes con acceso físico al dispositivo o a través de redes comprometidas. La naturaleza del firmware UEFI lo convierte en un objetivo atractivo, ya que controla el proceso de arranque y puede tener acceso completo al hardware del sistema.

Implicaciones Técnicas

- Acceso a Bajo Nivel: Las vulnerabilidades en UEFI permiten a los atacantes obtener acceso a funciones críticas del sistema, lo que puede incluir la manipulación del proceso de arranque y la instalación de rootkits difíciles de detectar.

- Persistencia: A diferencia del malware tradicional, que puede ser eliminado al reinstalar el sistema operativo, los ataques basados en UEFI pueden persistir incluso después de reinstalaciones completas si no se eliminan las modificaciones en el firmware.

- Dificultad en la Detección: Los ataques dirigidos a UEFI son difíciles de detectar con soluciones antivirus convencionales, ya que operan fuera del alcance habitual del software diseñado para proteger sistemas operativos.

Aspectos Regulatorios y Operativos

A medida que las organizaciones dependen cada vez más de tecnologías digitales, la regulación sobre ciberseguridad está evolucionando para incluir aspectos relacionados con la seguridad del firmware. Las empresas deben estar al tanto no solo de las amenazas externas sino también cumplir con normativas como GDPR o CCPA que exigen proteger datos sensibles desde sus niveles más bajos.

Estrategias de Mitigación

- Mantenimiento Regular: Es crucial mantener actualizado el firmware y aplicar parches proporcionados por los fabricantes. Esto ayuda a cerrar posibles brechas antes que sean explotadas.

- Implementación de Firmas Digitales: Utilizar firmas digitales para verificar la integridad del firmware puede ayudar a prevenir modificaciones no autorizadas.

- Aislamiento Físico: Proteger los dispositivos contra accesos físicos no autorizados es vital para reducir el riesgo asociado con ataques directos al hardware.

- Auditorías Regulares: Realizar auditorías periódicas sobre configuraciones y actualizaciones permite identificar posibles debilidades antes que sean aprovechadas por atacantes.

CVE Relacionados

Ciertas vulnerabilidades específicas han sido documentadas bajo identificadores CVE (Common Vulnerabilities and Exposures), lo cual permite un seguimiento efectivo por parte de equipos dedicados a la ciberseguridad. Es importante mantenerse informado acerca de estos CVEs y aplicar las correcciones necesarias. Por ejemplo, se ha reportado un CVE crítico relacionado con estas vulnerabilidades: CVE-2025-29966. La identificación oportuna y respuesta ante tales CVEs son esenciales para mantener un entorno seguro.

Conclusión

A medida que las amenazas cibernéticas evolucionan, es fundamental prestar atención especial a las vulnerabilidades dentro del entorno UEFI. La combinación adecuada entre actualizaciones regulares, implementación efectiva de medidas preventivas y conciencia organizacional sobre regulaciones emergentes permitirá mitigar significativamente estos riesgos asociados al firmware. Para más información visita la Fuente original.