Nuevo Malware Aprovecha el Mapa de Caracteres de Windows

Introducción al malware emergente

Recientemente, se ha identificado un nuevo tipo de malware que utiliza el Mapa de Caracteres de Windows como vector de ataque. Este enfoque innovador representa un cambio significativo en las tácticas utilizadas por los cibercriminales, lo que plantea preocupaciones sobre la seguridad de los sistemas operativos Windows y la necesidad urgente de medidas proactivas en ciberseguridad.

Mecanismo de funcionamiento del malware

El nuevo malware se disfraza dentro del Mapa de Caracteres, una herramienta legítima integrada en los sistemas operativos Windows. Este software permite a los usuarios insertar caracteres especiales y símbolos en documentos, pero ahora está siendo explotado para ejecutar código malicioso sin el conocimiento del usuario. Al utilizar esta herramienta comúnmente aceptada, el malware puede eludir algunas medidas básicas de detección y análisis.

Detalles técnicos sobre la implementación

El proceso por el cual este malware opera incluye varios pasos clave:

- Infección inicial: El atacante introduce el malware en un sistema a través de correos electrónicos phishing o descargas engañosas que invocan la apertura del Mapa de Caracteres.

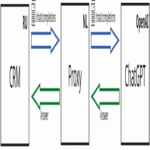

- Ejecución encubierta: Una vez abierto, el Mapa de Caracteres puede cargar y ejecutar scripts maliciosos sin alertar al usuario.

- Control remoto: El malware establece una conexión con servidores controlados por los atacantes, permitiendo así el control remoto del dispositivo infectado.

- Drenaje de datos: Finalmente, se recopilan datos sensibles como credenciales y otra información privada para ser enviados al atacante.

Implicaciones operativas y riesgos asociados

A medida que este tipo de ataques se vuelve más prevalente, las organizaciones deben reconocer varias implicaciones operativas y riesgos asociados:

- Aumento del riesgo a nivel empresarial: La capacidad del malware para disfrazarse como una aplicación legítima dificulta su detección durante las evaluaciones rutinarias.

- Pérdida potencial de datos sensibles: La recolección indebida de información crítica podría resultar en pérdidas financieras significativas y daños a la reputación empresarial.

- Costo elevado en mitigación: La respuesta a incidentes relacionados con este tipo específico requiere inversiones considerables en tecnología avanzada y formación del personal para la detección temprana.

Estrategias recomendadas para la mitigación

Dada la naturaleza insidiosa del nuevo malware que aprovecha herramientas comunes como el Mapa de Caracteres, es crucial implementar varias estrategias preventivas:

- Aumento en la capacitación del personal: Proporcionar formación regular sobre phishing y prácticas seguras puede ayudar a reducir el riesgo asociado con descargas maliciosas.

- Análisis continuo del tráfico interno: Monitorizar las conexiones salientes puede ayudar a detectar actividad inusual asociada con ataques basados en malware.

- Mantenimiento actualizado del software antivirus: Implementar soluciones antivirus robustas que incluyan capacidades heurísticas para detectar comportamientos anómalos podría ser eficaz contra estas amenazas emergentes.

Cumplimiento normativo y mejores prácticas

A medida que las amenazas evolucionan, también lo hacen las regulaciones relacionadas con la protección de datos. Las organizaciones deben cumplir con normativas como GDPR o CCPA. Las mejores prácticas incluyen realizar auditorías regulares sobre sistemas informáticos e implementar políticas estrictas sobre acceso a información sensible. Esto no solo asegura cumplimiento legal sino que también fortalece las defensas contra ataques cibernéticos emergentes.

Análisis final sobre futuras tendencias

A medida que los atacantes continúan innovando sus tácticas mediante técnicas cada vez más sofisticadas, es imperativo que tanto individuos como organizaciones mantengan una postura proactiva ante la seguridad cibernética. Las herramientas legítimas pueden convertirse rápidamente en vectores potenciales para ataques si no se manejan adecuadamente. La colaboración entre empresas tecnológicas, investigadores y reguladores será fundamental para desarrollar soluciones efectivas frente a estas amenazas emergentes.

Finalmente, es esencial estar siempre informado sobre nuevas vulnerabilidades y técnicas utilizadas por los cibercriminales. Para más información visita la Fuente original.