Análisis del nuevo exploit que elude la integridad del código

Recientemente se ha descubierto un nuevo exploit que pone en jaque las medidas de seguridad relacionadas con la integridad del código en sistemas operativos. Este hallazgo ha sido reportado por expertos en ciberseguridad y representa un avance significativo en las técnicas utilizadas por atacantes para eludir protecciones establecidas. A continuación, se presentan los aspectos más relevantes de este exploit, sus implicaciones operativas y las recomendaciones necesarias para mitigar su impacto.

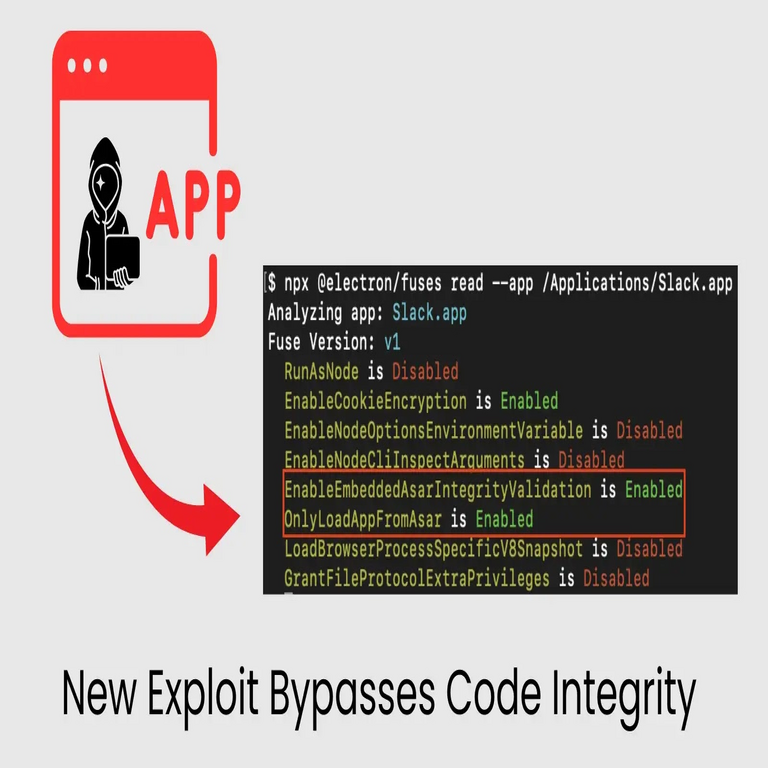

Descripción del exploit

El exploit recientemente identificado permite a los atacantes eludir las medidas de protección de integridad de código implementadas en diversos entornos. Este tipo de protección es fundamental para garantizar que solo se ejecute código autorizado y legítimo dentro del sistema operativo, evitando así la ejecución de software malicioso.

Técnicas empleadas

Los investigadores han destacado que este nuevo método utiliza técnicas avanzadas que explotan vulnerabilidades previamente desconocidas en el manejo de la integridad del código. Las principales características incluyen:

- Manipulación directa de procesos: Los atacantes pueden manipular procesos legítimos para ejecutar su propio código malicioso sin ser detectados.

- Inyección de payloads: Se ha observado que los atacantes inyectan cargas útiles (payloads) directamente en el espacio de memoria asignado a aplicaciones confiables, lo que complica aún más su detección.

- Evasión de sistemas de monitoreo: El exploit incluye mecanismos para evadir sistemas tradicionales de detección y respuesta ante intrusiones (IDS/IPS), lo que le permite operar sin ser detectado durante períodos prolongados.

Implicaciones operativas

La capacidad para eludir la integridad del código puede tener consecuencias graves para organizaciones e individuos. Algunas implicaciones operativas incluyen:

- Aumento del riesgo cibernético: Las organizaciones pueden enfrentar un aumento en la exposición a malware y ransomware debido a esta nueva técnica.

- Pérdida de datos sensibles: La manipulación exitosa puede llevar a la exfiltración o corrupción de datos críticos.

- Afectación a la reputación empresarial: Las brechas causadas por este tipo de ataques pueden resultar en pérdidas significativas tanto financieras como reputacionales.

Métricas y estadísticas relevantes

Aunque no se han publicado estadísticas precisas sobre el alcance actual del uso de este exploit, los expertos sugieren que su implementación podría estar aumentando, especialmente entre grupos organizados dedicados al cibercrimen. Se estima que una gran cantidad de ataques exitosos podría estar relacionada con vulnerabilidades similares si no se toman acciones preventivas adecuadas.

Estrategias recomendadas para mitigación

Dada la gravedad potencial asociada con este nuevo exploit, es esencial implementar una serie de estrategias proactivas para mitigar sus efectos:

- Mantenimiento actualizado: Asegurarse de que todos los sistemas operativos y aplicaciones estén actualizados con los últimos parches y actualizaciones proporcionados por los proveedores.

- Análisis regular: Efectuar auditorías regulares y pruebas penetrantes para identificar posibles vulnerabilidades antes que puedan ser explotadas.

- Sistemas avanzados de detección: Implementar soluciones avanzadas basadas en inteligencia artificial y machine learning para detectar comportamientos anómalos dentro del sistema rápidamente.

CVE relacionado

No se han reportado CVEs específicos asociados directamente con este nuevo exploit; sin embargo, es recomendable revisar periódicamente bases de datos como CVE Details o NVD (National Vulnerability Database) para mantenerse al tanto sobre nuevas vulnerabilidades relacionadas.

Conclusión

El descubrimiento reciente sobre un nuevo exploit capaz de eludir las medidas tradicionales contra la integridad del código resalta la necesidad urgente por parte tanto organizaciones como individuos, para reevaluar sus estrategias defensivas ante ciberamenazas emergentes. La implementación proactiva y continua es clave no solo para defenderse contra esta amenaza específica sino también contra futuras innovaciones en tácticas ofensivas utilizadas por ciberdelincuentes. Para más información visita la Fuente original.