Los Ataques a Dispositivos Cisco ASA: Un Análisis Técnico

Recientemente, se han reportado ataques dirigidos a dispositivos de seguridad de red Cisco ASA (Adaptive Security Appliance). Estos ataques han puesto de manifiesto la vulnerabilidad que pueden presentar los sistemas de seguridad en entornos empresariales. En este artículo, se explorarán las técnicas utilizadas por los atacantes, las implicaciones para la ciberseguridad y las medidas recomendadas para mitigar riesgos.

Contexto del Ataque

Los dispositivos Cisco ASA son ampliamente utilizados para la protección perimetral en redes corporativas. Sin embargo, estos equipos han sido objeto de atención por parte de actores maliciosos que buscan explotarlos para obtener acceso no autorizado a redes privadas. El informe destaca que los atacantes han utilizado técnicas avanzadas para comprometer la integridad y confidencialidad de estos dispositivos.

Técnicas Utilizadas por los Atacantes

Los hackers emplean diversas técnicas para llevar a cabo sus ataques, entre las cuales se destacan:

- Explotación de Vulnerabilidades Conocidas: Los atacantes aprovechan fallas específicas en el software de Cisco ASA que no han sido parcheadas. Es fundamental que las organizaciones mantengan sus sistemas actualizados con los últimos parches proporcionados por el fabricante.

- Phishing y Ingeniería Social: Muchas intrusiones comienzan con intentos de phishing, donde los atacantes engañan a empleados para que revelen credenciales o instalen malware en sus estaciones de trabajo.

- Aprovechamiento del Acceso Remoto: Los atacantes pueden intentar obtener acceso no autorizado mediante configuraciones incorrectas en VPNs o interfaces de administración expuestas al internet.

Implicaciones Operativas y Regulatorias

La compromisión de dispositivos Cisco ASA puede tener graves consecuencias operativas y regulatorias. Entre ellas se encuentran:

- Pérdida de Datos Sensibles: Un ataque exitoso puede resultar en el robo o pérdida de información crítica, lo cual puede afectar la reputación empresarial y la confianza del cliente.

- Cumplimiento Normativo: Las organizaciones pueden enfrentar sanciones debido a incumplimientos normativos relacionados con la protección de datos personales y confidenciales.

- Aumento en Costos Operativos: La recuperación tras un ataque cibernético implica costos significativos en términos de mitigación y restauración del sistema afectado.

Métodos de Mitigación Recomendados

A continuación se presentan algunas prácticas recomendadas para proteger los dispositivos Cisco ASA ante posibles ataques:

- Mantenimiento Regular: Implementar un programa riguroso para aplicar parches y actualizaciones regulares al software del dispositivo, asegurando así que todas las vulnerabilidades conocidas estén corregidas.

- Cerrado de Puertos Innecesarios: Configurar adecuadamente las políticas del firewall para cerrar puertos no utilizados y reducir así la superficie expuesta al riesgo.

- Monitoreo Continuo: Establecer sistemas robustos de monitoreo y detección intrusiva que puedan alertar sobre actividades sospechosas o inusuales en tiempo real.

- Ciberseguridad Basada en Capacitación: Proporcionar capacitación continua a todos los empleados sobre mejores prácticas en ciberseguridad y cómo reconocer intentos de phishing e ingeniería social.

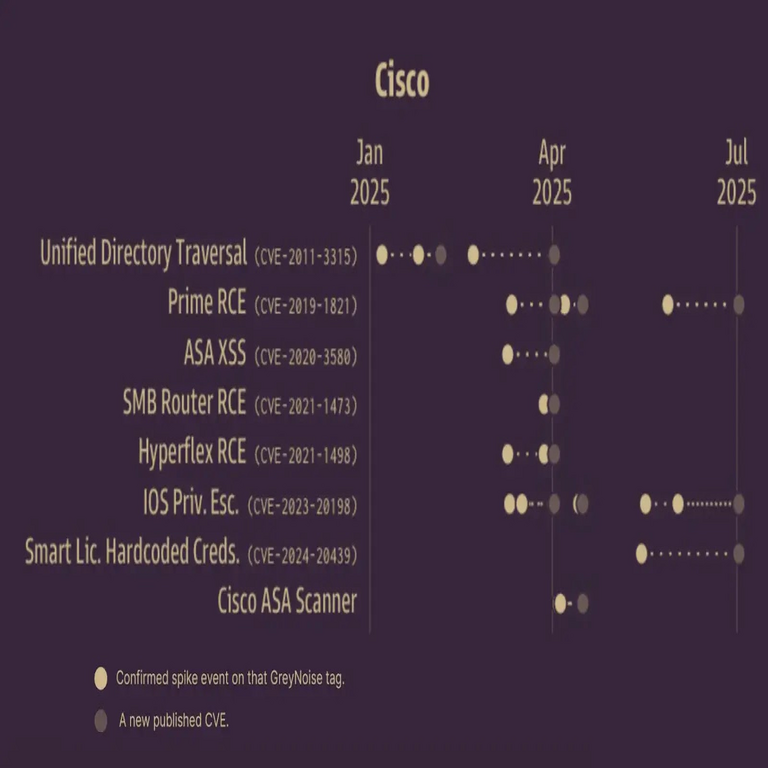

CVE Relacionados

A medida que surgen nuevos ataques, es fundamental estar atentos a las vulnerabilidades relacionadas con CVEs (Common Vulnerabilities and Exposures) asociadas a dispositivos Cisco ASA. Las organizaciones deben revisar periódicamente estas listas para asegurar su infraestructura contra amenazas emergentes.

Conclusión

Dado el aumento continuo en la sofisticación e intensidad de los ataques cibernéticos, es crucial que las organizaciones implementen medidas proactivas para proteger sus dispositivos Cisco ASA. La combinación adecuada entre tecnología actualizada, capacitación continua del personal y una sólida estrategia organizacional puede reducir significativamente el riesgo asociado con estas amenazas. Para más información visita la Fuente original.