Análisis de la Amenaza: Publicidad Maliciosa en PuTTY

Introducción

En el ámbito de la ciberseguridad, la identificación y mitigación de nuevas amenazas es crucial para la protección de sistemas y datos. Recientemente, se ha reportado un nuevo vector de ataque que involucra a PuTTY, una popular herramienta de cliente SSH y telnet. Este artículo examina cómo los anuncios maliciosos pueden comprometer a los usuarios de PuTTY y las implicancias que esto tiene para la seguridad informática.

Descripción del Problema

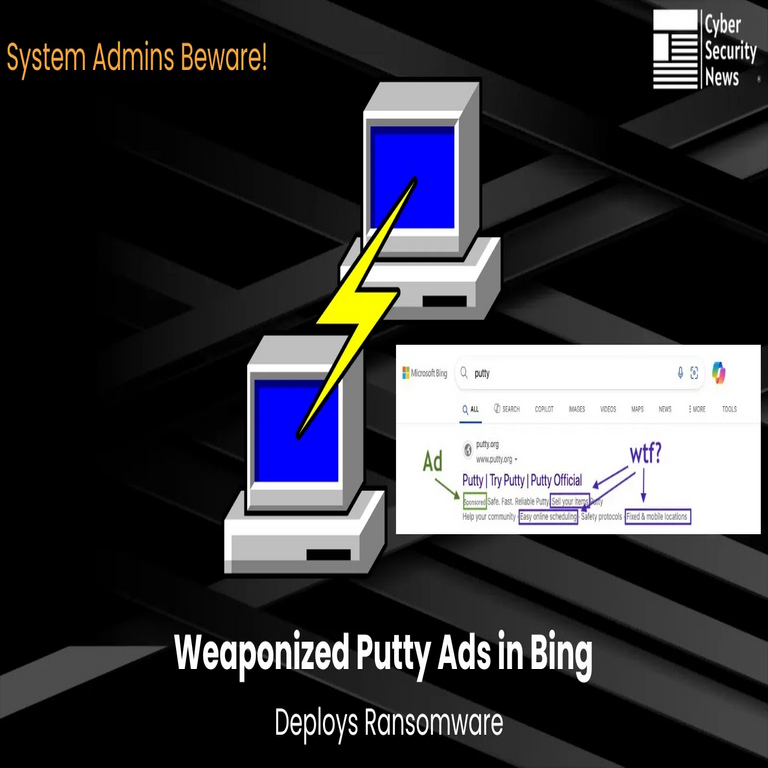

Un informe reciente ha revelado que algunos anuncios asociados con PuTTY han sido manipulados para incluir malware. Esto significa que los usuarios que buscan descargar esta herramienta legítima pueden ser dirigidos a sitios web que distribuyen versiones comprometidas, conocidas como “weaponized ads”. Estas versiones pueden incluir un software malicioso que pone en riesgo la seguridad del sistema.

Mecanismo del Ataque

El ataque se lleva a cabo mediante técnicas de ingeniería social y redirección maliciosa. A continuación se describen las etapas del proceso:

- Redirección a Sitios Comprometidos: Los anuncios son diseñados para parecer legítimos, pero al hacer clic, redirigen al usuario a páginas web maliciosas.

- Descarga de Software Modificado: En estas páginas, se ofrece una versión alterada de PuTTY que incluye código malicioso.

- Ejecución del Malware: Una vez descargado e instalado, el malware puede ejecutar diversos ataques, incluyendo el robo de credenciales o la instalación de software adicional no autorizado.

Implicaciones Operativas y Regulatorias

Este tipo de ataque presenta varias implicaciones significativas tanto para los usuarios como para las organizaciones:

- Pérdida de Datos Sensibles: La instalación inadvertida del malware puede resultar en el robo o pérdida de datos críticos.

- Aumento en Costos Operativos: Las organizaciones afectadas podrían enfrentar costos adicionales debido a incidentes relacionados con ciberseguridad.

- Cumplimiento Normativo: Las empresas deben asegurarse de cumplir con regulaciones como GDPR o CCPA, lo cual se vuelve más complicado cuando hay brechas relacionadas con malware.

Estrategias de Mitigación

Para protegerse contra este tipo de ataques, es recomendable seguir ciertas prácticas recomendadas en ciberseguridad:

- Descargar desde Fuentes Oficiales: Siempre descargar software desde sitios web oficiales o fuentes confiables para minimizar el riesgo.

- Mantener Actualizaciones al Día: Asegurarse de tener siempre actualizadas las herramientas y sistemas operativos puede ayudar a cerrar vulnerabilidades conocidas.

- Sensibilización sobre Ciberseguridad: Implementar programas educativos sobre seguridad cibernética dentro de las organizaciones puede aumentar la conciencia entre los empleados sobre amenazas como esta.

CVE Relacionado

No se han mencionado CVEs específicos relacionados directamente con este ataque en particular; sin embargo, es importante estar atento a posibles vulnerabilidades relacionadas con herramientas como PuTTY. La divulgación proactiva por parte del equipo responsable podría ayudar a mitigar riesgos futuros asociados con versiones comprometidas del software.

Conclusión

A medida que evolucionan las amenazas cibernéticas, se vuelve esencial mantener una vigilancia constante sobre prácticas seguras al utilizar herramientas populares como PuTTY. La educación continua sobre ciberseguridad combinada con medidas preventivas adecuadas puede reducir significativamente el riesgo asociado con estos tipos de vectores dañinos. Para más información visita la Fuente original.