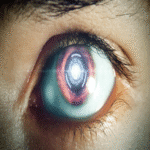

Análisis del Malware Rhadamanthys Stealer

El malware conocido como Rhadamanthys Stealer ha emergido como una herramienta de ciberamenaza significativa, utilizada por actores maliciosos para robar información sensible de usuarios y organizaciones. Este artículo aborda las características técnicas, la operativa de ataque y las implicaciones de seguridad asociadas con este tipo de malware.

Descripción Técnica del Malware

Rhadamanthys Stealer es un tipo de software malicioso diseñado específicamente para el robo de datos, incluyendo credenciales, información financiera y otros datos personales. Este malware se distribuye a través de métodos varios, incluyendo correos electrónicos phishing y descargas desde sitios web comprometidos.

Métodos de Distribución

- Correos Electrónicos Phishing: A menudo se presenta en adjuntos o enlaces que parecen legítimos, engañando a los usuarios para que descarguen el malware.

- Sitios Web Comprometidos: Los atacantes pueden utilizar técnicas de explotación para introducir el código malicioso en páginas web legítimas.

- Troyanos: En ocasiones, Rhadamanthys puede ser parte de un troyano más amplio que sirve como puerta trasera al sistema comprometido.

Mecanismos Técnicos Utilizados

Una vez instalado en un sistema, Rhadamanthys utiliza varios mecanismos técnicos para llevar a cabo su objetivo. Algunos aspectos destacados incluyen:

- Captura de Teclado: Registra las pulsaciones del teclado para obtener información sensible como contraseñas y datos bancarios.

- Captura de Pantalla: Puede tomar capturas periódicas del escritorio del usuario para recopilar información visual adicional.

- Sondeo en Archivos: Escanea archivos específicos en busca de documentos sensibles que pueden ser extraídos.

Implicaciones Operativas y Riesgos Asociados

La proliferación del Rhadamanthys Stealer plantea varias implicaciones operativas y riesgos significativos para individuos y organizaciones. Entre ellos se destacan:

- Pérdida Financiera: La exposición a fraudes financieros debido al robo de credenciales bancarias puede resultar en pérdidas sustanciales.

- Pérdida de Datos Sensibles: La fuga o exposición no autorizada de información confidencial puede tener repercusiones legales significativas.

- Deterioro Reputacional: Las organizaciones afectadas pueden enfrentar daños a su reputación debido a incidentes relacionados con la seguridad cibernética.

Estrategias Mitigadoras

A fin de reducir el riesgo asociado con el Rhadamanthys Stealer, se recomienda implementar diversas estrategias mitigadoras que incluyan:

- Múltiples Capas de Seguridad: Utilizar firewalls avanzados y sistemas antivirus actualizados para detectar y prevenir intrusiones.

- Cursos Educativos sobre Phishing: Capacitar a los empleados sobre las tácticas comunes utilizadas en ataques phishing puede limitar la efectividad del malware.

- Análisis Regular del Sistema: Realizar auditorías frecuentes e inspecciones detalladas del sistema ayuda a identificar software malicioso antes que cause daño significativo.

CVE Relacionados

No se han identificado CVEs específicos asociados directamente con Rhadamanthys Stealer hasta la fecha; sin embargo, es importante mantenerse informado sobre las vulnerabilidades comúnmente explotadas por este tipo de amenazas. Los administradores deben revisar regularmente bases de datos como el NVD (National Vulnerability Database) para detectar cualquier nueva vulnerabilidad que pueda facilitar la propagación o eficacia del malware.

Tendencias Futuras en Ciberseguridad Relacionadas con Malware

A medida que avanza la tecnología, también lo hacen las tácticas utilizadas por los cibercriminales. Las tendencias futuras indican un aumento en la sofisticación tanto en el desarrollo como en la distribución del malware. Las tecnologías emergentes como inteligencia artificial (IA) están comenzando a ser utilizadas por actores maliciosos para automatizar ataques e incrementar su efectividad.

Conclusión

Dada la creciente amenaza representada por el Rhadamanthys Stealer y otros tipos similares de malware, es crucial que individuos y organizaciones mantengan una postura proactiva hacia la ciberseguridad. Implementar medidas preventivas adecuadas no solo ayudará a proteger información valiosa sino también garantizará operaciones continuas frente a posibles incidentes adversos. Para más información visita la Fuente original.