Análisis de la Filtración de Datos Internos de LockBit y su Impacto en la Creación de Payloads

Recientemente, se ha reportado una filtración significativa de datos internos del grupo de ransomware LockBit, que podría tener repercusiones considerables en el panorama de la ciberseguridad. Este incidente expone detalles críticos sobre los métodos utilizados para la creación y distribución de payloads maliciosos, así como aspectos operativos del funcionamiento interno del grupo.

Detalles de la Filtración

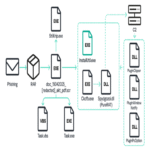

La filtración incluye un conjunto extenso de documentos que describen las técnicas y herramientas empleadas por los atacantes para desarrollar sus cargas útiles (payloads). Estos documentos revelan no solo el proceso técnico detrás de la creación de ransomware, sino también detalles sobre el entorno operativo y colaborativo del grupo. Las implicaciones son múltiples, ya que esta información puede ser utilizada por investigadores y defensores para anticipar y mitigar futuros ataques.

Aspectos Técnicos Revelados

- Herramientas Utilizadas: Los documentos filtrados incluyen referencias a diversas herramientas utilizadas por LockBit para compilar sus payloads. Esto abarca desde compiladores personalizados hasta herramientas específicas diseñadas para evadir detección.

- Técnicas de Evasión: Se detallan métodos específicos que utilizan para evitar ser detectados por soluciones antivirus y sistemas de defensa perimetral. Esto incluye técnicas como el uso de cifrado avanzado y ofuscación del código.

- Estrategias Colaborativas: La documentación sugiere un enfoque colaborativo entre miembros del grupo, lo cual optimiza los procesos creativos y técnicos en la producción de ransomware.

Implicaciones Operativas

La exposición a este tipo de información crítica plantea varios riesgos operativos. En primer lugar, permite a las organizaciones defensoras comprender mejor las tácticas empleadas por grupos como LockBit, facilitando el desarrollo e implementación de contramedidas adecuadas. Sin embargo, también podría resultar en un aumento en la sofisticación y efectividad futura del malware si esta información es aprovechada por otros actores maliciosos o grupos emergentes.

CVE Asociados

No se han reportado vulnerabilidades específicas (CVE) directamente asociadas con esta filtración; sin embargo, es importante señalar que cualquier innovación o técnica revelada podría estar vinculada a futuras vulnerabilidades que podrían ser explotadas si no se manejan adecuadamente las contramedidas correspondientes.

Métodos Preventivos Recomendados

- Análisis Continuo: Las organizaciones deben implementar programas continuos de análisis forense digital para detectar posibles intrusiones antes que afecten sistemas críticos.

- Ciberinteligencia Proactiva: Invertir en capacidades robustas de ciberinteligencia puede ayudar a anticipar movimientos potenciales basados en patrones observados en grupos como LockBit.

- Cultura Organizacional Segura: Fomentar una cultura organizacional donde todos los empleados sean conscientes sobre prácticas seguras puede reducir significativamente el riesgo humano asociado con ataques cibernéticos.

Conclusión

La filtración interna relacionada con LockBit proporciona una ventana única al funcionamiento interno del ransomware más notorio actualmente. La información expuesta tiene el potencial tanto para mejorar las capacidades defensivas como para incrementar los riesgos si cae en manos equivocadas. Es fundamental que las organizaciones permanezcan alerta ante estos desarrollos y adapten sus estrategias defensivas conforme evoluciona el panorama amenazante en ciberseguridad. Para más información visita la Fuente original.