Hazy Hawk: Nuevas Amenazas a la Seguridad Organizacional

Recientemente, el equipo de investigación de ciberseguridad ha identificado un nuevo grupo de actores maliciosos conocido como Hazy Hawk, que ha estado explotando vulnerabilidades en diversas organizaciones. Este grupo tiene un enfoque particular en la recopilación de información y el espionaje industrial, lo que representa una amenaza significativa para la seguridad de los datos y las operaciones comerciales.

Características y técnicas del grupo Hazy Hawk

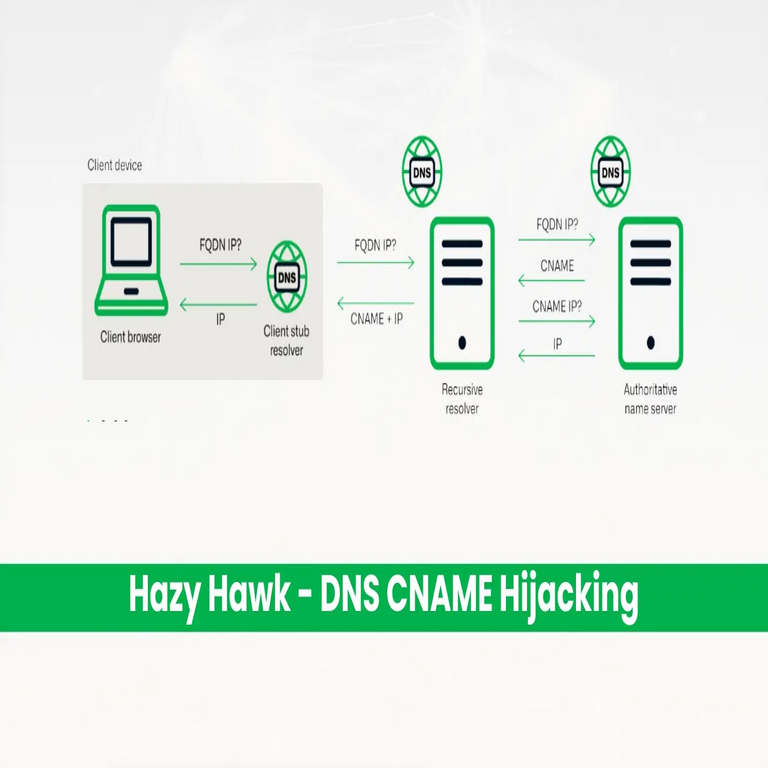

Hazy Hawk se caracteriza por utilizar una combinación de técnicas avanzadas para infiltrarse en las redes corporativas. Entre las tácticas más destacadas se encuentran:

- Phishing dirigido: Este grupo utiliza correos electrónicos fraudulentos que imitan comunicaciones legítimas para engañar a los empleados y obtener credenciales de acceso.

- Exploits de software: Hazy Hawk se beneficia de vulnerabilidades conocidas en software ampliamente utilizado, aprovechando la falta de actualizaciones por parte de las organizaciones.

- Uso de malware personalizado: La creación y el uso de malware específico les permite evadir soluciones de seguridad convencionales, facilitando así su permanencia en redes comprometidas.

CVE relevantes asociados con Hazy Hawk

A medida que este grupo ha evolucionado, varios Common Vulnerabilities and Exposures (CVE) han sido identificados como puntos críticos. Las organizaciones deben prestar especial atención a estas vulnerabilidades para mitigar riesgos potenciales. Algunos CVEs asociados incluyen:

- CVE-2021-22986: Una vulnerabilidad crítica en el framework F5 BIG-IP que podría permitir la ejecución remota de código.

- CVE-2021-3156: Un desbordamiento del búfer en sudo que puede ser explotado para obtener privilegios elevados.

Implicaciones operativas y recomendaciones

La actividad del grupo Hazy Hawk plantea serias preocupaciones operativas para las organizaciones afectadas. Las implicaciones incluyen:

- Pérdida de datos confidenciales: La recopilación no autorizada de información sensible puede comprometer la competitividad empresarial y dañar la reputación institucional.

- Aumento en costos operativos: Las brechas de seguridad pueden resultar en gastos significativos relacionados con respuestas incidentales, auditorías forenses y regulaciones regulatorias.

- Pérdida de confianza del cliente: Los incidentes relacionados con ciberseguridad pueden erosionar la confianza del cliente, afectando negativamente la relación comercial a largo plazo.

Estrategias defensivas contra Hazy Hawk

Para protegerse contra las amenazas representadas por Hazy Hawk, es crucial que las organizaciones implementen estrategias defensivas efectivas. Se recomienda considerar lo siguiente:

- Mantenimiento regular del software: Asegurarse de que todos los sistemas operativos y aplicaciones estén actualizados con los últimos parches disponibles.

- Cursos de concientización sobre seguridad cibernética: Capacitar a los empleados sobre cómo identificar correos electrónicos sospechosos y prácticas seguras al navegar por internet puede reducir significativamente el riesgo del phishing.

- Sistemas avanzados de detección e respuesta (EDR): Implementar soluciones EDR permite detectar comportamientos anómalos dentro del sistema que pueden indicar una brecha o compromiso inminente.

Cierre sobre la importancia continua del monitoreo proactivo

A medida que los grupos como Hazy Hawk continúan evolucionando sus tácticas, es fundamental que las organizaciones prioricen un enfoque proactivo hacia su ciberseguridad. Esto no solo implica implementar tecnología adecuada sino también fomentar una cultura organizacional centrada en la seguridad. Para más información visita la Fuente original.