Explotación de una vulnerabilidad 0-day en Output Messenger por el grupo Marbled Dust

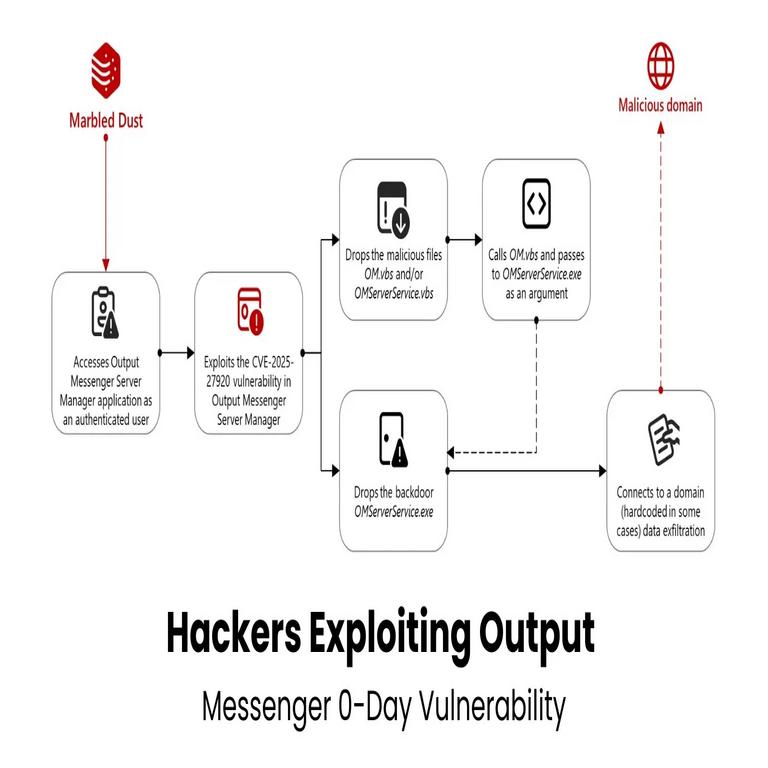

Un actor de amenazas identificado como Marbled Dust ha estado explotando activamente una vulnerabilidad de día cero (zero-day) en el software Output Messenger desde abril de 2024. Este ataque tiene como objetivo principal la recolección de datos sensibles de usuarios y la implementación de cargas maliciosas en las redes de las víctimas.

Detalles técnicos de la vulnerabilidad

Output Messenger es una solución de mensajería empresarial utilizada por organizaciones para comunicaciones internas. La vulnerabilidad explotada permite a los atacantes:

- Ejecutar código arbitrario en los sistemas afectados

- Escalar privilegios dentro de la red corporativa

- Recopilar credenciales y otra información sensible

- Desplegar payloads maliciosos adicionales

El método exacto de explotación no ha sido completamente revelado, pero se cree que involucra una combinación de:

- Inyección de código a través de entradas no validadas

- Corrupción de memoria en componentes específicos del cliente

- Mecanismos de persistencia mediante la modificación de configuraciones

Tácticas, técnicas y procedimientos (TTPs) de Marbled Dust

El grupo Marbled Dust ha demostrado un alto nivel de sofisticación en sus operaciones:

- Reconocimiento inicial: Identificación de organizaciones que utilizan Output Messenger

- Explotación: Aprovechamiento de la vulnerabilidad 0-day para acceso inicial

- Movimiento lateral: Uso de herramientas nativas del sistema para propagarse en la red

- Exfiltración: Transferencia encubierta de datos a servidores controlados por los atacantes

Impacto y mitigaciones recomendadas

Las organizaciones afectadas enfrentan riesgos significativos:

- Pérdida de datos confidenciales

- Compromiso de credenciales de administración

- Posibilidad de ransomware o espionaje industrial

Medidas de mitigación inmediatas:

- Actualizar Output Messenger a la última versión disponible

- Implementar segmentación de red para limitar el movimiento lateral

- Monitorear actividades sospechosas relacionadas con el servicio

- Revisar registros de autenticación y transferencias de archivos

Implicaciones para la seguridad corporativa

Este incidente destaca varios desafíos críticos:

- La dependencia de software de mensajería empresarial como vector de ataque

- La dificultad de detectar explotaciones de 0-days antes de que sean públicas

- La necesidad de estrategias de defensa en profundidad

Las organizaciones deberían considerar:

- Soluciones de detección de comportamiento anómalo

- Programas de gestión de vulnerabilidades más robustos

- Análisis continuo del tráfico de red

Para más detalles sobre esta vulnerabilidad, consulta la Fuente original.