Filtraciones Masivas en el Ecosistema de Apple: Análisis Técnico de Riesgos en Ciberseguridad y Tecnologías Emergentes

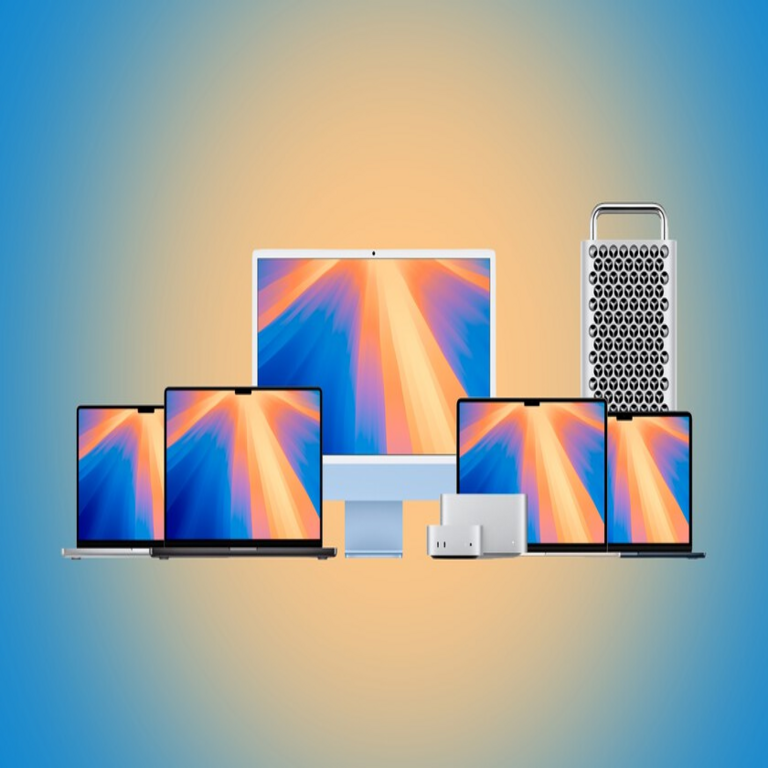

En el panorama actual de la tecnología, las filtraciones de información confidencial representan uno de los mayores desafíos para las empresas líderes como Apple. Recientemente, se ha reportado un aluvión de filtraciones relacionadas con productos Mac, un fenómeno inusual que ha captado la atención de la comunidad técnica. Este artículo examina en profundidad las implicaciones técnicas de estas filtraciones, enfocándose en aspectos de ciberseguridad, protección de propiedad intelectual y el impacto en las cadenas de suministro globales. Desde la perspectiva de un experto en ciberseguridad e inteligencia artificial, se analizarán los mecanismos subyacentes que facilitan tales brechas, las tecnologías involucradas en los productos filtrados y las estrategias de mitigación recomendadas para audiencias profesionales en el sector de TI.

Contexto Técnico de las Filtraciones en Apple

Las filtraciones recientes involucran detalles sobre prototipos y especificaciones de nuevos modelos de Mac, incluyendo posibles actualizaciones en la línea de chips M-series y integraciones de hardware para inteligencia artificial. Apple, conocida por su hermetismo en el desarrollo de productos, mantiene un ecosistema cerrado que abarca desde el diseño de silicio hasta la integración de software. Sin embargo, eventos como estos revelan vulnerabilidades en la cadena de suministro, particularmente en proveedores externos como Foxconn y TSMC, donde se fabrican componentes clave.

Técnicamente, estas filtraciones se originan en fugas de datos no autorizadas, a menudo a través de canales como repositorios de código fuente, bases de datos internas o comunicaciones encriptadas comprometidas. Por ejemplo, se han mencionado detalles sobre un posible MacBook Pro con chip M4, que incorporaría avances en arquitectura ARM de 3 nm, mejorando la eficiencia energética y el rendimiento en tareas de machine learning. Estas especificaciones, si se confirman, implican un salto en la capacidad de procesamiento paralelo, esencial para aplicaciones de IA como el procesamiento de lenguaje natural y el entrenamiento de modelos locales.

Desde el punto de vista de la ciberseguridad, las filtraciones destacan la importancia de marcos como el NIST Cybersecurity Framework (CSF), que Apple adopta parcialmente en sus prácticas internas. El CSF enfatiza la identificación de activos críticos, como los diseños de SoC (System on Chip), y la protección mediante cifrado de extremo a extremo y segmentación de redes. No obstante, las brechas ocurridas sugieren fallos en la detección de insider threats, donde empleados o contratistas con acceso privilegiado divulgan información intencionalmente o por negligencia.

Mecanismos Técnicos de las Brechas de Seguridad

Analizando los mecanismos subyacentes, las filtraciones en Apple suelen involucrar vectores como phishing avanzado, explotación de vulnerabilidades en herramientas de desarrollo y fugas en plataformas de colaboración como GitHub o Slack. En el caso de los Macs filtrados, se especula con la exposición de esquemas de PCB (Printed Circuit Board) y firmware, que podrían ser extraídos mediante ingeniería inversa si no se protegen adecuadamente con técnicas como obfuscación de código o watermarking digital.

En términos de blockchain y tecnologías emergentes, Apple podría beneficiarse de implementar ledgers distribuidos para rastrear la cadena de custodia de diseños digitales. Por instancia, utilizando protocolos como Hyperledger Fabric, se podría registrar inmutablemente cada acceso a archivos sensibles, detectando anomalías en tiempo real mediante algoritmos de IA basados en aprendizaje automático. Esto alinearía con estándares como ISO/IEC 27001 para gestión de seguridad de la información, asegurando trazabilidad y auditoría.

Las implicaciones operativas son significativas: una filtración prematura puede erosionar la ventaja competitiva de Apple en el mercado de computación de alto rendimiento. Por ejemplo, competidores como AMD o Qualcomm podrían anticipar y replicar características como Neural Engine mejorado en los chips M4, que soporta hasta 38 TOPS (Tera Operations Per Second) en inferencia de IA, superando benchmarks actuales en eficiencia por vatio.

- Vector de Ataque 1: Ingeniería social dirigida a empleados de proveedores, explotando debilidades en autenticación multifactor (MFA) basada en SMS en lugar de hardware tokens.

- Vector de Ataque 2: Compromiso de endpoints en entornos de desarrollo, donde herramientas como Xcode podrían ser vectores si no se actualizan con parches de seguridad oportunos.

- Vector de Ataque 3: Fugas en la nube, particularmente si se utilizan servicios híbridos sin segmentación adecuada, permitiendo lateral movement en redes corporativas.

En el ámbito de la IA, estas filtraciones plantean riesgos éticos y regulatorios. La Unión Europea, mediante el AI Act, exige transparencia en el desarrollo de sistemas de IA, y detalles filtrados sobre integraciones como Apple Intelligence podrían violar requisitos de evaluación de riesgos si se exponen prematuramente. Además, en Latinoamérica, regulaciones como la LGPD en Brasil o la LFPDPPP en México demandan protección de datos sensibles, extendiéndose a IP técnica en cadenas globales.

Implicaciones en la Cadena de Suministro y Tecnologías de Silicio

La cadena de suministro de Apple es un ecosistema complejo que involucra litografía EUV (Extreme Ultraviolet) para fabricar transistores en nodos sub-5 nm. Las filtraciones recientes podrían exponer optimizaciones en el diseño de FinFET o GAAFET (Gate-All-Around FET), tecnologías clave para reducir fugas de corriente y aumentar densidad de integración en los futuros Macs. TSMC, como socio principal, emplea medidas como secure multi-party computation para compartir diseños sin revelar detalles completos, pero las brechas indican posibles debilidades en estos protocolos criptográficos.

Técnicamente, un chip M4 filtrado revelaría avances en caché L3 compartida y soporte para memoria unificada, permitiendo cargas de trabajo de IA más eficientes sin transferencias de datos costosas entre CPU, GPU y NPU. Esto se alinea con el paradigma de edge computing, donde los dispositivos Mac procesan modelos de IA localmente, minimizando latencia y preservando privacidad mediante técnicas como federated learning.

Los riesgos incluyen espionaje industrial, donde actores estatales o corporativos podrían replicar innovaciones. Por ejemplo, China, con su iniciativa Made in China 2025, ha intensificado esfuerzos en semiconductores, y filtraciones de Apple podrían acelerar su progreso en ARM-based designs. Para mitigar, se recomienda la adopción de zero-trust architecture, donde cada acceso se verifica independientemente, integrando IA para análisis de comportamiento anómalo basado en modelos como Isolation Forest o autoencoders.

| Aspecto Técnico | Descripción | Implicaciones de Seguridad |

|---|---|---|

| Arquitectura de Chip | M-series con integración ARM y NPU | Exposición de optimizaciones podría permitir bypass de protecciones DRM |

| Gestión de Datos | Cifrado AES-256 en firmware | Fugas prematuras facilitan ataques side-channel en prototipos |

| Integración IA | Soporte para Core ML y TensorFlow Lite | Riesgos en entrenamiento de modelos con datos filtrados |

En el contexto de blockchain, Apple podría explorar NFTs o tokens no fungibles para certificar autenticidad de diseños, utilizando smart contracts en Ethereum o Solana para automatizar aprobaciones. Esto no solo asegura integridad sino que también habilita auditorías descentralizadas, reduciendo dependencia en autoridades centrales.

Estrategias de Mitigación y Mejores Prácticas en Ciberseguridad

Para contrarrestar estas filtraciones, Apple y sus socios deben implementar un enfoque multicapa. En primer lugar, fortalecer la segmentación de redes mediante microsegmentation, utilizando herramientas como VMware NSX o Cisco ACI, que aíslan entornos de desarrollo de producción. Segundo, integrar IA en sistemas de detección de intrusiones (IDS/IPS), empleando modelos de deep learning para identificar patrones de exfiltración de datos, como transferencias anómalas a servicios en la nube no autorizados.

En términos de estándares, adherirse a PCI DSS para manejo de datos sensibles en supply chain, aunque adaptado a IP técnica, y al framework MITRE ATT&CK para mapear tácticas adversarias. Para insiders, programas de monitoreo continuo con DLP (Data Loss Prevention) solutions como Symantec o Forcepoint pueden etiquetar y rastrear archivos sensibles automáticamente.

Desde la perspectiva de IA, el uso de adversarial training en modelos de seguridad puede endurecer defensas contra manipulaciones. Por ejemplo, entrenar redes neuronales para detectar deepfakes en comunicaciones internas, previniendo phishing sofisticado. En Latinoamérica, donde el sector TI crece rápidamente, empresas como Apple deben considerar colaboraciones locales para fortalecer supply chains regionales, reduciendo exposición a geopolíticas globales.

- Mejor Práctica 1: Auditorías regulares de código con herramientas estáticas como SonarQube, identificando fugas potenciales en repositorios.

- Mejor Práctica 2: Entrenamiento en ciberseguridad para toda la cadena, cubriendo temas como secure coding y threat modeling.

- Mejor Práctica 3: Integración de quantum-resistant cryptography, anticipando amenazas futuras en cifrado post-cuántico.

Los beneficios de estas estrategias incluyen no solo la prevención de brechas sino también la innovación segura. Por instancia, filtraciones controladas podrían usarse en red teaming exercises, simulando ataques para validar resiliencia.

Impacto en Tecnologías Emergentes y el Mercado Global

Las filtraciones afectan el ecosistema más amplio de tecnologías emergentes. En IA, detalles sobre cómo los nuevos Macs soportarán multimodal models (texto, imagen, video) podrían influir en el desarrollo de frameworks como PyTorch o Hugging Face, adaptados para hardware Apple. Esto acelera la adopción de IA en edge devices, pero también aumenta vectores de ataque, como model poisoning en actualizaciones over-the-air (OTA).

En blockchain, Apple ha explorado Web3 con Wallet apps, y filtraciones podrían exponer integraciones con DeFi protocols, arriesgando exploits en smart contracts. Regulatoriamente, la FTC en EE.UU. y equivalentes en la UE imponen multas por fallos en protección de datos, potencialmente alcanzando miles de millones si se vinculan a IP filtrada.

Operativamente, estas brechas disruptan roadmaps de producto. Un Mac filtrado con puertos Thunderbolt 5 y displays mini-LED avanzados podría forzar lanzamientos acelerados, afectando márgenes y percepción de marca. En ciberseguridad, enfatiza la necesidad de threat intelligence sharing, como a través de ISACs (Information Sharing and Analysis Centers), para alertas tempranas sobre campañas dirigidas a tech giants.

En el contexto latinoamericano, donde Apple expande presencia en mercados como México y Brasil, estas filtraciones resaltan la importancia de compliance local. Por ejemplo, integrar GDPR-like provisions en contratos de supply chain para proteger datos transfronterizos.

Conclusión: Hacia una Resiliencia Integral en el Ecosistema Tecnológico

En resumen, el aluvión de filtraciones en productos Mac de Apple subraya la intersección crítica entre ciberseguridad, IA y tecnologías emergentes. Al abordar estos desafíos con rigor técnico, mediante marcos robustos y adopción de mejores prácticas, las organizaciones pueden transformar vulnerabilidades en oportunidades de fortalecimiento. La protección de innovaciones como los chips M-series no solo salvaguarda la propiedad intelectual sino que también fomenta un ecosistema TI más seguro y colaborativo. Finalmente, la vigilancia continua y la adaptación a amenazas evolutivas serán clave para mantener la liderazgo en un mundo digital interconectado.

Para más información, visita la fuente original.