DarkWatchman: Malware de bajo perfil dirigido a empresas rusas en campaña de phishing masiva

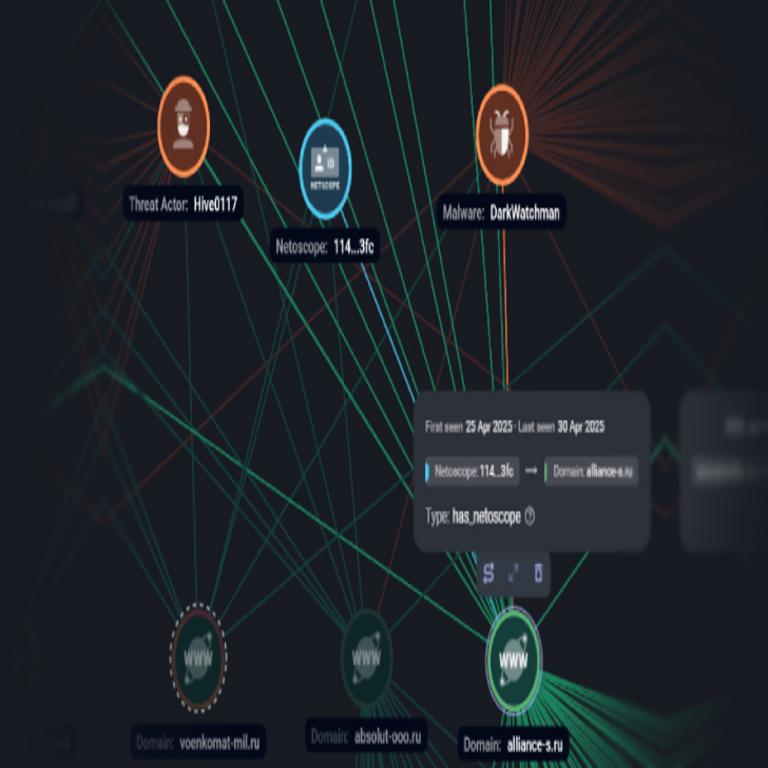

Una sofisticada campaña de phishing ha sido detectada en Rusia, dirigida a múltiples sectores industriales con el objetivo de distribuir el malware DarkWatchman. Según informes de la empresa de ciberseguridad rusa F6, los ataques han afectado a organizaciones en medios de comunicación, turismo, finanzas, manufactura, retail, energía, telecomunicaciones, transporte y biotecnología.

Características técnicas de DarkWatchman

DarkWatchman es un malware modular conocido por su enfoque sigiloso y bajo perfil. Entre sus características destacadas se incluyen:

- Arquitectura ligera basada en JavaScript y PowerShell para evadir detección

- Capacidad de ejecución en memoria (fileless) para evitar persistencia en disco

- Mecanismos de comunicación cifrados mediante protocolos web estándar

- Funcionalidad RAT (Remote Access Trojan) para control remoto

- Técnicas de ofuscación avanzada para bypass de soluciones de seguridad

Vectores de ataque y metodología

La campaña utiliza correos electrónicos de phishing cuidadosamente elaborados que:

- Suplantan identidades corporativas legítimas

- Incluyen documentos Office maliciosos con macros

- Contienen enlaces a sitios web comprometidos

- Explotan vulnerabilidades conocidas en software obsoleto

Una vez que la víctima interactúa con el contenido malicioso, se descarga y ejecuta el payload inicial, que a su vez despliega DarkWatchman utilizando técnicas de living-off-the-land (LOLBins).

Implicaciones para la seguridad corporativa

Este incidente destaca varios desafíos críticos en ciberseguridad:

- Necesidad de mejorar la concienciación sobre phishing en todos los niveles organizacionales

- Importancia de actualizar sistemas y aplicar parches de seguridad oportunamente

- Relevancia de soluciones EDR/XDR para detectar comportamientos anómalos

- Ventajas del modelo Zero Trust para limitar movimientos laterales

Recomendaciones de mitigación

Las organizaciones pueden adoptar las siguientes medidas defensivas:

- Implementar filtros avanzados de correo electrónico con análisis de sandboxing

- Deshabilitar macros Office de documentos provenientes de fuentes externas

- Monitorizar tráfico DNS y conexiones HTTP/HTTPS inusuales

- Configurar reglas SIEM para detectar patrones de ejecución de PowerShell sospechosos

- Segmentar redes para contener posibles infecciones

Para más detalles sobre esta campaña, consulta el informe completo en Fuente original.

Este caso subraya la evolución constante de las amenazas cibernéticas y la necesidad de adoptar estrategias de defensa en profundidad que combinen tecnología, procesos y capacitación continua del personal.