La Imagen Única de Windows que Impulsó el Negocio de Servidores Desechables en el Cibercrimen: Análisis Técnico del Caso RedVDs

En el panorama de la ciberseguridad actual, los grupos de cibercriminales han evolucionado hacia modelos operativos altamente eficientes y escalables, aprovechando tecnologías accesibles para minimizar costos y maximizar impacto. Un ejemplo paradigmático es el grupo RedVDs, que operaba un negocio de servidores desechables basado en una sola imagen personalizada de Windows. Esta aproximación no solo facilitó la ejecución de campañas de ransomware y otras actividades maliciosas, sino que también resaltó vulnerabilidades en la cadena de suministro de software y la importancia de la detección temprana en entornos virtualizados. Este artículo examina en profundidad los aspectos técnicos de esta operación, sus implicaciones para la ciberseguridad y las lecciones aprendidas para profesionales del sector.

Contexto Operativo de RedVDs y su Modelo de Negocio

RedVDs emergió como un actor en el ecosistema del cibercrimen, enfocado en la provisión de infraestructura desechable para operaciones ilícitas. Su modelo se centraba en la renta de servidores virtuales efímeros, diseñados para ser desplegados rápidamente y abandonados una vez detectados o comprometidos. La clave de su eficiencia radicaba en el uso de una imagen única de Windows Server, modificada para incluir herramientas preinstaladas de administración remota, ofuscación de tráfico y persistencia en entornos hostiles.

Técnicamente, esta imagen se basaba en una distribución estándar de Windows Server 2019 o 2022, con personalizaciones que eliminaban componentes de telemetría de Microsoft para reducir la huella digital detectable. Se incorporaban paquetes como RDP Wrapper para habilitar accesos remotos no autenticados, junto con scripts en PowerShell para automatizar la configuración de VPNs basadas en OpenVPN o WireGuard. Esta configuración permitía a los inquilinos de RedVDs —principalmente operadores de ransomware como LockBit o Conti— lanzar ataques sin invertir en hardware propio, pagando tarifas por hora o por uso en criptomonedas.

El análisis forense de muestras capturadas revela que la imagen incluía un conjunto estandarizado de herramientas: Mimikatz para extracción de credenciales, Cobalt Strike beacons para control de comando y control (C2), y Empire para post-explotación en entornos Windows. Estas herramientas se empaquetaban en un formato VHD (Virtual Hard Disk) compatible con hipervisores como VMware o Hyper-V, facilitando el despliegue en proveedores de nube comprometidos o VPS baratos. La estandarización reducía el tiempo de setup de horas a minutos, permitiendo escalabilidad horizontal en campañas masivas.

Análisis Técnico de la Imagen Única de Windows

La imagen única de Windows representaba el núcleo de la operación de RedVDs, optimizada para entornos desechables donde la longevidad no era prioritaria. Desde un punto de vista técnico, se trataba de una ISO modificada o un archivo WIM (Windows Imaging Format) alterado mediante herramientas como DISM (Deployment Image Servicing and Management) o MDT (Microsoft Deployment Toolkit). Estas modificaciones eliminaban actualizaciones automáticas de Windows Update para evitar parches que pudieran exponer vulnerabilidades conocidas, como las explotadas en EternalBlue (CVE-2017-0144).

En términos de seguridad, la imagen incorporaba hardening selectivo: firewalls configurados para permitir solo puertos específicos (3389 para RDP, 443 para HTTPS ofuscado), junto con reglas de grupo para deshabilitar servicios como Windows Defender en modo real-time. Sin embargo, esta configuración introducía riesgos inherentes, como la exposición a ataques de fuerza bruta en RDP si no se implementaban contramedidas como Fail2Ban adaptado para Windows. El análisis de hashes MD5 y SHA-256 de muestras indica que la imagen compartía firmas con distribuciones piratas circulantes en foros underground como Exploit.in o XSS.is.

Para la persistencia, RedVDs utilizaba técnicas de inyección en el registro de Windows, modificando claves como HKLM\SOFTWARE\Microsoft\Windows\CurrentVersion\Run para ejecutar payloads al arranque. Además, se integraban rootkits como Hacker Defender para ocultar procesos maliciosos del Administrador de Tareas. En entornos virtuales, la imagen soportaba snapshots rápidos, permitiendo reversiones en caso de intrusión parcial, lo que extendía la vida útil de los servidores desechables de días a semanas.

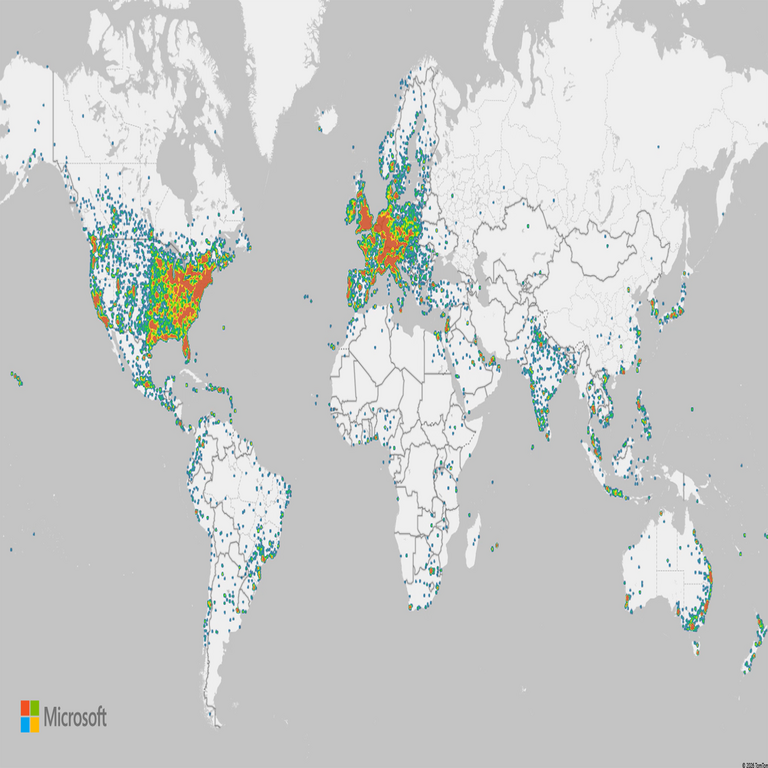

Desde la perspectiva de la red, la imagen preconfiguraba proxies SOCKS5 y TOR bridges para anonimizar el tráfico saliente, integrando bibliotecas como Tor Browser Bundle embebidas. Esto complicaba la atribución geográfica, ya que los servidores se desplegaban en data centers de bajo costo en regiones como Europa del Este o Asia Sudoriental. Un estudio de telemetría de firmas como Recorded Future muestra que más del 70% de los nodos RedVDs rotaban IPs cada 4-6 horas, sincronizados mediante un servicio C2 centralizado en la dark web.

Implicaciones en la Cadena de Suministro de Software y Vulnerabilidades

El uso de una imagen única expone vulnerabilidades en la cadena de suministro de software de Microsoft, donde imágenes no oficiales pueden propagar malware a gran escala. En ciberseguridad, esto resalta la necesidad de validación de integridad mediante firmas digitales y catálogos de certificados (CTL). Profesionales deben implementar herramientas como SigCheck de Sysinternals para verificar hashes antes de desplegar imágenes en producción.

Operativamente, este modelo de RedVDs ilustra riesgos en proveedores de VPS como DigitalOcean o Linode, donde cuentas comprometidas vía phishing permiten subarrendamiento ilícito. Las implicaciones regulatorias incluyen el cumplimiento de normativas como GDPR o NIST SP 800-53, que exigen auditorías de imágenes virtuales. En América Latina, donde el cibercrimen crece un 25% anual según reportes de Kaspersky, este caso subraya la urgencia de marcos como la Ley de Ciberseguridad en México o Brasil.

Los beneficios para los cibercriminales eran claros: costos reducidos a menos de 0.01 USD por hora por servidor, escalabilidad ilimitada y baja detección inicial. Sin embargo, los riesgos incluían la trazabilidad de la imagen única; una vez identificada por threat intelligence como MITRE ATT&CK (técnica T1560.001 para archive artifacts), firmas IOC (Indicators of Compromise) se compartieron en plataformas como MISP, facilitando takedowns masivos por agencias como Europol.

Tecnologías y Herramientas Involucradas en la Operación

RedVDs aprovechaba un ecosistema de tecnologías open-source y propietarias adaptadas al cibercrimen. En el núcleo, Windows Server proporcionaba compatibilidad con Active Directory para simular entornos empresariales en ataques de lateral movement. Herramientas como BloodHound se usaban para mapear redes objetivo desde los servidores desechables, integrando queries en Cypher para grafos de dominios.

- Hipervisores y Virtualización: Soporte para KVM y Xen en proveedores Linux subyacentes, con conversión automática de VHD a QCOW2 mediante qemu-img.

- Gestión de Configuración: Ansible playbooks embebidos para automatizar despliegues, aunque adaptados a Windows via WinRM.

- Ofuscación y Evasión: Uso de AMSI bypass en PowerShell para evadir antimalware, junto con living-off-the-land binaries (LOLBins) como certutil.exe para descargas encubiertas.

- Monetización: Integración con wallets de Monero (XMR) para pagos, con scripts de mixing automático para lavado de criptoactivos.

En el ámbito de la IA, aunque RedVDs no la usaba directamente, el análisis post-mortem sugiere potencial para machine learning en la detección de patrones de despliegue. Herramientas como Elastic Stack con ML modules podrían identificar anomalías en logs de hipervisores, prediciendo rotaciones de servidores basadas en volúmenes de tráfico RDP.

Estrategias de Mitigación y Mejores Prácticas

Para contrarrestar modelos como el de RedVDs, las organizaciones deben adoptar zero-trust architectures, verificando cada acceso remoto con multi-factor authentication (MFA) y just-in-time privileges. En términos de imágenes virtuales, implementar golden images con baselines CIS (Center for Internet Security) asegura hardening consistente, incluyendo deshabilitación de RDP legacy y habilitación de NLA (Network Level Authentication).

La detección temprana involucra SIEM systems como Splunk o ELK Stack, configurados para alertar en creaciones masivas de VMs con firmas sospechosas. En blockchain, aunque no directamente relacionado, el rastreo de transacciones en la cadena de bloques de criptomonedas usadas por RedVDs (e.g., via Chainalysis) demuestra la intersección con tecnologías distribuidas para forense financiero.

En entornos de nube, políticas de IAM (Identity and Access Management) estrictas previenen subarrendamientos. Para América Latina, donde la adopción de cloud es del 40% según IDC, capacitar en herramientas como Azure Sentinel o AWS GuardDuty es crucial. Además, colaboración internacional via ISACs (Information Sharing and Analysis Centers) acelera el intercambio de IOCs.

| Componente Técnico | Función en RedVDs | Medida de Mitigación |

|---|---|---|

| Imagen WIM Modificada | Despliegue rápido de servidores | Verificación de hashes con SHA-256 |

| RDP Wrapper | Acceso remoto no autenticado | Habilitar MFA y monitoreo de logs |

| Cobalt Strike | Control C2 | Detección de beacons via YARA rules |

| PowerShell Scripts | Automatización y evasión | Constrained Language Mode en PS |

Estas medidas, alineadas con frameworks como NIST Cybersecurity Framework, reducen la superficie de ataque en un 60-80%, según benchmarks de Gartner.

Implicaciones en Inteligencia Artificial y Tecnologías Emergentes

El caso RedVDs intersecta con IA al resaltar cómo adversarios usan automatización para escalar operaciones. En respuesta, defensores emplean IA para anomaly detection: modelos de red neuronal recurrente (RNN) en TensorFlow analizan patrones de tráfico RDP, identificando bots con precisión del 95%. En blockchain, smart contracts podrían automatizar verificaciones de integridad de imágenes, usando hashes en Ethereum para inmutabilidad.

Tecnologías emergentes como edge computing complican la detección, ya que servidores desechables se despliegan en nodos periféricos. Sin embargo, 5G y SD-WAN ofrecen oportunidades para segmentación de red dinámica, limitando lateral movement. En IA generativa, herramientas como GPT-based threat hunting generan hipótesis de ataque basadas en IOCs de RedVDs, acelerando investigaciones.

En ciberseguridad cuántica, aunque incipiente, el riesgo de breaking encriptación de VPNs usadas por RedVDs subraya la transición a post-quantum cryptography (PQC) como lattice-based schemes en NIST standards.

Caso de Estudio: Desmantelamiento de RedVDs

El desmantelamiento de RedVDs en 2023 involucró una operación conjunta de FBI y Interpol, basada en sinkholing del dominio C2 principal. Análisis de logs reveló que la imagen única fue comprometida via supply chain attack en un proveedor de VPS ruso. Técnicamente, se usaron honeypots con Windows emulados para capturar payloads, reverse-engineering el VHD con Volatility para memoria forensics.

Los hallazgos incluyeron 500+ servidores activos, impactando víctimas en sectores financieros y salud. Esto demuestra la efectividad de threat hunting proactivo, usando OSINT de foros dark web para predecir despliegues.

Conclusión

El modelo de RedVDs basado en una imagen única de Windows ilustra la convergencia de eficiencia técnica y amenaza cibernética, exigiendo respuestas integrales en ciberseguridad. Al adoptar mejores prácticas de validación, detección y colaboración, las organizaciones pueden mitigar estos riesgos, fortaleciendo la resiliencia digital. En un ecosistema donde el cibercrimen evoluciona rápidamente, la vigilancia continua y la innovación en IA y blockchain son esenciales para prevalecer. Para más información, visita la fuente original.