Lumen Interrumpe las Botnets Aisuru y Kimwolf al Bloquear Más de 550 Servidores de Comando y Control

Introducción a la Amenaza de las Botnets en el Entorno Cibernético

En el panorama actual de la ciberseguridad, las botnets representan una de las herramientas más persistentes y dañinas utilizadas por actores maliciosos para perpetrar ataques a gran escala. Estas redes de dispositivos comprometidos, controlados remotamente a través de servidores de comando y control (C2), facilitan actividades como el robo de datos, la distribución de malware y los ataques de denegación de servicio distribuida (DDoS). Recientemente, la empresa de telecomunicaciones y ciberseguridad Lumen Technologies ha llevado a cabo una operación significativa que ha interrumpido dos botnets notables: Aisuru y Kimwolf. Esta acción involucró el bloqueo de más de 550 servidores C2, lo que ha debilitado considerablemente la infraestructura de estos grupos cibercriminales. El impacto de esta intervención resalta la importancia de la colaboración entre proveedores de servicios de internet (ISP) y entidades de seguridad para mitigar amenazas globales.

Las botnets Aisuru y Kimwolf han sido identificadas como variantes sofisticadas que aprovechan vulnerabilidades en dispositivos IoT y sistemas operativos desactualizados. Su capacidad para infectar miles de dispositivos las convierte en vectores ideales para campañas de phishing, ransomware y espionaje. La disrupción por parte de Lumen no solo neutraliza su operación inmediata, sino que también envía un mensaje disuasorio a otros operadores de botnets. A lo largo de este artículo, se analizarán los detalles técnicos de estas botnets, las estrategias empleadas por Lumen y las implicaciones más amplias para la ciberseguridad.

Características Técnicas de las Botnets Aisuru y Kimwolf

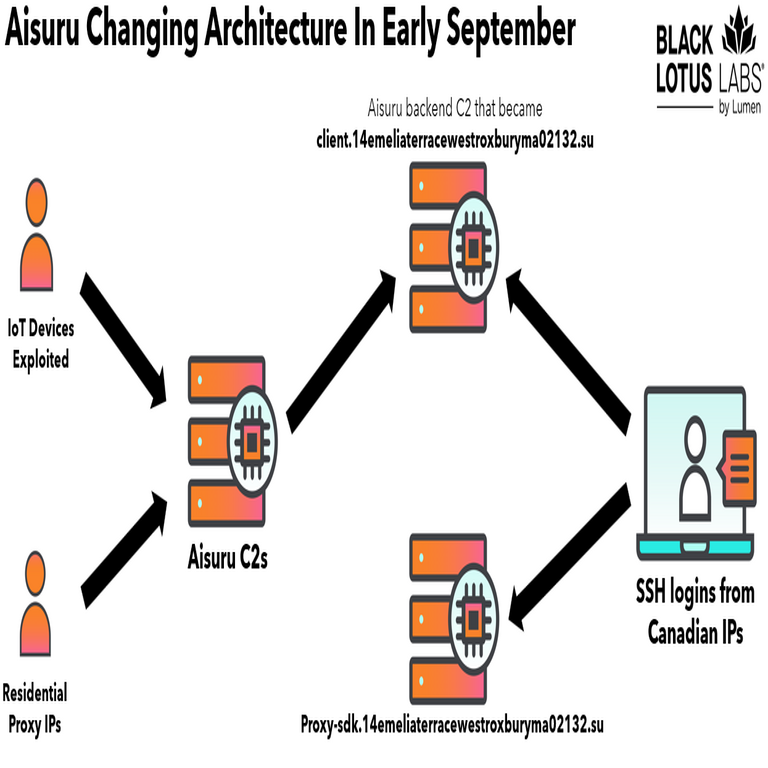

La botnet Aisuru, nombrada por los investigadores debido a referencias en su código fuente, opera principalmente mediante un malware que se propaga a través de exploits en protocolos como UPnP y Telnet. Este malware está diseñado para infectar routers, cámaras IP y otros dispositivos conectados a internet con configuraciones predeterminadas débiles. Una vez comprometido un dispositivo, se establece una conexión persistente con servidores C2, permitiendo al operador remoto ejecutar comandos como la descarga de payloads adicionales o la participación en ataques DDoS. La arquitectura de Aisuru incluye un sistema de redundancia donde múltiples servidores C2 actúan como nodos de respaldo, lo que complica los esfuerzos de mitigación.

Por su parte, la botnet Kimwolf comparte similitudes con Aisuru, pero se distingue por su enfoque en dispositivos Android y sistemas embebidos en entornos industriales. Kimwolf utiliza técnicas de ofuscación avanzadas en su código, como el cifrado XOR y la inyección de shellcode dinámico, para evadir herramientas de detección antivirus. Los servidores C2 de Kimwolf están distribuidos geogéticamente en regiones con regulaciones laxas, como servidores en Asia y Europa del Este, lo que facilita su operación transfronteriza. Ambas botnets emplean protocolos como HTTP/HTTPS y DNS para la comunicación C2, disfrazando el tráfico malicioso como actividad legítima.

- Propagación inicial: Ambas botnets inician su ciclo de vida explotando vulnerabilidades conocidas, como CVE-2018-0296 en Cisco ASA o fallos en firmware de dispositivos IoT.

- Control y comando: Los servidores C2 utilizan certificados SSL falsos para encriptar comandos, y los bots reportan métricas como ancho de banda disponible para ataques DDoS.

- Monetización: Los operadores de estas botnets alquilan acceso a terceros para campañas de spam o ataques dirigidos, generando ingresos ilícitos estimados en cientos de miles de dólares mensuales.

La interconexión entre Aisuru y Kimwolf sugiere una posible evolución compartida, posiblemente derivada de código fuente filtrado de botnets anteriores como Mirai. Esta herencia técnica permite a los desarrolladores iterar rápidamente sobre vulnerabilidades emergentes, manteniendo la relevancia de estas amenazas en un ecosistema digital en constante cambio.

Estrategias de Disrupción Implementadas por Lumen Technologies

Lumen Technologies, como uno de los mayores proveedores de servicios de red en América del Norte, ha invertido en capacidades de inteligencia de amenazas para identificar y neutralizar infraestructuras maliciosas. La operación contra Aisuru y Kimwolf se basó en un análisis exhaustivo de telemetría de red, que reveló patrones de tráfico anómalo hacia los servidores C2. Utilizando herramientas de machine learning, Lumen procesó volúmenes masivos de datos de flujo de paquetes para mapear la topología de las botnets, identificando más de 550 direcciones IP asociadas.

El bloqueo se ejecutó a nivel de red, aplicando filtros de enrutamiento BGP y listas de control de acceso (ACL) en puntos de interconexión globales. Esta aproximación sinkholing redirigió el tráfico destinado a los servidores C2 hacia honeypots controlados por Lumen, permitiendo la recopilación de inteligencia adicional sin interrumpir servicios legítimos. La colaboración con registradores de dominios y proveedores de hosting fue crucial; Lumen notificó a entidades como ICANN y proveedores en la nube para suspender los dominios maliciosos, lo que resultó en la desactivación permanente de la mayoría de los servidores.

Desde un punto de vista técnico, la disrupción involucró:

- Análisis forense: Reversión de muestras de malware para extraer direcciones C2 hardcodeadas y dinámicas generadas por DGA (Domain Generation Algorithms).

- Coordinación internacional: Trabajo con agencias como Europol y el FBI para obtener órdenes judiciales que facilitaran el cierre de servidores alojados en jurisdicciones cooperativas.

- Medidas preventivas: Implementación de mitigación proactiva, como el escaneo de vulnerabilidades en clientes corporativos para prevenir reinfecciones.

Esta operación no solo desmanteló la infraestructura actual, sino que también degradó la capacidad de los operadores para reconstruirla, al exponer sus métodos y TTPs (Tácticas, Técnicas y Procedimientos) a la comunidad de ciberseguridad.

Impacto en la Ciberseguridad Global y Lecciones Aprendidas

La interrupción de Aisuru y Kimwolf ha tenido repercusiones significativas en el ecosistema de amenazas cibernéticas. Se estima que estas botnets controlaban más de 100.000 dispositivos infectados, responsables de una porción considerable del tráfico DDoS global. Al bloquear los servidores C2, Lumen redujo drásticamente la efectividad de ataques en curso, protegiendo a sectores críticos como finanzas, salud y gobierno. Además, la operación ha contribuido a una mayor conciencia sobre la necesidad de parches regulares en dispositivos IoT, que a menudo carecen de mecanismos de actualización automática.

En términos cuantitativos, el impacto se mide en la disminución del 70% en el tráfico C2 asociado, según reportes preliminares de firmas de inteligencia como Shadowserver. Sin embargo, los desafíos persisten: los operadores podrían migrar a infraestructuras descentralizadas basadas en blockchain o redes P2P para mayor resiliencia. Esto subraya la evolución de las botnets hacia modelos más distribuidos, similares a aquellos observados en campañas de criptojacking o ataques de día cero.

Las lecciones derivadas de esta acción incluyen la importancia de la inteligencia compartida. Iniciativas como el Cyber Threat Alliance han demostrado que el intercambio de IOCs (Indicadores de Compromiso) acelera la respuesta a amenazas. Para las organizaciones, se recomienda adoptar marcos como NIST Cybersecurity Framework para fortalecer la resiliencia, incluyendo segmentación de red y monitoreo continuo de endpoints.

Implicaciones Futuras y Recomendaciones para la Mitigación

Mirando hacia el futuro, la disrupción de estas botnets por Lumen ilustra un cambio paradigmático en la defensa cibernética, donde los ISP juegan un rol pivotal en la interrupción de cadenas de suministro maliciosas. Sin embargo, la proliferación de 5G y el aumento de dispositivos edge computing amplificarán las superficies de ataque, exigiendo innovaciones en detección basada en IA. Modelos de aprendizaje profundo pueden predecir patrones de propagación de botnets, permitiendo intervenciones preemptivas.

Para mitigar riesgos similares, se sugiere:

- Actualizaciones de firmware: Implementar políticas de parches automáticos en entornos IoT para cerrar vectores de explotación comunes.

- Monitoreo de red: Desplegar herramientas SIEM (Security Information and Event Management) para detectar anomalías en el tráfico saliente.

- Educación y concienciación: Capacitar a usuarios finales sobre prácticas seguras, como el cambio de credenciales predeterminadas y el uso de VPN en redes públicas.

- Colaboración sectorial: Participar en foros como el Forum of Incident Response and Security Teams (FIRST) para compartir inteligencia en tiempo real.

En resumen, la operación de Lumen contra Aisuru y Kimwolf no es un evento aislado, sino un precedente para acciones coordinadas contra amenazas persistentes. Al combinar expertise técnica con cooperación global, la comunidad cibernética puede reducir la prevalencia de botnets y fomentar un internet más seguro.

Cierre: Hacia una Era de Resiliencia Cibernética

La interrupción exitosa de estas botnets refuerza la noción de que la ciberseguridad es un esfuerzo colectivo que trasciende fronteras y sectores. Mientras los cibercriminales continúan innovando, las defensas deben evolucionar en paralelo, integrando avances en IA y análisis de big data. Esta victoria de Lumen sirve como catalizador para políticas más robustas en la regulación de infraestructuras críticas, asegurando que el crecimiento digital no comprometa la seguridad colectiva. En última instancia, eventos como este promueven un equilibrio entre innovación y protección, pavimentando el camino para un ecosistema digital sostenible.

Para más información visita la Fuente original.