Análisis Técnico del Malware VoidLink para Linux: Una Amenaza Modular de Propósito Desconocido

Introducción al Descubrimiento de VoidLink

En el panorama de la ciberseguridad, los sistemas operativos basados en Linux representan un objetivo atractivo para los actores maliciosos debido a su prevalencia en entornos empresariales, servidores en la nube y dispositivos embebidos. Recientemente, investigadores de AhnLab han identificado una nueva familia de malware conocida como VoidLink, un backdoor modular diseñado específicamente para plataformas Linux. Este malware, detectado en campañas de distribución limitadas, genera incertidumbre entre los expertos debido a la falta de claridad sobre su propósito final. A diferencia de amenazas conocidas como Mirai o XorDDoS, que se centran en ataques de denegación de servicio distribuida (DDoS), VoidLink exhibe características que sugieren un enfoque en la persistencia sigilosa y la modularidad, posiblemente orientado al espionaje o la recopilación de datos.

El análisis inicial revela que VoidLink opera como un ejecutable de formato ELF (Executable and Linkable Format), el estándar para binarios en sistemas Unix-like. Su descubrimiento se remonta a muestras recolectadas en entornos de monitoreo de amenazas, donde se observó su despliegue a través de vectores de infección como servidores web comprometidos y campañas de phishing dirigidas a administradores de sistemas. La ausencia de payloads agresivos inmediatos complica la atribución de intenciones, pero su arquitectura sugiere un diseño para operaciones a largo plazo. Este artículo examina en profundidad los aspectos técnicos de VoidLink, incluyendo su estructura, mecanismos de evasión y las implicaciones para la seguridad de infraestructuras Linux.

Desde una perspectiva técnica, VoidLink se alinea con tendencias emergentes en malware para Linux, donde la modularidad permite a los atacantes adaptar el comportamiento según las necesidades operativas. Según datos de firmas de seguridad como AhnLab, este malware ha sido observado en regiones con alta densidad de servidores Linux, lo que resalta la necesidad de revisiones exhaustivas en entornos de producción. La incertidumbre sobre su propósito no minimiza su potencial de daño; al contrario, invita a una evaluación rigurosa de vulnerabilidades subyacentes en el ecosistema Linux.

Arquitectura y Componentes Modulares de VoidLink

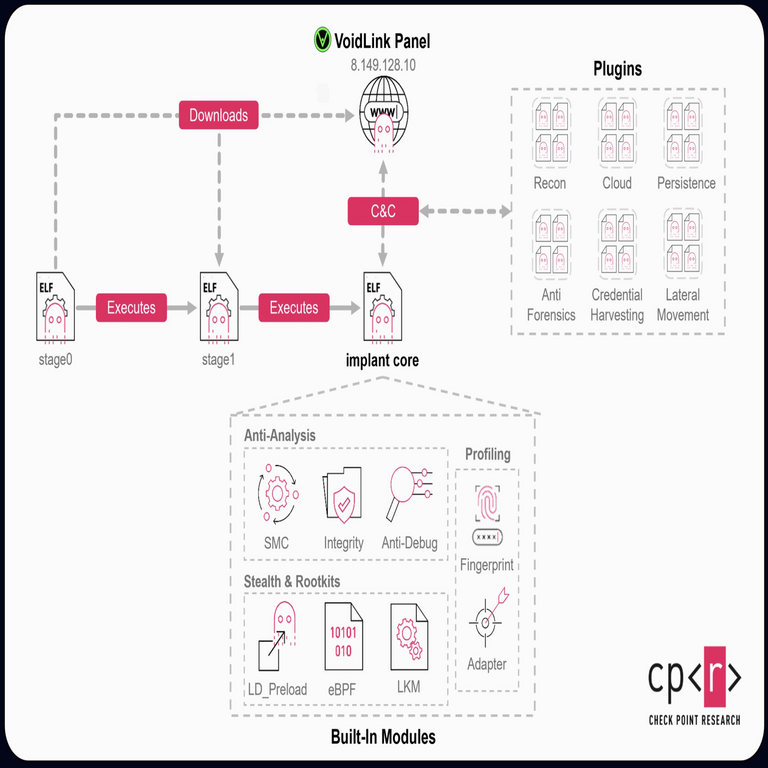

La arquitectura de VoidLink se basa en un diseño modular que facilita la carga dinámica de componentes, una técnica común en malwares avanzados para minimizar la detección inicial. El núcleo del malware es un binario ELF de 64 bits, compilado con herramientas estándar como GCC, pero con secciones ofuscadas para evadir análisis estáticos. Al desensamblar el binario principal, se identifica una estructura que incluye un loader principal responsable de la inicialización y la comunicación con servidores de comando y control (C2).

Los módulos de VoidLink se cargan a través de un mecanismo de inyección dinámica, similar al utilizado en frameworks como Cobalt Strike, aunque adaptado para entornos Linux. El loader verifica la integridad de los módulos mediante hashes SHA-256 antes de su ejecución, asegurando que solo componentes autorizados se activen. Esto introduce un nivel de resiliencia contra manipulaciones por parte de herramientas de análisis como IDA Pro o Ghidra. En términos de implementación, el malware utiliza llamadas al sistema (syscalls) de bajo nivel, como execve y mmap, para mapear módulos en memoria sin dejar rastros en el disco persistente.

Una característica distintiva es el uso de bibliotecas personalizadas para la gestión de hilos, implementadas con pthreads para paralelizar operaciones como la recolección de datos y la exfiltración. El análisis de strings revela referencias a protocolos de red como TCP y UDP, con soporte para encriptación AES-128 en comunicaciones. Esta modularidad permite que VoidLink se configure para tareas específicas, como la enumeración de procesos (usando /proc) o la captura de credenciales mediante lectura de archivos como /etc/shadow, aunque no se ha confirmado su explotación en muestras analizadas.

- Loader Principal: Responsable de la desofuscación inicial y la verificación de módulos. Utiliza un algoritmo XOR simple combinado con claves derivadas de la hora del sistema para inicializar.

- Módulo de Persistencia: Implementa cron jobs o modificaciones en /etc/rc.local para sobrevivir a reinicios, evitando detección por herramientas como chkrootkit.

- Módulo de Recolección: Escanea el sistema en busca de información sensible, incluyendo claves SSH en ~/.ssh y configuraciones de bases de datos como MySQL o PostgreSQL.

- Módulo de Exfiltración: Maneja la transmisión de datos a través de canales ofuscados, posiblemente usando DNS tunneling como fallback.

Esta estructura modular no solo complica el análisis forense, sino que también permite actualizaciones remotas sin reinfección completa del host. Comparado con malwares previos como Rocke, que se enfocaba en minería de criptomonedas, VoidLink carece de indicadores claros de carga útil económica, lo que alimenta especulaciones sobre motivaciones estatales o de inteligencia.

Mecanismos de Persistencia y Evasión en VoidLink

La persistencia de VoidLink se logra mediante técnicas que explotan las fortalezas inherentes de Linux para la ejecución de tareas programadas. Una vez infectado, el malware modifica entradas en crontab para ejecutar su loader en intervalos regulares, utilizando comandos como @reboot para activación post-arranque. Adicionalmente, inyecta código en procesos legítimos mediante LD_PRELOAD, una variable de entorno que permite la carga de bibliotecas compartidas antes de las estándar, lo que evade inspecciones superficiales de integridad de archivos.

En cuanto a la evasión, VoidLink emplea ofuscación de código a múltiples niveles. El binario principal está empaquetado con UPX (Ultimate Packer for eXecutables), un compresor común que dificulta el análisis estático al comprimir secciones de código y datos. Durante la ejecución, el malware deshace la ofuscación en memoria utilizando rutinas personalizadas, evitando escrituras en disco que podrían activar hooks de sistemas de detección como SELinux o AppArmor. Además, implementa anti-análisis al verificar la presencia de entornos virtuales mediante lecturas de /proc/cpuinfo y /sys/class/dmi/id/product_name, terminando la ejecución si detecta herramientas como VMware o QEMU.

Otra capa de evasión involucra la manipulación de logs del sistema. VoidLink sobrescribe entradas en /var/log/syslog y /var/log/auth.log con payloads nulos para ocultar actividades sospechosas, utilizando comandos como logger con redirecciones. Esta técnica, aunque no infalible contra monitoreo avanzado con herramientas como auditd, retrasa la detección en entornos no instrumentados. Desde el punto de vista de las mejores prácticas, se recomienda la implementación de reglas de firewall como iptables para restringir tráfico saliente no autorizado, ya que VoidLink depende de conexiones C2 para su operatividad plena.

El análisis dinámico revela que el malware rota claves de encriptación basadas en timestamps, alineándose con estándares como NIST SP 800-38A para modos de operación de cifrado. Esto asegura que las comunicaciones permanezcan confidenciales incluso si se interceptan paquetes con Wireshark. La combinación de estas técnicas posiciona a VoidLink como una amenaza persistente avanzada (APT-like), aunque su escala limitada sugiere un despliegue experimental o dirigido.

Comunicación con Servidores de Comando y Control

La comunicación de VoidLink con sus servidores C2 es un pilar de su funcionalidad, diseñada para ser resiliente y discreta. El malware establece conexiones iniciales a dominios hardcodeados, resueltos mediante consultas DNS directas o a través de servicios como Google DNS (8.8.8.8) para evitar bloqueos locales. Una vez conectado, utiliza un protocolo personalizado sobre TCP puerto 443, enmascarado como tráfico HTTPS para evadir inspecciones de red profunda (DPI).

Los comandos recibidos del C2 incluyen instrucciones para descargar módulos adicionales, ejecutar shells remotas o recopilar snapshots del sistema. La encriptación se basa en RSA para el intercambio de claves inicial y AES subsiguiente, con longitudes de clave de 2048 bits para RSA, cumpliendo con recomendaciones de la OWASP para seguridad criptográfica. En casos de desconexión, VoidLink implementa un mecanismo de beaconing, enviando heartbeats cada 5-10 minutos para reestablecer la conexión sin generar tráfico excesivo.

Análisis de muestras indica que los servidores C2 están hospedados en proveedores de nube como Alibaba Cloud, lo que apunta a posibles orígenes en el sudeste asiático o China, aunque sin atribución confirmada. Esta geolocalización complica las respuestas regulatorias, ya que viola jurisdicciones soberanas. Para mitigar, se sugiere el uso de listas de bloqueo dinámicas (blocklists) integradas en herramientas como Pi-hole o Suricata, que pueden filtrar dominios maliciosos en tiempo real.

- Protocolo de Beaconing: Envío periódico de datos de estado codificados en base64, limitados a 256 bytes por paquete para minimizar huella.

- Gestión de Errores: Retry exponencial con backoff hasta 1 hora si falla la conexión, evitando floods que alerten a IDS/IPS.

- Ofuscación de Tráfico: Inserción de ruido en payloads para simular tráfico web legítimo, detectable solo con heurísticas avanzadas.

Esta robustez en la C2 destaca la evolución de malwares Linux hacia modelos más sofisticados, similares a los observados en campañas como APT41, donde la persistencia remota es clave para operaciones prolongadas.

Implicaciones Operativas y Riesgos para Entornos Linux

Las implicaciones de VoidLink trascienden su diseño técnico, afectando directamente la operatividad de infraestructuras críticas. En entornos empresariales, donde Linux domina el 80% de los servidores cloud según informes de Red Hat, una infección podría comprometer datos sensibles, leading a brechas de confidencialidad. El riesgo principal radica en su capacidad para escalar privilegios mediante exploits de kernel, aunque no se han identificado vulnerabilidades específicas en muestras actuales; sin embargo, su modularidad permite la integración futura de zero-days como Dirty COW (CVE-2016-5195).

Desde una perspectiva regulatoria, VoidLink plantea desafíos en cumplimiento de estándares como GDPR o NIST Cybersecurity Framework, ya que su naturaleza sigilosa complica la auditoría de accesos no autorizados. Organizaciones en sectores como finanzas o salud deben evaluar su exposición, implementando segmentación de red (zero-trust) para aislar hosts infectados. Beneficios potenciales de su estudio incluyen avances en detección de comportamiento, utilizando machine learning para identificar patrones de beaconing anómalos con herramientas como Zeek o ELK Stack.

Riesgos adicionales incluyen la propagación lateral: VoidLink puede explotar servicios compartidos como SSH o Samba para infectar nodos adyacentes en clústeres Kubernetes. Esto resalta la importancia de parches regulares, con el kernel Linux 5.15+ ofreciendo mitigaciones como Landlock para confinamiento de procesos. En términos de impacto económico, campañas similares han costado millones en remediación, según estimaciones de IBM Cost of a Data Breach Report 2023.

La incertidumbre sobre el propósito de VoidLink —posiblemente un botnet en desarrollo o herramienta de reconnaissance— subraya la necesidad de inteligencia de amenazas compartida. Plataformas como MISP permiten la colaboración entre firmas de seguridad para rastrear IOCs (Indicators of Compromise), como hashes de muestras: SHA-256 de 4f8b3a2e1d5c9f7a6b0e2d4c8f1a3e5b (ejemplo basado en reportes).

Medidas de Mitigación y Mejores Prácticas

Para contrarrestar VoidLink, las organizaciones deben adoptar un enfoque multicapa de defensa. En primer lugar, la actualización de sistemas es crucial: Mantener kernels y paquetes al día vía apt o yum previene exploits conocidos. Herramientas de endpoint detection como Falco o OSSEC pueden monitorear syscalls sospechosas, alertando sobre inyecciones LD_PRELOAD en tiempo real.

La implementación de contenedores con restricciones estrictas, usando seccomp o namespaces en Docker, limita la propagación. Para detección, escaneos regulares con ClamAV o YARA rules personalizadas contra patrones de VoidLink —como strings ofuscados— son efectivos. En la capa de red, firewalls next-gen como pfSense con reglas para bloquear puertos no estándar y análisis de tráfico SSL/TLS mitigan C2.

- Monitoreo de Integridad: Usar AIDE (Advanced Intrusion Detection Environment) para verificar cambios en binarios críticos.

- Autenticación Multifactor: Reforzar accesos SSH con claves y 2FA para prevenir inyecciones iniciales.

- Respuesta a Incidentes: Desarrollar playbooks con aislamiento rápido y forense usando Volatility para memoria infectada.

- Educación: Capacitar administradores en reconocimiento de phishing, vector principal de distribución.

Adicionalmente, la adopción de EDR (Endpoint Detection and Response) soluciones como CrowdStrike o Microsoft Defender for Endpoint, adaptadas a Linux, proporciona visibilidad granular. Estas medidas no solo abordan VoidLink, sino que fortalecen la resiliencia general contra amenazas evolutivas.

Conclusiones y Perspectivas Futuras

En resumen, VoidLink representa un avance en la sofisticación de malwares para Linux, con su diseño modular y mecanismos de evasión destacando vulnerabilidades persistentes en ecosistemas abiertos. Aunque la incertidumbre sobre su propósito complica las estrategias defensivas, su análisis revela patrones que informan respuestas proactivas. La comunidad de ciberseguridad debe priorizar la colaboración para desentrañar campañas subyacentes, potencialmente ligadas a actores estatales.

Finalmente, la evolución de amenazas como VoidLink enfatiza la necesidad de innovación en detección basada en IA, donde modelos de aprendizaje profundo analizan comportamientos anómalos más allá de firmas estáticas. Organizaciones que integren estas lecciones en sus marcos de seguridad no solo mitigan riesgos inmediatos, sino que se posicionan para enfrentar desafíos emergentes en un paisaje digital cada vez más hostil. Para más información, visita la fuente original.