La Botnet GoBruteForcer: Una Nueva Amenaza para las Billeteras de Criptomonedas

Introducción a la Emergencia de la Botnet

En el panorama de la ciberseguridad, las botnets representan una de las herramientas más persistentes y destructivas empleadas por actores maliciosos. Recientemente, ha surgido una botnet denominada GoBruteForcer, diseñada específicamente para realizar ataques de fuerza bruta contra billeteras de criptomonedas. Esta amenaza aprovecha vulnerabilidades en sistemas de autenticación y protocolos de encriptación para intentar acceder a fondos digitales almacenados en plataformas populares. El análisis de esta botnet revela patrones de comportamiento que combinan eficiencia computacional con una distribución global, lo que la convierte en un vector de riesgo significativo para usuarios individuales y organizaciones en el ecosistema blockchain.

La botnet opera mediante un modelo cliente-servidor, donde nodos infectados ejecutan tareas de cómputo intensivo para probar combinaciones de contraseñas y claves privadas. A diferencia de botnets tradicionales enfocadas en DDoS o robo de datos generales, GoBruteForcer se especializa en el sector de las criptomonedas, targeting plataformas como MetaMask, Exodus y otras billeteras no custodiadas. Esta especialización se debe a la alta rentabilidad de las criptoactivos, que pueden ser transferidos rápidamente sin intermediarios tradicionales.

Los investigadores han identificado que la botnet se propaga a través de campañas de phishing y exploits en software desactualizado, infectando dispositivos en regiones con alta adopción de criptomonedas, como América Latina, Asia y Europa del Este. La detección temprana de esta amenaza es crucial, ya que sus operaciones podrían escalar si no se implementan contramedidas efectivas a nivel de red y usuario final.

Arquitectura Técnica de GoBruteForcer

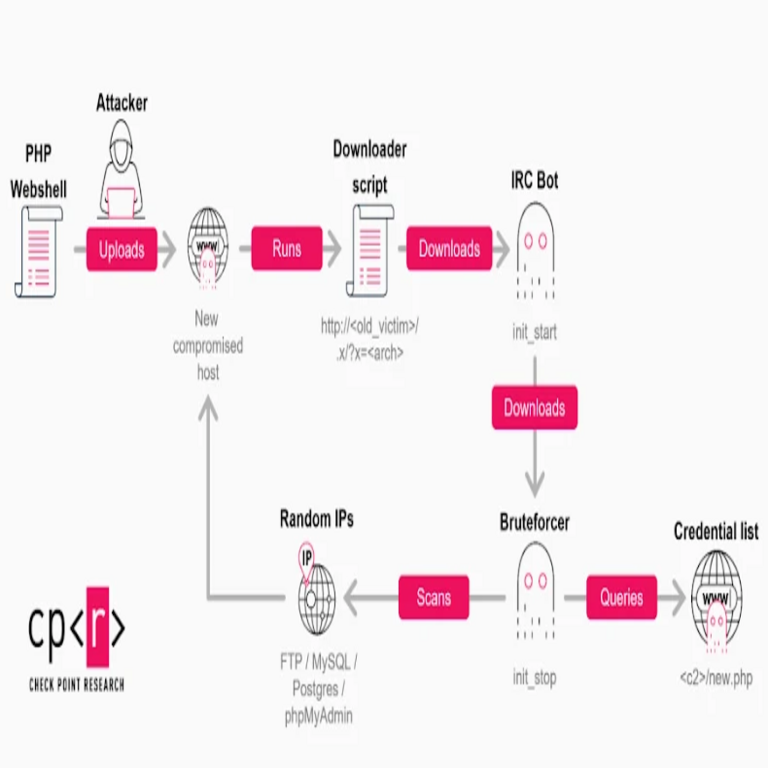

La estructura de GoBruteForcer se basa en un lenguaje de programación eficiente y multiplataforma: Go (Golang), lo que explica su nombre. Este lenguaje permite la compilación a binarios nativos para Windows, Linux y macOS, facilitando su despliegue en una variedad de entornos. El núcleo de la botnet consiste en un servidor central que coordina la distribución de tareas a bots infectados, utilizando protocolos como HTTP/HTTPS para la comunicación cifrada y evadir detección por firewalls estándar.

En términos de componentes clave, la botnet incluye:

- Módulo de Propagación: Responsable de la infección inicial mediante descargas maliciosas disfrazadas de actualizaciones de software o extensiones de navegador. Utiliza técnicas de ofuscación para evadir antivirus, como polimorfismo en el código binario.

- Generador de Carga de Trabajo: Crea listas de posibles contraseñas basadas en patrones comunes derivados de brechas de datos previas, como las de LinkedIn o Adobe. Integra algoritmos de hashing para simular pruebas contra funciones como PBKDF2 o scrypt, comúnmente usadas en billeteras de cripto.

- Sistema de Reporte: Los bots envían resultados exitosos al servidor central a través de canales encriptados, permitiendo al operador extraer claves privadas y transferir fondos a wallets controladas.

Desde una perspectiva técnica, la botnet emplea paralelismo inherente a Go para distribuir la carga de fuerza bruta en múltiples hilos, optimizando el rendimiento en hardware de bajo costo como routers IoT o computadoras zombie. Análisis de muestras malware indican que el tamaño del binario es compacto, alrededor de 5 MB, lo que facilita su propagación vía email o torrents.

La resiliencia de la arquitectura se evidencia en su capacidad para reconectarse automáticamente tras interrupciones, utilizando dominios dinámicos y redes proxy para ocultar el C2 (Command and Control). Esto complica los esfuerzos de mitigación, ya que requiere monitoreo continuo de tráfico de red anómalo.

Mecanismos de Ataque Específicos contra Criptomonedas

Los ataques de fuerza bruta en GoBruteForcer se centran en explotar la debilidad inherente de contraseñas débiles o reutilizadas en billeteras de criptomonedas. El proceso inicia con la recopilación de direcciones de billeteras públicas a través de scraping en blockchains como Ethereum y Bitcoin, identificando aquellas con saldos significativos pero inactivas por periodos prolongados.

Una vez seleccionados los targets, la botnet genera variantes de claves derivadas de semillas mnemónicas (basadas en BIP-39), probando combinaciones de palabras en diccionarios personalizados. Para billeteras con autenticación de dos factores (2FA), el malware intenta bypass mediante ataques de sesión hijacking si el dispositivo está comprometido.

En detalle técnico, el ataque sigue estos pasos:

- Reconocimiento: Escaneo de APIs públicas de exchanges para mapear usuarios con historial de transacciones, correlacionando con datos de brechas para inferir contraseñas probables.

- Ejecución de Fuerza Bruta: Uso de GPU aceleradas en bots para calcular hashes a velocidades de hasta 10^6 intentos por segundo, enfocándose en algoritmos como Argon2 para encriptación de wallets.

- Exfiltración: Al obtener acceso, el malware ejecuta transacciones automatizadas para drenar fondos a addresses controladas por el atacante, utilizando mixers como Tornado Cash para ofuscar el rastro.

Esta metodología es particularmente efectiva contra usuarios que no emplean hardware wallets o que reutilizan contraseñas de otros servicios. En el contexto de blockchain, donde las transacciones son irreversibles, el impacto financiero puede ser devastador, con pérdidas reportadas en miles de dólares por incidente.

Además, la botnet integra módulos para explotar vulnerabilidades en protocolos como RPC (Remote Procedure Call) en nodos Ethereum, permitiendo inyecciones de transacciones maliciosas si el target expone endpoints sin protección adecuada.

Impacto en el Ecosistema de Criptomonedas y Ciberseguridad Global

La aparición de GoBruteForcer subraya las vulnerabilidades persistentes en el sector de las criptomonedas, un mercado que supera los 2 billones de dólares en capitalización. Los ataques no solo resultan en pérdidas directas para víctimas individuales, sino que erosionan la confianza en tecnologías blockchain, potencialmente desacelerando la adopción mainstream.

Desde una perspectiva más amplia, esta botnet contribuye al panorama de amenazas cibernéticas al reutilizar infraestructuras de botnets previas, como Mirai o Emotet, adaptadas para fines específicos. En regiones como Latinoamérica, donde el uso de cripto para remesas es común, el riesgo se amplifica debido a la limitada conciencia de seguridad entre usuarios no técnicos.

Estadísticas preliminares indican que campañas similares han causado pérdidas agregadas de más de 100 millones de dólares en 2023, y GoBruteForcer podría elevar esta cifra al escalar su red de bots. El impacto en la ciberseguridad global incluye un aumento en el tráfico malicioso hacia APIs de blockchain, sobrecargando infraestructuras y requiriendo inversiones en detección de anomalías basada en IA.

En términos de blockchain, estos ataques resaltan la necesidad de transitar hacia modelos de zero-knowledge proofs y encriptación post-cuántica, ya que la fuerza bruta podría volverse más viable con avances en computación cuántica. Organizaciones como Chainalysis han reportado un incremento del 30% en intentos de robo de wallets en el último trimestre, atribuyéndolo en parte a botnets como esta.

Estrategias de Mitigación y Mejores Prácticas

Para contrarrestar amenazas como GoBruteForcer, es esencial adoptar un enfoque multicapa en la seguridad de billeteras de criptomonedas. A nivel individual, los usuarios deben priorizar contraseñas fuertes generadas por gestores como LastPass o Bitwarden, combinadas con 2FA basada en hardware (e.g., YubiKey).

Las mejores prácticas incluyen:

- Uso de Hardware Wallets: Dispositivos como Ledger o Trezor almacenan claves privadas offline, rindiendo ineficaz la fuerza bruta remota.

- Monitoreo de Red: Implementar herramientas como Wireshark o firewalls con IDS (Intrusion Detection Systems) para detectar tráfico saliente anómalo hacia servidores C2.

- Actualizaciones y Parches: Mantener software de billeteras actualizado para cerrar exploits conocidos, y evitar descargas de fuentes no verificadas.

- Educación y Conciencia: Capacitación en reconocimiento de phishing, ya que el 70% de infecciones iniciales provienen de emails maliciosos.

A nivel organizacional, plataformas de exchanges deben integrar rate limiting en APIs y monitoreo de comportamiento con machine learning para identificar patrones de fuerza bruta. Colaboraciones con firmas como ESET o Kaspersky pueden proporcionar inteligencia de amenazas en tiempo real.

En el ámbito regulatorio, gobiernos en Latinoamérica, como México y Brasil, podrían impulsar estándares de seguridad para criptoactivos, similar a la GDPR en Europa, obligando a proveedores a reportar brechas y adoptar encriptación robusta.

La integración de IA en sistemas de defensa, como modelos de detección de anomalías basados en GANs (Generative Adversarial Networks), ofrece un camino proactivo para predecir y bloquear campañas de botnets antes de que escalen.

Consideraciones Finales sobre la Evolución de Amenazas

La botnet GoBruteForcer ejemplifica cómo las amenazas cibernéticas evolucionan para explotar nichos de alta valor como las criptomonedas, demandando una respuesta coordinada entre desarrolladores, usuarios y reguladores. Mientras el ecosistema blockchain madura, la persistencia de ataques de fuerza bruta resalta la importancia de la innovación en criptografía y seguridad proactiva.

Anticipar futuras iteraciones de esta botnet requerirá vigilancia continua y adaptación tecnológica. Al fortalecer las defensas, la comunidad cripto puede mitigar riesgos y preservar la integridad de un sector en expansión. La lección clave es que la seguridad no es un evento único, sino un proceso iterativo ante adversarios cada vez más sofisticados.

Para más información visita la Fuente original.