Grupos Cibernéticos Vinculados a China Intensifican Ataques contra la Infraestructura Crítica de Taiwán

Advertencia del Buró Nacional de Seguridad de Taiwán

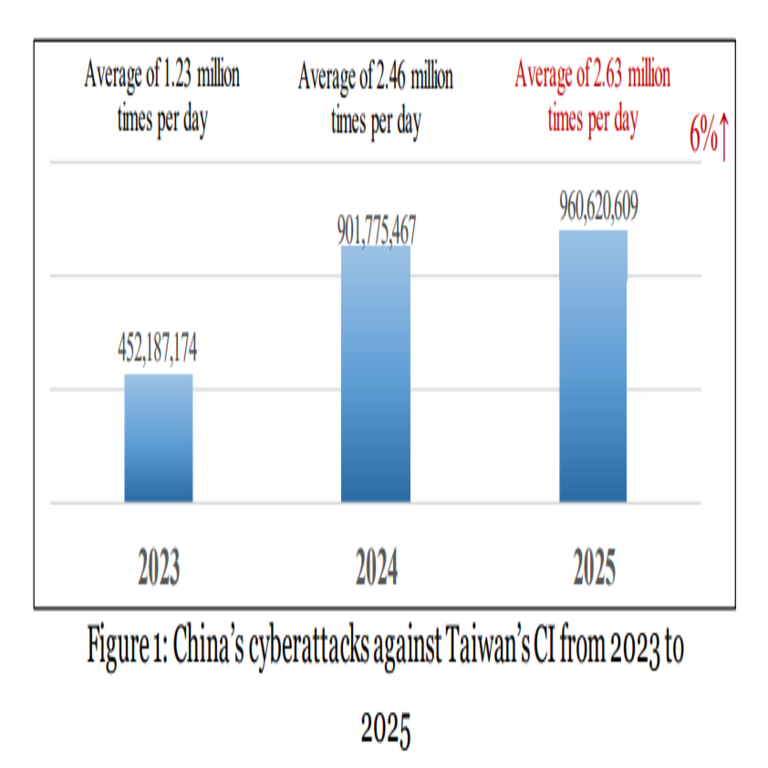

El Buró Nacional de Seguridad (NSB) de Taiwán ha emitido una alerta urgente sobre el aumento significativo en la frecuencia y sofisticación de los ciberataques dirigidos a la infraestructura crítica del país. Según el informe oficial, estos incidentes están atribuidos a grupos de hackers respaldados por el gobierno chino, con el objetivo de comprometer sistemas esenciales en sectores como el transporte, la energía y las telecomunicaciones. Esta escalada se produce en un contexto de tensiones geopolíticas crecientes en el Estrecho de Taiwán, donde las operaciones cibernéticas se utilizan como herramienta para presionar y desestabilizar al gobierno taiwanés.

El NSB destaca que, desde principios de 2023, los ataques han pasado de ser exploratorios a altamente disruptivos, involucrando técnicas avanzadas de intrusión y persistencia. Estos esfuerzos no solo buscan robar datos sensibles, sino también preparar el terreno para posibles interrupciones masivas en caso de un conflicto armado. La inteligencia recopilada por el NSB indica que al menos cinco grupos principales, operando bajo la dirección de agencias estatales chinas como el Ministerio de Seguridad del Estado (MSS), han intensificado sus operaciones contra Taiwán.

Perfiles de los Grupos Atacantes Identificados

Entre los actores más activos se encuentra el grupo conocido como APT41, también denominado Winnti o Barium, que ha sido vinculado directamente al MSS chino. Este grupo es notorio por su versatilidad, combinando espionaje cibernético con actividades de robo financiero. En el contexto taiwanés, APT41 ha desplegado malware personalizado para infiltrarse en redes gubernamentales y de infraestructura, utilizando vectores como correos electrónicos de phishing dirigidos a empleados de alto nivel en el sector energético.

Otro actor clave es Red Delta, un colectivo que opera desde la provincia de Fujian en China continental, cerca de Taiwán. Este grupo se especializa en ataques de denegación de servicio distribuida (DDoS) y explotación de vulnerabilidades en sistemas de control industrial (ICS). El NSB reporta que Red Delta ha lanzado oleadas de ataques DDoS contra puertos y aeropuertos taiwaneses, con el fin de simular disrupciones logísticas y probar la resiliencia de las defensas cibernéticas.

Adicionalmente, el grupo Stone Panda (también llamado WebMasters o APT10) ha sido implicado en campañas de inteligencia económica, enfocándose en el sector de semiconductores de Taiwán, vital para la economía global. Estas operaciones involucran el uso de herramientas como backdoors y keyloggers para extraer diseños de chips y datos de investigación. El NSB estima que estos ataques han resultado en la pérdida de terabytes de información propietaria, afectando a empresas como TSMC.

Otros grupos menores, como Mustang Panda y Cicada, complementan estas operaciones con tácticas de desinformación y ataques de bajo nivel, como la distribución de malware a través de sitios web falsos que imitan portales gubernamentales taiwaneses. La coordinación entre estos actores sugiere una estrategia unificada orquestada por el Ejército Popular de Liberación (EPL), integrando ciberoperaciones en su doctrina militar.

Sectores de Infraestructura Crítica Más Vulnerables

El sector de transporte ha sido uno de los más afectados, con ataques dirigidos a sistemas de gestión de tráfico aéreo y marítimo. Por ejemplo, en incidentes recientes, hackers han intentado manipular señales de control en el Aeropuerto Internacional de Taoyuan, potencialmente causando retrasos masivos o colisiones. Estos ataques utilizan exploits zero-day en software legacy, como versiones obsoletas de sistemas SCADA, que son comunes en infraestructuras construidas hace décadas.

En el ámbito energético, las plantas de generación eléctrica y subestaciones han enfrentado intentos de intrusión que buscan alterar el equilibrio de la red. El NSB documenta casos donde malware ha sido inyectado para sobrecargar transformadores, lo que podría llevar a apagones generalizados. Estos esfuerzos se alinean con la doctrina china de “guerra sin restricciones”, donde el ciberespacio se usa para debilitar la capacidad de respuesta de un adversario sin escalar a confrontaciones físicas.

Las telecomunicaciones representan otro frente crítico, con ataques contra proveedores como Chunghwa Telecom. Aquí, los perpetradores han empleado técnicas de enrutamiento malicioso (BGP hijacking) para redirigir tráfico de datos sensible, interceptando comunicaciones gubernamentales y militares. El impacto incluye la exposición de planes de defensa y la interrupción de servicios esenciales para la población civil.

Más allá de estos, el sector financiero ha visto un incremento en phishing sofisticado, donde se roban credenciales para acceder a sistemas de pago y transferencias internacionales. El NSB advierte que estos ataques no solo causan pérdidas económicas directas, sino que también socavan la confianza pública en las instituciones taiwanesas.

Técnicas y Herramientas Empleadas en los Ataques

Los grupos chinos han demostrado un alto nivel de sofisticación en sus métodos, comenzando con reconnaissance pasiva mediante escaneo de puertos y análisis de metadatos públicos. Una vez identificadas vulnerabilidades, se despliegan campañas de spear-phishing con adjuntos maliciosos que aprovechan exploits en aplicaciones como Microsoft Office o Adobe Reader. Estos payloads iniciales establecen un foothold, permitiendo la lateralización dentro de la red objetivo.

En términos de persistencia, se utilizan rootkits y living-off-the-land techniques, donde herramientas nativas del sistema operativo se abusan para evadir detección. Por instancia, el uso de PowerShell en entornos Windows para ejecutar comandos remotos sin dejar huellas obvias. Además, el despliegue de command-and-control (C2) servers en la nube, como Aliyun o Tencent Cloud, complica la atribución geográfica.

Para infraestructuras críticas, los atacantes priorizan air-gapped systems mediante vectores físicos, como USB infectados introducidos por insiders o supply chain attacks. Un ejemplo reciente involucró la contaminación de actualizaciones de firmware en dispositivos IoT utilizados en monitoreo ambiental, permitiendo espionaje continuo.

La integración de inteligencia artificial en estas operaciones es notable. Los grupos emplean machine learning para automatizar la generación de phishing emails personalizados y para analizar patrones de tráfico de red, prediciendo ventanas de oportunidad para ataques. Esto representa una evolución en las tácticas cibernéticas, donde la IA acelera la escala y precisión de las intrusiones.

Implicaciones Geopolíticas y de Seguridad Nacional

Estos ataques no ocurren en el vacío; forman parte de una estrategia híbrida china para afirmar dominio sobre Taiwán sin recurrir inmediatamente a la fuerza militar. El NSB interpreta estas acciones como preparativos para un bloqueo o invasión, donde la disrupción cibernética neutralizaría las defensas taiwanesas y aliadas, como las de Estados Unidos y Japón.

Desde una perspectiva global, el incidente subraya la vulnerabilidad de las cadenas de suministro tecnológicas. Taiwán produce más del 60% de los semiconductores del mundo, y cualquier interrupción podría causar un colapso económico mundial. Países como Estados Unidos han respondido incrementando la asistencia cibernética a Taiwán, incluyendo ejercicios conjuntos como el Cyber Storm, pero las brechas persisten debido a la asimetría en recursos.

En el ámbito de la ciberseguridad internacional, estos eventos resaltan la necesidad de marcos normativos más robustos. Iniciativas como la Convención de Budapest sobre Ciberdelito son insuficientes contra actores estatales, lo que impulsa discusiones en foros como la ONU para un tratado de ciberestabilidad. Sin embargo, la atribución sigue siendo un desafío, ya que los grupos chinos usan proxies y VPN para ocultar sus orígenes.

Medidas de Defensa y Recomendaciones para Mitigar Riesgos

El NSB recomienda una aproximación multifacética para contrarrestar estas amenazas. En primer lugar, la implementación de zero-trust architectures, donde ninguna entidad se considera confiable por defecto, y se verifica continuamente el acceso. Esto incluye el uso de microsegmentación en redes ICS para limitar la propagación de malware.

La actualización constante de software y parches es crucial, especialmente en sistemas legacy. Taiwán ha invertido en programas de modernización, como el despliegue de 5G seguro y blockchain para la integridad de datos en supply chains. Además, el entrenamiento en ciberhigiene para empleados reduce la superficie de ataque humano.

En el plano internacional, la colaboración es esencial. Alianzas como el Quad (EE.UU., Japón, India, Australia) y AUKUS proporcionan inteligencia compartida y capacidades de respuesta rápida. El NSB insta a las empresas taiwanesas a adoptar threat intelligence feeds de fuentes como MITRE ATT&CK, adaptadas al contexto APT chino.

Finalmente, la inversión en capacidades ofensivas disuasorias, como operaciones de contraespionaje cibernético, puede equilibrar la balanza. Taiwán ha desarrollado unidades especializadas en el Ejército Cibernético, enfocadas en resiliencia y retaliación proporcional.

Síntesis de las Amenazas y Perspectivas Futuras

La intensificación de ataques cibernéticos por parte de grupos vinculados a China representa un desafío existencial para la soberanía de Taiwán. Estos incidentes no solo amenazan la infraestructura crítica, sino que también erosionan la estabilidad regional. Con la adopción de tecnologías emergentes como IA y quantum computing, los actores estatales evolucionarán sus tácticas, exigiendo una adaptación constante en defensas.

El NSB concluye que, sin una respuesta coordinada y proactiva, los riesgos de escalada podrían materializarse en crisis mayores. La comunidad internacional debe priorizar la ciberseguridad como pilar de la paz en el Indo-Pacífico, fomentando diálogos que disuadan agresiones híbridas. En última instancia, la resiliencia cibernética se convierte en un factor determinante para la disuasión estratégica en un mundo interconectado.

Para más información visita la Fuente original.