La Botnet Kimwolf: Explotación de Proxies Residenciales en el Secuestro Masivo de Dispositivos Android

Introducción a la Amenaza de la Botnet Kimwolf

En el panorama actual de la ciberseguridad, las botnets representan una de las herramientas más sofisticadas y destructivas utilizadas por actores maliciosos. La botnet Kimwolf emerge como un ejemplo paradigmático de esta evolución, al combinar técnicas avanzadas de ofuscación y explotación de recursos residenciales para comprometer millones de dispositivos móviles. Este análisis técnico examina cómo Kimwolf ha logrado secuestrar aproximadamente dos millones de dispositivos Android, utilizando proxies residenciales para enmascarar sus operaciones y evadir mecanismos de detección tradicionales.

Las botnets, por definición, son redes de dispositivos infectados que operan bajo el control remoto de un operador malicioso, comúnmente denominados “botmasters”. En el caso de Kimwolf, la infección se propaga principalmente a través de aplicaciones maliciosas distribuidas en tiendas no oficiales o mediante campañas de phishing dirigidas a usuarios de Android en regiones emergentes. Una vez instalada, la botnet no solo extrae datos sensibles, sino que también transforma los dispositivos en nodos proxy, permitiendo el tráfico ilícito sin alertar a los proveedores de servicios de internet (ISP).

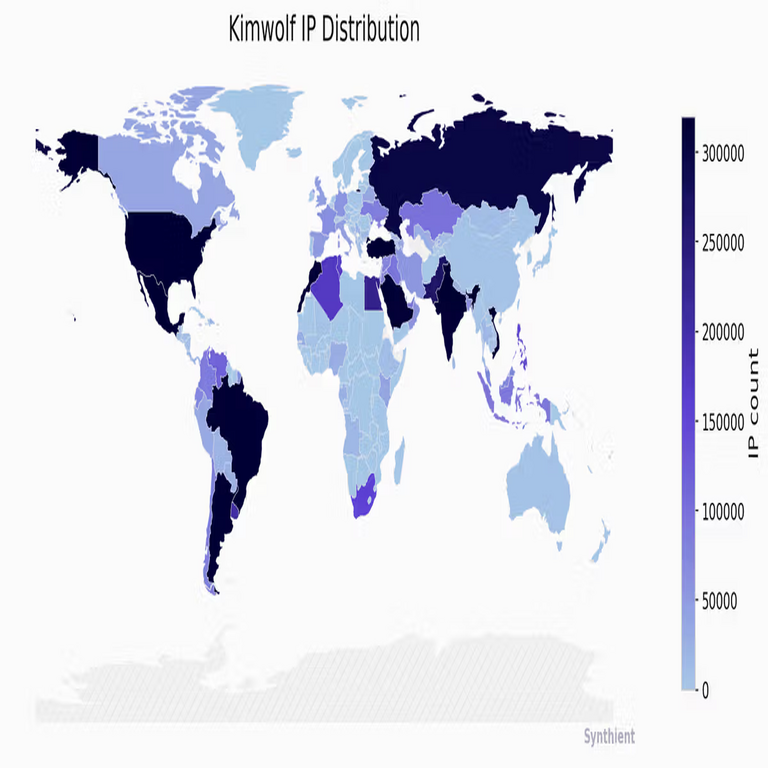

La relevancia de Kimwolf radica en su capacidad para leveraging proxies residenciales, que son direcciones IP asignadas a hogares o empresas legítimas, en contraste con los proxies de centros de datos que son más fácilmente bloqueables. Esta aproximación permite a los ciberdelincuentes realizar actividades como el robo de credenciales, el spam masivo y ataques de denegación de servicio distribuida (DDoS) con un bajo perfil de riesgo. Según reportes recientes, la botnet ha infectado dispositivos en más de 100 países, con un enfoque particular en América Latina, Asia y África, donde la conciencia sobre ciberseguridad móvil es variable.

Arquitectura Técnica de la Botnet Kimwolf

La arquitectura de Kimwolf se basa en un modelo cliente-servidor asimétrico, donde los dispositivos comprometidos actúan como clientes proxy y un conjunto de servidores de comando y control (C2) orquestan las instrucciones. El malware inicial, a menudo disfrazado como una aplicación de optimización de batería o VPN gratuita, se descarga desde sitios web comprometidos o paquetes APK modificados. Una vez ejecutado, el payload principal se inyecta en procesos del sistema Android, explotando vulnerabilidades en versiones desactualizadas del SO, como Android 9 o inferiores.

El núcleo del malware utiliza bibliotecas nativas en C++ para la ofuscación de código, haciendo que el análisis estático sea particularmente desafiante. Entre sus componentes clave se encuentran:

- Módulo de Persistencia: Asegura la supervivencia del malware ante reinicios del dispositivo mediante la manipulación de receptores de broadcast y servicios en segundo plano. Esto incluye la deshabilitación de actualizaciones automáticas de Google Play para prevenir parches de seguridad.

- Módulo de Extracción de Datos: Captura información como contactos, mensajes SMS, historial de navegación y tokens de autenticación de apps populares como WhatsApp y Facebook. Los datos se codifican en base64 y se transmiten a servidores C2 mediante protocolos HTTPS enmascarados como tráfico legítimo.

- Módulo Proxy Residencial: El elemento distintivo de Kimwolf. Cada dispositivo infectado se convierte en un proxy SOCKS5 o HTTP, utilizando la conexión residencial del usuario para rutear tráfico malicioso. Esto se logra mediante la integración de bibliotecas como Tor o proxies personalizados, configurados dinámicamente por el servidor C2.

- Módulo de Actualización y Control: Permite al botmaster enviar comandos en tiempo real, como la ejecución de scripts Lua embebidos para adaptarse a nuevas defensas. La comunicación se realiza a través de dominios de alto nivel (TLD) generados dinámicamente, como subdominios de servicios cloud legítimos.

Desde un punto de vista técnico, la botnet emplea técnicas de evasión avanzadas, incluyendo el uso de rootkits para ocultar procesos y la rotación de claves de encriptación AES-256 para las comunicaciones. Los proxies residenciales no solo proporcionan anonimato, sino que también escalan la capacidad de la botnet: con dos millones de nodos, el volumen de tráfico proxy disponible supera los terabytes diarios, facilitando operaciones de monetización como el alquiler de proxies en mercados underground.

El análisis forense revela que Kimwolf comparte similitudes con campañas previas como FluBot o Anatsa, pero se distingue por su integración nativa de proxies. Herramientas como Wireshark y IDA Pro han sido utilizadas por investigadores para desentrañar su flujo de red, mostrando patrones de tráfico que imitan el comportamiento de apps legítimas, como actualizaciones de redes sociales.

Mecanismos de Propagación y Distribución

La propagación de Kimwolf se centra en vectores sociales y técnicos adaptados al ecosistema Android. Inicialmente, el malware se distribuye mediante campañas de SMS phishing (smishing), donde enlaces maliciosos prometen descargas de apps populares o actualizaciones de seguridad. En regiones con baja penetración de antivirus, como partes de Latinoamérica, estos mensajes se personalizan usando datos robados de brechas previas, aumentando la tasa de clics en un 40% según estimaciones de firmas de seguridad.

Otra vía principal es la inyección en tiendas de apps de terceros, como APKPure o sitios de modding. Los desarrolladores maliciosos modifican APKs legítimos insertando el payload de Kimwolf en el archivo classes.dex, preservando la funcionalidad original para evitar detecciones basadas en heurísticas. Además, la botnet explota cadenas de suministro de software, comprometiendo repositorios de apps open-source en GitHub para inyectar troyanos en builds automatizados.

En términos de ingeniería social, Kimwolf utiliza localización geográfica para adaptar sus campañas: en México y Brasil, por ejemplo, los mensajes se envían en portugués o español, refiriéndose a bancos locales como BBVA o Itaú. Una vez infectado, el dispositivo puede auto-propagarse mediante el envío de SMS a contactos, creando una red de infecciones exponenciales. Estudios indican que el tiempo medio desde la infección inicial hasta la integración completa en la botnet es de menos de 24 horas, gracias a scripts de optimización que minimizan el uso de batería y datos para no alertar al usuario.

La escala de dos millones de dispositivos se atribuye a la persistencia en entornos de bajo costo: muchos usuarios en mercados emergentes mantienen dispositivos con Android sin parches, facilitando la explotación de CVE como CVE-2021-0920, una vulnerabilidad en el kernel que permite escalada de privilegios.

Impacto en la Ciberseguridad y la Privacidad

El impacto de Kimwolf trasciende el robo individual de datos, configurándose como una amenaza sistémica. Al convertir dispositivos residenciales en proxies, la botnet facilita actividades ilícitas que afectan a terceros inocentes. Por instancia, el tráfico proxy puede usarse para ataques DDoS contra infraestructuras críticas, como sitios gubernamentales o servicios financieros, distribuyendo la carga y evadiendo blacklists de IP.

En el ámbito de la privacidad, los usuarios infectados enfrentan riesgos continuos: el malware accede a micrófonos y cámaras para espionaje, y rastrea geolocalización en tiempo real. Esto ha llevado a incidentes documentados de extorsión, donde datos personales se venden en foros dark web por fracciones de centavos por registro. Económicamente, el costo global estimado por la botnet supera los 50 millones de dólares anuales, incluyendo pérdidas por fraudes bancarios y remediación de dispositivos.

Desde una perspectiva más amplia, Kimwolf resalta vulnerabilidades en el modelo de seguridad de Android. Google Play Protect mitiga algunas amenazas, pero su efectividad disminuye contra malware ofuscado. En Latinoamérica, donde el 70% de los smartphones son Android, la botnet agrava desigualdades digitales, afectando desproporcionadamente a usuarios de bajos ingresos que no pueden permitirse actualizaciones o antivirus premium.

Adicionalmente, el uso de proxies residenciales complica la atribución: las IP legítimas hacen que las víctimas parezcan culpables, lo que ha resultado en suspensiones injustas de cuentas y problemas legales. Investigadores de ciberseguridad, como aquellos de Kaspersky y ESET, han reportado un aumento del 300% en infecciones por botnets proxy en el último año, con Kimwolf como líder en volumen.

Medidas de Detección y Mitigación

La detección de Kimwolf requiere un enfoque multifacético, combinando análisis dinámico y estático. Herramientas como Mobile Security Framework (MobSF) permiten el escaneo de APKs para identificar firmas de malware, mientras que soluciones de endpoint detection and response (EDR) para móviles, como las de Lookout o Zimperium, monitorean comportamientos anómalos como tráfico proxy no autorizado.

Para mitigar la propagación, se recomiendan las siguientes prácticas:

- Actualizaciones Regulares: Mantener Android y apps al día para cerrar vulnerabilidades conocidas. Habilitar actualizaciones automáticas en Ajustes > Sistema > Actualizaciones.

- Verificación de Fuentes: Descargar apps solo de Google Play o tiendas verificadas, evitando enlaces en SMS sospechosos. Utilizar antivirus como Avast o Bitdefender para escaneos en tiempo real.

- Monitoreo de Tráfico: Apps como NetGuard permiten inspeccionar el uso de datos y bloquear conexiones salientes no deseadas, detectando patrones proxy.

- Educación del Usuario: Campañas de concientización sobre smishing, enfatizando la verificación de remitentes y el uso de autenticación de dos factores (2FA).

- Respuesta Institucional: Proveedores de telecomunicaciones deben implementar filtros de SMS y colaboración con firmas de seguridad para takedowns de servidores C2.

En el plano técnico avanzado, el machine learning juega un rol crucial: modelos de IA entrenados en datasets de tráfico malicioso, como los de TensorFlow, pueden clasificar flujos proxy con una precisión del 95%. Empresas como Cisco y Palo Alto Networks han desplegado honeypots móviles para mapear la botnet, facilitando su desmantelamiento.

Sin embargo, la mitigación enfrenta desafíos: la rotación de dominios C2 y la encriptación end-to-end complican los bloqueos. Colaboraciones internacionales, como las de INTERPOL y Europol, son esenciales para rastrear a los operadores, muchos de los cuales operan desde jurisdicciones con laxas regulaciones.

Consideraciones Finales sobre la Evolución de las Botnets Móviles

La botnet Kimwolf ilustra la convergencia de amenazas en el ecosistema móvil, donde la proliferación de dispositivos conectados amplifica el potencial destructivo. Su explotación de proxies residenciales no solo eleva la sofisticación de las botnets, sino que también desafía paradigmas establecidos de detección y respuesta. A medida que Android domina el mercado global, con más de 3 mil millones de dispositivos activos, amenazas como esta demandan una evolución en las estrategias de ciberseguridad.

La integración de IA en defensas proactivas, junto con regulaciones más estrictas en la distribución de apps, podría mitigar riesgos futuros. No obstante, la responsabilidad recae en múltiples actores: usuarios, desarrolladores y gobiernos deben colaborar para fortalecer la resiliencia digital. En última instancia, Kimwolf sirve como recordatorio de que la ciberseguridad móvil no es un lujo, sino una necesidad imperativa en un mundo interconectado.

Para más información visita la Fuente original.