El auge del social engineering como vector de ataque predominante en ciberseguridad

En el panorama actual de la ciberseguridad, el social engineering (ingeniería social) ha emergido como el vector de ataque más utilizado por los actores maliciosos. A medida que las defensas técnicas se vuelven más sofisticadas y robustas, los atacantes han desplazado su enfoque hacia la explotación del eslabón más débil de la cadena de seguridad: el factor humano.

¿Qué es el social engineering?

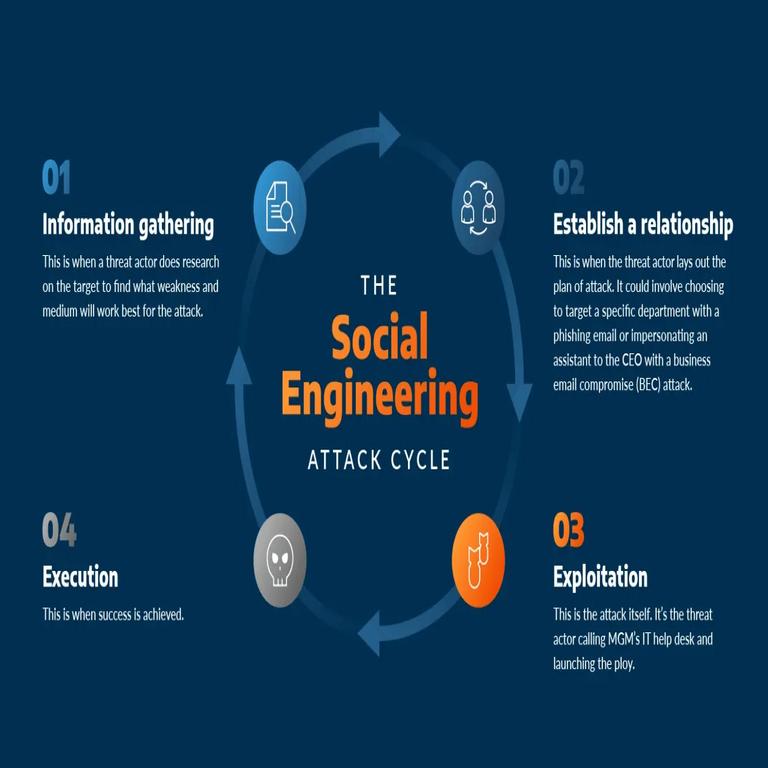

El social engineering es un conjunto de técnicas psicológicas y manipulativas utilizadas para engañar a individuos y obtener acceso a información confidencial, sistemas o recursos protegidos. A diferencia de los ataques técnicos que explotan vulnerabilidades en software o hardware, estos ataques se centran en la interacción humana y la manipulación de comportamientos.

Técnicas comunes de social engineering

- Phishing: El método más extendido, donde los atacantes se hacen pasar por entidades legítimas mediante correos electrónicos, mensajes o sitios web falsos.

- Vishing (Voice Phishing): Uso de llamadas telefónicas para obtener información sensible.

- Baiting: Ofrecer algo tentador (como un USB “perdido”) para incitar a la víctima a ejecutar código malicioso.

- Pretexting: Creación de escenarios elaborados y creíbles para ganar la confianza de la víctima.

- Tailgating: Acceso físico no autorizado siguiendo a empleados legítimos.

Impacto y estadísticas relevantes

Según el Informe de Investigaciones de Filtraciones de Datos de Verizon 2023, el 82% de las filtraciones de datos involucraron el elemento humano, incluyendo errores, uso indebido o social engineering. El phishing sigue siendo la técnica más prevalente, presente en el 36% de todas las brechas.

Medidas de protección contra el social engineering

Para mitigar estos riesgos, las organizaciones deben implementar un enfoque multicapa:

- Concientización y capacitación continua: Programas regulares de formación en seguridad para empleados.

- Políticas de verificación estrictas: Implementación de protocolos como el principio de mínimo privilegio y autenticación multifactor.

- Simulaciones de phishing: Ejercicios periódicos para evaluar y mejorar la preparación del personal.

- Monitoreo de anomalías: Soluciones de detección de comportamiento inusual en comunicaciones y accesos.

- Respuesta rápida a incidentes: Planes de acción claros para cuando se detecte un intento de ingeniería social.

El rol de la tecnología en la prevención

Aunque el social engineering explota el factor humano, la tecnología puede ayudar a reducir su impacto:

- Filtros de correo avanzados: Soluciones de seguridad de correo electrónico con análisis de contenido y URLs.

- Análisis de comportamiento: IA y machine learning para detectar patrones sospechosos.

- Plataformas de simulación: Herramientas automatizadas para realizar ejercicios de phishing controlados.

- Sistemas de reporte simplificados: Mecanismos fáciles para que los empleados reporten actividades sospechosas.

Conclusión

El social engineering representa un desafío persistente en ciberseguridad precisamente porque evade las defensas técnicas tradicionales. Las organizaciones deben adoptar un enfoque holístico que combine educación continua, políticas robustas y herramientas tecnológicas adecuadas. En un entorno donde los ataques técnicos son cada vez más difíciles de ejecutar con éxito, la concienciación y preparación del factor humano se convierten en la última línea de defensa efectiva.

Para más información sobre cómo los CISOs y líderes de SOC pueden proteger sus organizaciones contra estas amenazas, consulte el artículo original: Fuente original.