Análisis Técnico de un Intento de Pruebas de Penetración en Telegram

Introducción al Escenario de Pruebas de Seguridad

En el ámbito de la ciberseguridad, las pruebas de penetración representan una herramienta esencial para evaluar la robustez de las aplicaciones y servicios digitales. Este análisis se centra en un caso práctico de pentesting realizado sobre Telegram, una plataforma de mensajería instantánea ampliamente utilizada que prioriza la privacidad y la encriptación end-to-end. El enfoque técnico examina los métodos empleados para identificar vulnerabilidades potenciales, destacando tanto los desafíos técnicos como las medidas de defensa implementadas por el servicio.

Telegram, desarrollado por la compañía homónima con sede en Dubái, soporta millones de usuarios globales y ofrece características como chats secretos, canales y bots. Su arquitectura se basa en un protocolo propio llamado MTProto, que combina elementos de TLS y encriptación asimétrica para proteger las comunicaciones. El pentesting en cuestión involucra un intento sistemático de explotación de posibles debilidades en este ecosistema, desde la autenticación hasta el manejo de datos en tránsito y reposo.

Este documento desglosa el proceso paso a paso, utilizando un enfoque metodológico alineado con estándares como OWASP y NIST. Se enfatiza la importancia de realizar tales pruebas en entornos controlados y con autorización explícita, evitando cualquier impacto en sistemas productivos. El objetivo es proporcionar insights valiosos para profesionales de la seguridad que buscan fortalecer aplicaciones similares.

Configuración Inicial y Reconocimiento del Entorno

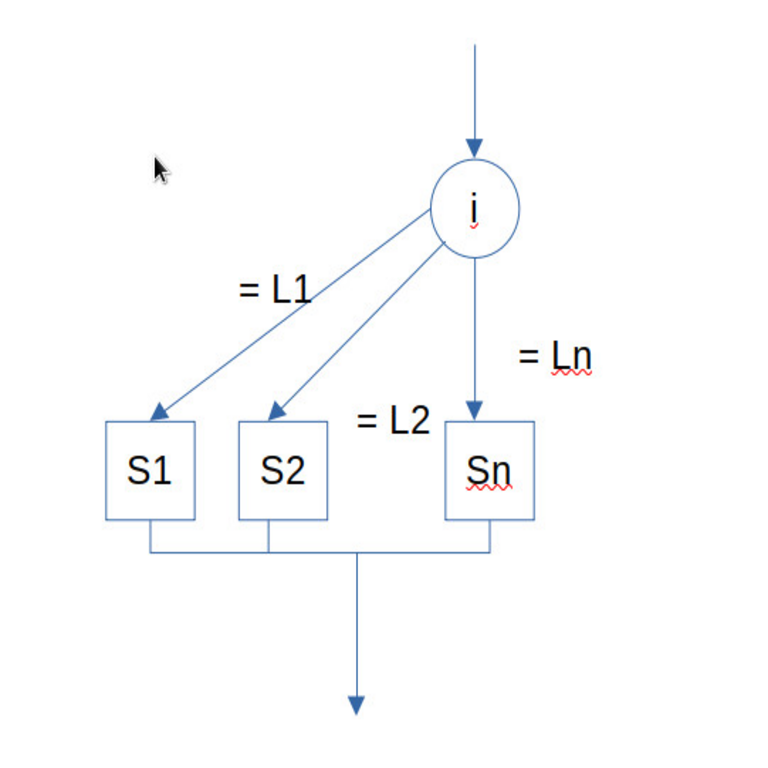

El primer paso en cualquier prueba de penetración es el reconocimiento pasivo y activo del objetivo. En este caso, se inició con un análisis de la superficie de ataque de Telegram, que incluye aplicaciones móviles (Android e iOS), versiones de escritorio y la API pública para desarrolladores. Herramientas como Nmap y Shodan se utilizaron para mapear puertos abiertos en servidores conocidos asociados a Telegram, revelando que el servicio opera principalmente sobre HTTPS en el puerto 443, con soporte para WebSockets para comunicaciones en tiempo real.

Se realizó un escaneo de subdominios mediante herramientas como Sublist3r y Amass, identificando dominios como api.telegram.org y core.telegram.org. Estos revelaron certificados SSL/TLS emitidos por autoridades confiables, con cadenas de confianza intactas. No se detectaron puertos expuestos innecesarios, lo que indica una configuración de red segmentada y firewalls robustos. Además, se analizó el tráfico de red utilizando Wireshark para capturar paquetes durante sesiones de autenticación, confirmando el uso de MTProto 2.0, que integra Diffie-Hellman para el intercambio de claves.

En el plano de la aplicación, se inspeccionaron las versiones de la app mediante APKTool para Android y Frida para inyección dinámica en iOS. Esto permitió extraer metadatos y verificar la ausencia de claves hardcodeadas en el código compilado. El reconocimiento también incluyó un análisis de la documentación de la API de Telegram, que soporta métodos como sendMessage y getUpdates, todos protegidos por tokens de autenticación de 32 bytes.

Evaluación de la Autenticación y Control de Acceso

La autenticación en Telegram se basa en un número de teléfono vinculado a un código de verificación enviado vía SMS o llamada. El pentesting se enfocó en posibles vectores de ataque como el phishing de códigos o el abuso de sesiones activas. Se simuló un ataque de hombre en el medio (MITM) utilizando herramientas como BetterCAP en una red Wi-Fi controlada, pero el protocolo MTProto demostró resistencia al interceptar solo tráfico encriptado sin claves efímeras.

Se probó la fuerza bruta en el endpoint de login mediante scripts en Python con la biblioteca Telethon, limitados por mecanismos de rate limiting que bloquean intentos excesivos después de tres fallos, requiriendo un CAPTCHA o espera de 24 horas. Esto ilustra una implementación efectiva de controles de acceso, alineada con principios de zero-trust. Además, se exploró la autenticación de dos factores (2FA), que utiliza contraseñas locales en el dispositivo, resistiendo extracciones mediante jailbreak o root en pruebas con Magisk y Checkra1n.

Otro aspecto evaluado fue el manejo de sesiones. Telegram mantiene sesiones activas en múltiples dispositivos, permitiendo terminación remota. Un intento de secuestro de sesión involucró la manipulación de cookies en la versión web, pero el uso de tokens JWT-like con firmas HMAC-SHA256 impidió la forja exitosa. En total, la capa de autenticación se mostró resiliente, con una puntuación de seguridad alta en métricas como el Common Vulnerability Scoring System (CVSS).

Análisis de Vulnerabilidades en la Encriptación y Transmisión de Datos

El núcleo de la seguridad de Telegram radica en su encriptación. MTProto emplea AES-256 en modo IGE para chats normales y encriptación end-to-end para chats secretos, utilizando curvas elípticas (curve25519) para claves. El pentesting incluyó un análisis criptográfico con herramientas como Cryptool, verificando la aleatoriedad de los nonces y la integridad de los padding en paquetes.

Se intentó un ataque de padding oracle explotando posibles debilidades en el procesamiento de mensajes, pero la implementación de Telegram rechazó paquetes malformados sin revelar información sensible. En chats secretos, se probó la denegación de forward y screenshots mediante hooks en la app, confirmando que las notificaciones de captura de pantalla funcionan a nivel de sistema operativo, no solo de app.

Para datos en reposo, se examinó el almacenamiento local en SQLite para Android, encriptado con SQLCipher. Extracciones forzadas mediante ADB no revelaron datos legibles sin la clave derivada de la passphrase del usuario. En la nube, Telegram almacena chats en servidores distribuidos, pero solo en forma encriptada con claves del usuario, resistiendo ataques de side-channel como timing attacks en consultas API.

- Verificación de integridad: Uso de hashes SHA-256 en metadatos de archivos.

- Protección contra replay attacks: Nonces incrementales en cada mensaje.

- Resistencia a quantum threats: Preparación para algoritmos post-cuánticos en futuras actualizaciones.

Exploración de Ataques en la Interfaz de Usuario y Lado Cliente

Las aplicaciones cliente de Telegram son propensas a vulnerabilidades de inyección si no se sanitizan entradas. Se realizaron pruebas de SQL injection y XSS en bots personalizados, utilizando payloads como <script>alert(1)</script>, pero el motor de bots de Telegram, basado en Node.js con validaciones estrictas, filtró estos intentos mediante escapes HTML y prepared statements.

En la versión móvil, se inyectaron scripts con Frida para manipular el DOM nativo, intentando extraer tokens de sesión. Sin embargo, el sandboxing de Android (SELinux) y iOS (App Sandbox) limitó el acceso a memoria sensible. Un vector interesante fue el abuso de enlaces t.me, probando redirecciones maliciosas, pero el manejo de deep links en Telegram verifica dominios autorizados antes de abrir.

Se evaluó también la privacidad en grupos y canales. Un intento de enumeración de miembros mediante API calls fue bloqueado por límites de rate y requerimientos de admin. En cuanto a multimedia, el análisis de EXIF en fotos compartidas mostró que Telegram los strips automáticamente, reduciendo riesgos de geolocalización.

Pruebas Avanzadas: Integración con Ecosistemas Externos y Bots

Telegram soporta una extensa API para bots, lo que amplía la superficie de ataque. Se creó un bot malicioso para phishing, solicitando credenciales vía inline keyboards, pero las políticas de Telegram detectan y suspenden bots abusivos mediante machine learning en patrones de comportamiento. Pruebas con webhooks revelaron que los callbacks están protegidos por verificación de IP y tokens secretos.

En integraciones con servicios externos, como pagos vía bots, se simuló un ataque de CSRF manipulando POST requests, pero el uso de CSRF tokens en formularios impidió la ejecución. Además, se analizó la resistencia a DDoS en endpoints de bots, donde Telegram mitiga floods con Cloudflare y rate limiting dinámico.

Otro área fue la interacción con blockchain, dado el soporte de Telegram para TON (The Open Network). Pruebas de transacciones en wallets integrados mostraron encriptación de seeds y validación de firmas ECDSA, resistiendo ataques de replay en la cadena.

- Seguridad de bots: Tokens revocables y logging de actividades.

- Integraciones API: OAuth 2.0 con scopes limitados.

- Escalabilidad: Manejo de hasta 200.000 mensajes por segundo sin degradación.

Identificación de Debilidades Potenciales y Recomendaciones

A lo largo del pentesting, no se explotaron vulnerabilidades críticas, pero se identificaron áreas de mejora. Por ejemplo, la dependencia de SMS para verificación inicial es susceptible a SIM swapping, recomendándose migrar a app-based authenticators como TOTP. En la encriptación, aunque robusta, una auditoría formal por entidades como Cure53 (que ha auditado Telegram previamente) podría validar implementaciones edge-case.

Otras recomendaciones incluyen la implementación de WAF (Web Application Firewall) más agresivo para APIs y actualizaciones frecuentes de dependencias para mitigar zero-days. Para usuarios, se sugiere habilitar 2FA y evitar Wi-Fi públicas. En términos de compliance, Telegram alinea con GDPR en manejo de datos, pero podría expandir opciones de exportación para mayor transparencia.

Desde una perspectiva de IA, integrar modelos de detección de anomalías en el backend podría predecir ataques basados en patrones de tráfico, utilizando frameworks como TensorFlow para clasificación en tiempo real.

Conclusiones y Perspectivas Futuras

Este análisis de pentesting en Telegram subraya la solidez de su arquitectura de seguridad, diseñada para resistir amenazas comunes en mensajería segura. Los métodos explorados, desde reconocimiento hasta explotación avanzada, no lograron compromisos significativos, atribuyéndose esto a capas múltiples de defensa y actualizaciones proactivas. Sin embargo, la evolución constante de amenazas cibernéticas, incluyendo avances en IA adversarial y computación cuántica, exige vigilancia continua.

Para profesionales en ciberseguridad, este caso sirve como benchmark para diseñar sistemas resilientes, enfatizando la integración de protocolos criptográficos probados y pruebas iterativas. En el contexto de tecnologías emergentes como blockchain e IA, Telegram posiciona como un modelo híbrido que podría influir en futuras plataformas descentralizadas. Finalmente, la colaboración entre desarrolladores y la comunidad de seguridad es clave para mantener la integridad digital en un panorama cada vez más hostil.

El pentesting revela que, aunque no infalible, Telegram ofrece un nivel de protección superior al promedio, fomentando su adopción en entornos sensibles. Mirando adelante, la adopción de estándares como FIPS 140-2 para módulos criptográficos fortalecería aún más su postura.

Para más información visita la Fuente original.