Ataques a Clústeres Kubernetes no Seguros: Minería de Criptomonedas y Explotación de Vulnerabilidades

En los últimos meses, se ha observado un incremento significativo en ataques dirigidos contra clústeres Kubernetes mal configurados o con medidas de seguridad insuficientes. Los actores de amenazas están aprovechando estas vulnerabilidades para desplegar operaciones de minería de criptomonedas, utilizando recursos computacionales de organizaciones víctimas sin su consentimiento. Este tipo de ataques no solo genera pérdidas económicas debido al consumo de recursos, sino que también puede comprometer la integridad de los entornos containerizados.

Mecanismos de Ataque y Vulnerabilidades Explotadas

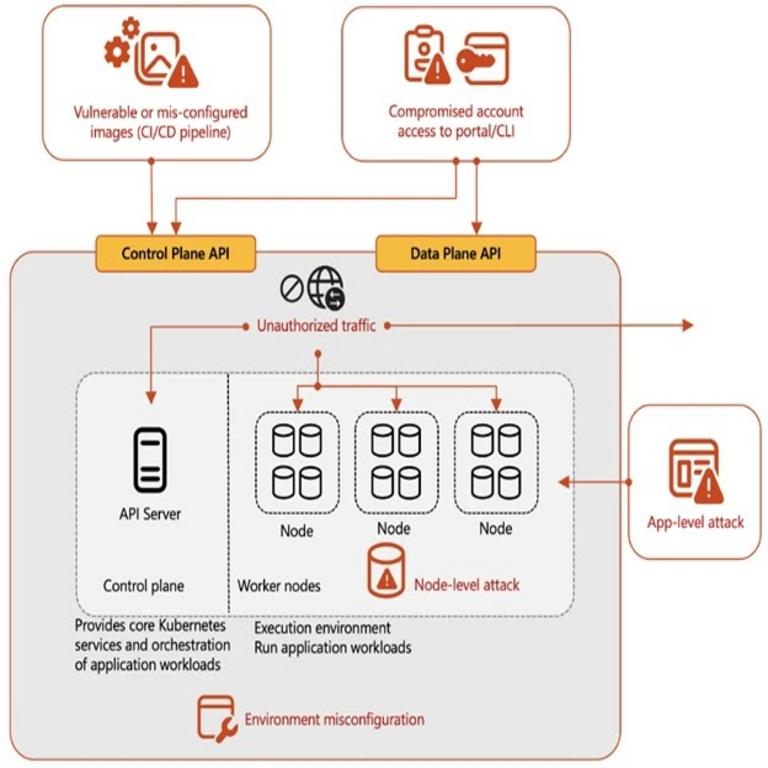

Los atacantes suelen explotar las siguientes debilidades en entornos Kubernetes:

- Configuraciones incorrectas: APIs expuestas públicamente sin autenticación adecuada, namespaces con permisos excesivos o políticas de red laxas.

- Credenciales predeterminadas o débiles: Uso de contraseñas por defecto o tokens de acceso no rotados.

- Falta de monitoreo: Ausencia de herramientas para detectar actividades anómalas en tiempo real.

Una vez que obtienen acceso, los atacantes desplegan contenedores maliciosos diseñados para minar criptomonedas como Monero (XMR), que es popular debido a su enfoque en la privacidad y la capacidad de ser minado eficientemente en CPUs.

Implicaciones Técnicas y Riesgos Asociados

Además del consumo de recursos, estos ataques pueden tener consecuencias más graves:

- Denegación de servicio (DoS): La minería consume CPU y memoria, afectando el rendimiento de aplicaciones legítimas.

- Pérdida de datos: Si los atacantes escalan privilegios, podrían acceder a información sensible almacenada en los clústeres.

- Compromiso de la cadena de suministro: Contenedores maliciosos podrían ser utilizados para inyectar código en pipelines de CI/CD.

Medidas de Mitigación Recomendadas

Para proteger los entornos Kubernetes, se recomienda implementar las siguientes prácticas:

- Hardening de clústeres: Asegurar que todas las APIs estén protegidas con autenticación fuerte (ej. RBAC, certificados TLS).

- Políticas de red restrictivas: Usar NetworkPolicies para limitar el tráfico entre pods y namespaces.

- Monitorización continua: Implementar soluciones como Falco o Aqua Security para detectar comportamientos sospechosos.

- Actualizaciones oportunas: Mantener Kubernetes y todos sus componentes actualizados para parchear vulnerabilidades conocidas.

Estos ataques resaltan la importancia de adoptar un enfoque proactivo hacia la seguridad en entornos cloud-native. Las organizaciones deben priorizar la configuración segura desde el diseño (secure by design) y realizar auditorías periódicas de sus implementaciones Kubernetes.