Implementación de un Sistema de Monitoreo de Seguridad en Kubernetes

En el contexto de las plataformas de orquestación de contenedores, Kubernetes se ha consolidado como una herramienta esencial para la gestión de aplicaciones escalables y distribuidas. Sin embargo, su adopción masiva también introduce desafíos significativos en materia de ciberseguridad. La implementación de un sistema de monitoreo de seguridad en Kubernetes permite detectar anomalías, vulnerabilidades y comportamientos maliciosos en tiempo real, minimizando riesgos operativos y cumpliendo con estándares regulatorios como GDPR o NIST. Este artículo explora los fundamentos técnicos, las herramientas clave y los pasos detallados para desplegar un framework de monitoreo robusto, basado en prácticas recomendadas por la Cloud Native Computing Foundation (CNCF).

Fundamentos de la Seguridad en Kubernetes

Kubernetes opera mediante un clúster compuesto por nodos maestros y trabajadores, donde los pods, servicios y deployments gestionan el ciclo de vida de los contenedores. La seguridad en este entorno se divide en capas: seguridad del clúster (control plane), seguridad de red (Network Policies), seguridad de contenedores (imágenes y runtime) y seguridad de aplicaciones (RBAC y Secrets). Un sistema de monitoreo efectivo debe abarcar estas capas para identificar amenazas como accesos no autorizados, escaladas de privilegios o inyecciones en runtime.

Las vulnerabilidades comunes en Kubernetes incluyen configuraciones erróneas en los manifests YAML, como el uso de privilegios root en contenedores o la exposición de puertos sensibles. Según el informe de seguridad de Kubernetes 2023 de la CNCF, el 45% de los incidentes se originan en misconfiguraciones detectables mediante monitoreo proactivo. Herramientas como kube-bench, basada en el benchmark CIS (Center for Internet Security), evalúan el cumplimiento de estos estándares, pero para un monitoreo continuo, se requiere integración con sistemas de logging y alerting.

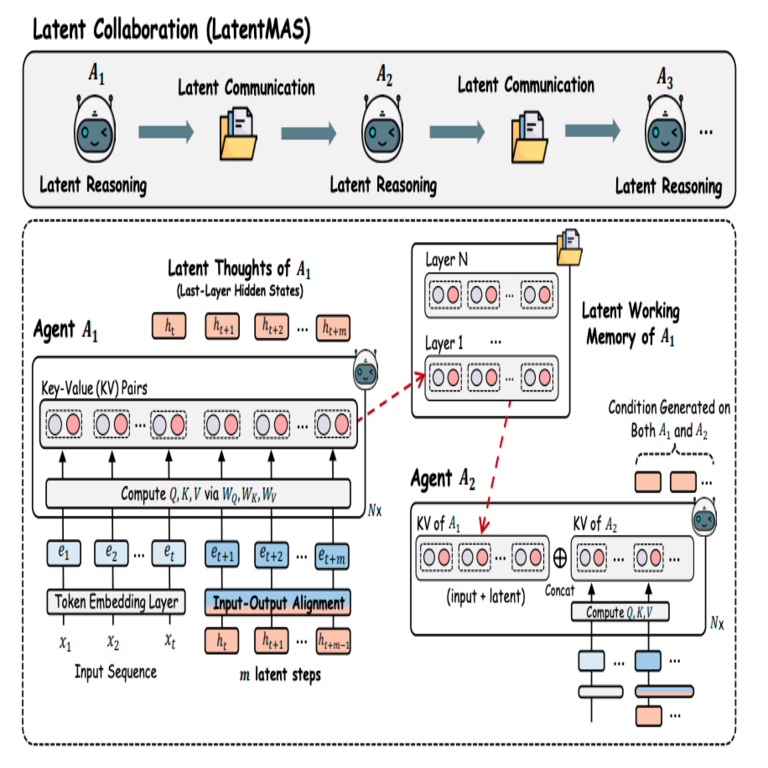

El monitoreo de seguridad se basa en tres pilares: recolección de datos (métricas, logs y eventos), análisis (detección de patrones anómalos) y respuesta (alertas y remediación automatizada). En entornos Kubernetes, esto implica el uso de DaemonSets para agentes de recolección en cada nodo, asegurando cobertura completa sin impacto significativo en el rendimiento.

Herramientas Esenciales para el Monitoreo de Seguridad

Para implementar un sistema integral, se seleccionan herramientas open-source alineadas con el ecosistema Kubernetes. Prometheus emerge como el núcleo para métricas, recolectando datos de endpoints expuestos por la API de Kubernetes y componentes como kubelet. Su modelo de pull permite scraping eficiente, con queries en PromQL para identificar métricas como el número de pods en estado error o el uso de CPU anómalo que podría indicar un ataque de denegación de servicio (DoS).

Complementando a Prometheus, Grafana proporciona visualización interactiva mediante dashboards personalizados. Por ejemplo, un dashboard de seguridad puede graficar el tráfico de red por namespace, detectando picos que sugieran exfiltración de datos. La integración con Alertmanager permite configurar reglas como: si el número de eventos de autenticación fallida excede 100 en 5 minutos, disparar una alerta vía Slack o PagerDuty.

En el ámbito de la detección de runtime, Falco destaca por su capacidad de monitorear llamadas al sistema (syscalls) en contenedores mediante eBPF (extended Berkeley Packet Filter). Falco utiliza reglas definidas en YAML para alertar sobre eventos como la ejecución de shells interactivos en contenedores o accesos a archivos sensibles fuera del volumen montado. Su motor de reglas es extensible, permitiendo personalizaciones para entornos específicos, como bloquear mounts de /proc en pods no privilegiados.

- Prometheus: Recolección y almacenamiento de métricas time-series.

- Grafana: Visualización y querying de datos.

- Falco: Detección de anomalías en runtime con bajo overhead.

- ELK Stack (Elasticsearch, Logstash, Kibana): Análisis de logs centralizado para correlacionar eventos de seguridad.

- OPA (Open Policy Agent): Validación de políticas en tiempo de admisión para prevenir deployments inseguros.

Otra herramienta clave es Sysdig Secure, que extiende Falco con capacidades de forensics, permitiendo inspección profunda de eventos históricos. En comparación con soluciones propietarias como Datadog o New Relic, las open-source ofrecen mayor flexibilidad y control, aunque requieren expertise en configuración para escalabilidad en clústeres grandes.

Pasos para la Implementación del Sistema

La implementación comienza con la preparación del clúster. Asumiendo un clúster Kubernetes v1.28 o superior, se habilita RBAC (Role-Based Access Control) y Network Policies mediante Calico o Cilium como CNI (Container Network Interface). El siguiente paso es desplegar el namespace dedicado para monitoreo, como ‘security-monitoring’, con quotas de recursos para evitar impactos en workloads productivos.

Primero, instale Prometheus mediante Helm, el gestor de paquetes para Kubernetes. El chart oficial de la CNCF incluye configuraciones para service monitors que scrape métricas de kube-apiserver y etcd. Un ejemplo de valores.yaml personalizado podría incluir:

En el archivo de configuración, defina scrape_configs para endpoints como /metrics en el puerto 10250 de kubelet, con relabeling para filtrar por namespace. Esto asegura que solo se recolecten datos relevantes, reduciendo el footprint de almacenamiento. Prometheus se despliega como un StatefulSet con PersistentVolume para retención de datos de hasta 30 días, configurable vía –storage.tsdb.retention.time.

Para Falco, utilice el Helm chart de Sysdig. Configure el DaemonSet para montarlo en todos los nodos, excluyendo nodos tainted si aplica. Las reglas base incluyen detección de shell spawns y network connections outbound no autorizadas. Ejemplo de regla YAML:

- rule: Detect shell in container

desc: Alert when a shell is spawned in a container

condition: spawned_process and container and proc.name = bash

output: Shell spawned in container (user=%user.name %proc.cmdline container=%container.name image=%container.image.repository:%container.image.tag)

priority: WARNING

Esta regla genera eventos enviados a un webhook o a Kafka para procesamiento downstream. Integre Falco con Prometheus exportando métricas de alertas, permitiendo queries como rate(falco_events_total{severity=”critical”}[5m]) para dashboards en Grafana.

El logging se maneja con Fluentd o Fluent Bit como agente de recolección, forwarding logs de contenedores a Elasticsearch. Configure parsers para formatos JSON de Kubernetes, extrayendo campos como pod_name, namespace y message. En Kibana, cree índices con ILM (Index Lifecycle Management) para rotación automática, y visualice logs con filtros como container.id:* para rastrear contenedores sospechosos.

Para automatización de respuestas, integre con Kubernetes Admission Controllers usando OPA Gatekeeper. Defina políticas como ConstraintTemplates que rechacen pods con securityContext.privileged: true, validando en tiempo de creación. Esto previene despliegues inseguros antes de que se ejecuten.

En un clúster de producción, considere la escalabilidad: utilice Thanos o Cortex para federación de Prometheus en múltiples clústeres, y Velero para backups de configuraciones de monitoreo. Pruebe el sistema con simulaciones de ataques usando herramientas como Kube-hunter, que escanea por vulnerabilidades conocidas como exposición de kubelet.

Implicaciones Operativas y Riesgos

La implementación de monitoreo introduce overhead computacional, estimado en 5-10% de CPU en nodos trabajadores para Falco con eBPF. Mitigue esto optimizando reglas y utilizando nodos dedicados para componentes de monitoreo. En términos de privacidad, el logging de syscalls puede capturar datos sensibles; cumpla con regulaciones aplicando anonimización en Logstash mediante filtros gsub.

Riesgos incluyen falsos positivos, que generan fatiga de alertas. Refine reglas iterativamente con machine learning, integrando herramientas como Moogsoft para correlación de eventos. Beneficios operativos abarcan reducción de MTTR (Mean Time to Response) en incidentes, con estudios de caso mostrando hasta 70% de mejora en detección temprana de brechas.

Desde una perspectiva regulatoria, frameworks como SOC 2 o ISO 27001 requieren evidencias de monitoreo continuo. Kubernetes con estas herramientas proporciona logs auditables, facilitando compliance mediante exportación a SIEM externos como Splunk.

Casos de Uso Prácticos y Mejores Prácticas

En un escenario de e-commerce, monitoree accesos a bases de datos en pods StatefulSets, alertando sobre queries anómalas vía integración con audit logs de PostgreSQL. Otro caso es en microservicios financieros, donde OPA valida políticas de least privilege, asegurando que solo pods en namespace ‘finance’ accedan a secrets de Vault.

Mejores prácticas incluyen:

- Principio de least privilege: Limite accesos RBAC a roles específicos para herramientas de monitoreo.

- Rotación de certificados: Automatice con cert-manager para endpoints seguros en Prometheus.

- Pruebas regulares: Ejecute chaos engineering con Litmus para validar resiliencia del monitoreo.

- Integración CI/CD: Valide manifests en pipelines con kube-score antes de deploy.

- Monitoreo del monitoreo: Use Prometheus para métricas de uptime de Falco y Elasticsearch.

En entornos híbridos, extienda el monitoreo a on-premise con Istio para service mesh, capturando métricas de mTLS y traffic policies.

Desafíos Avanzados y Futuro del Monitoreo en Kubernetes

Con la evolución hacia Kubernetes 1.29, características como Sidecar Containers facilitan inyección de agentes de seguridad sin modificar imágenes base. El uso de WebAssembly (WASM) en eBPF promete overhead aún menor para runtime security.

Desafíos incluyen la gestión de multi-tenancy, donde namespaces aislados requieren políticas granulares. Soluciones como Kyverno complementan OPA con mutaciones automáticas, como agregar labels de seguridad a deployments.

En el horizonte, la integración con IA para detección de anomalías, usando modelos de ML en Kubeflow para predecir amenazas basadas en patrones históricos, representa un avance significativo. Herramientas como Tetragon, basada en Cilium eBPF, ofrecen tracing de red y seguridad unificada.

Finalmente, la implementación exitosa de un sistema de monitoreo en Kubernetes no solo fortalece la postura de seguridad, sino que también optimiza la operación general del clúster, permitiendo a las organizaciones navegar los complejos paisajes de amenazas cibernéticas con confianza y eficiencia.

Para más información, visita la Fuente original.