Operación WRTHUG: El Secuestro de 50.000 Routers ASUS para la Construcción de una Botnet Global

Introducción al Incidente de Ciberseguridad

En el panorama actual de la ciberseguridad, las botnets representan una de las amenazas más persistentes y sofisticadas, capaces de orquestar ataques a gran escala como denegaciones de servicio distribuidas (DDoS), robo de datos y distribución de malware. Un reciente informe detalla la operación conocida como WRTHUG, en la que actores maliciosos lograron comprometer aproximadamente 50.000 routers del fabricante ASUS, transformándolos en nodos de una botnet global. Esta operación, detectada y analizada por investigadores de ciberseguridad, resalta las vulnerabilidades inherentes en dispositivos de red domésticos y empresariales, particularmente aquellos con firmware desactualizado o configuraciones predeterminadas débiles.

Los routers ASUS, ampliamente utilizados por su accesibilidad y funcionalidades avanzadas, se convirtieron en el objetivo principal debido a su prevalencia en hogares y pequeñas oficinas. La botnet resultante no solo amplificó la capacidad de los atacantes para lanzar campañas maliciosas, sino que también expuso riesgos sistémicos en la cadena de suministro de hardware de red. Este artículo examina en profundidad los aspectos técnicos de la operación WRTHUG, incluyendo los métodos de explotación, las implicaciones operativas y las estrategias de mitigación recomendadas para profesionales en ciberseguridad y administradores de redes.

Análisis Técnico de la Operación WRTHUG

La operación WRTHUG se caracterizó por una fase inicial de reconocimiento y explotación masiva, seguida de la persistencia y control remoto de los dispositivos comprometidos. Los atacantes emplearon técnicas de escaneo automatizado para identificar routers ASUS expuestos en Internet, enfocándose en modelos como RT-AC66U, RT-N66U y variantes similares que ejecutan firmware basado en Linux embebido. Este enfoque selectivo permitió una eficiencia operativa, ya que los routers ASUS representan una porción significativa del mercado de dispositivos IoT y de red residencial.

Desde un punto de vista técnico, el proceso de hijacking inició con la explotación de servicios expuestos como el daemon de administración web (HTTP/HTTPS) y protocolos de gestión remota como SSH o Telnet, si estaban habilitados por defecto. Los investigadores observaron que muchos de los routers afectados mantenían credenciales predeterminadas, tales como usuario “admin” y contraseña “admin”, lo que facilitó accesos no autorizados. Una vez dentro, los malware se inyectaron mediante comandos shell para modificar el firmware, instalando backdoors que permitían la comunicación con servidores de comando y control (C2) distribuidos geográficamente.

La botnet resultante operaba bajo un modelo peer-to-peer híbrido, donde los routers infectados no solo recibían instrucciones de un servidor central, sino que también se comunicaban entre sí para evadir detección. Esto se logró mediante el uso de protocolos como UDP para el tráfico de bajo perfil y DNS tunneling para ocultar comandos en consultas de resolución de nombres. La escala de 50.000 dispositivos comprometidos generó una capacidad de ancho de banda combinada estimada en terabits por segundo, ideal para ataques DDoS volumétricos contra infraestructuras críticas.

En términos de arquitectura, el malware utilizado en WRTHUG comparte similitudes con variantes de botnets conocidas como Mirai o Mozi, pero con adaptaciones específicas para hardware ASUS. Por ejemplo, el payload incluía módulos para la recolección de datos de red, como direcciones IP, MAC y configuraciones Wi-Fi, que se exfiltraban periódicamente a través de canales encriptados con algoritmos como AES-128. Esta recolección no solo servía para mapear redes vulnerables, sino también para expandir la botnet mediante ataques de propagación horizontal, infectando dispositivos conectados en la misma LAN.

Vulnerabilidades Explotadas en Routers ASUS

Las vulnerabilidades subyacentes en los routers ASUS explotadas durante la operación WRTHUG se centran en debilidades del firmware y configuraciones de fábrica. Un aspecto crítico es la exposición de puertos de gestión remota, como el puerto 80 para HTTP y 443 para HTTPS, que en muchos modelos no requieren autenticación multifactor por defecto. Además, el soporte para UPnP (Universal Plug and Play) en versiones antiguas del firmware permite la configuración dinámica de puertos sin verificación, abriendo vectores para inyecciones de comandos.

Desde una perspectiva de ingeniería de software, el firmware de ASUS basado en Broadcom o MediaTek chips presenta desafíos en la segmentación de memoria y validación de entradas. Los atacantes aprovecharon fallos en el procesamiento de paquetes malformados, similares a aquellos reportados en incidentes previos, permitiendo la ejecución de código arbitrario (RCE) sin necesidad de credenciales elevadas. Aunque no se detallan CVEs específicos en el informe inicial, las técnicas observadas alinean con patrones de explotación comunes en dispositivos embebidos, como buffer overflows en el stack de procesamiento de solicitudes web.

Otra vulnerabilidad clave radica en la actualización remota de firmware (RFU), un feature diseñado para facilitar parches, pero que puede ser abusado si no se implementa con verificación de integridad, como firmas digitales basadas en SHA-256. En WRTHUG, los atacantes interceptaron y modificaron actualizaciones legítimas, inyectando payloads maliciosos que sobrevivían a reinicios y restauraciones parciales. Esto resalta la necesidad de protocolos robustos como HTTPS con certificados pinned para cualquier operación de over-the-air (OTA) updates.

En un análisis más profundo, los routers comprometidos exhibieron un aumento en el consumo de CPU y memoria, atribuible a tareas secundarias como el minado de criptomonedas o el hosting de phishing kits. Monitoreos de tráfico revelaron patrones anómalos, como picos en conexiones salientes a IPs en regiones como Asia y Europa del Este, sugestivas de la infraestructura C2. Profesionales en ciberseguridad pueden replicar estos patrones utilizando herramientas como Wireshark para el análisis de paquetes o Nmap para escaneos de vulnerabilidades en entornos de laboratorio.

Implicaciones Operativas y Riesgos Asociados

La operación WRTHUG tiene implicaciones operativas significativas para organizaciones que dependen de redes domésticas o híbridas para el trabajo remoto. Con 50.000 routers comprometidos, la botnet podría generar disrupciones en servicios cloud, afectando la disponibilidad de aplicaciones críticas. En términos de riesgos, el principal es la amplificación de ataques DDoS, donde el tráfico generado desde dispositivos legítimos evade filtros basados en reputación de IP, complicando la defensa en capas.

Desde el ángulo regulatorio, este incidente subraya la necesidad de cumplimiento con estándares como NIST SP 800-53 para gestión de dispositivos IoT, que enfatiza la segmentación de red y el monitoreo continuo. En la Unión Europea, el Reglamento General de Protección de Datos (GDPR) podría aplicarse si la exfiltración incluye datos personales transitando por estos routers. Para empresas en Latinoamérica, donde la adopción de routers ASUS es alta, esto representa un vector de riesgo para la soberanía digital, potencialmente facilitando espionaje industrial o interferencia en elecciones.

Los beneficios para los atacantes son claros: una botnet de esta escala reduce costos operativos al reutilizar hardware existente, evitando la necesidad de servidores dedicados. Sin embargo, para las víctimas, los riesgos incluyen la pérdida de privacidad, con posibles fugas de credenciales Wi-Fi o sesiones de navegación. En entornos empresariales, un router comprometido podría servir como punto de entrada para ataques de movimiento lateral, escalando privilegios hacia servidores internos.

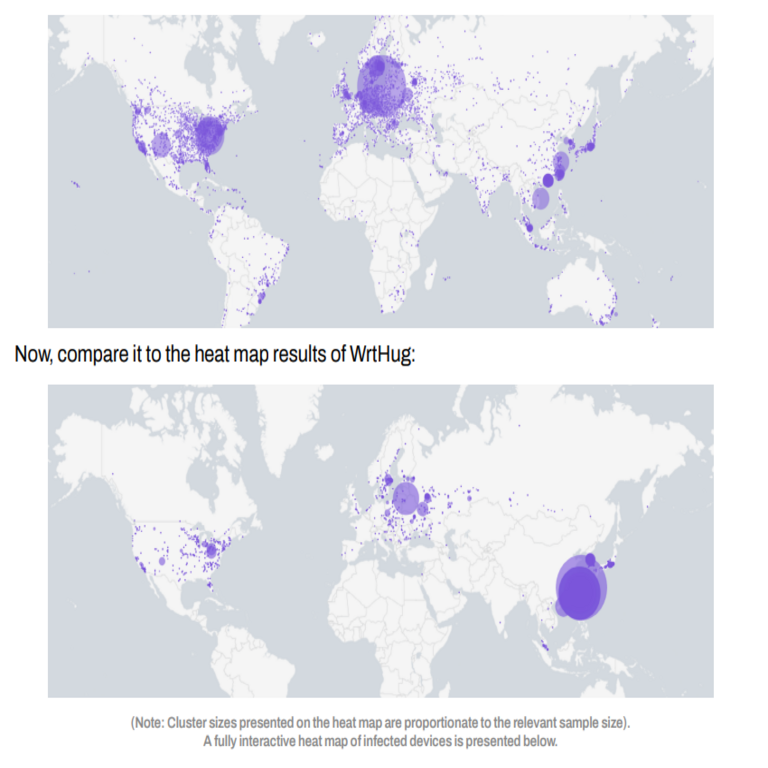

Adicionalmente, la propagación geográfica de la botnet —con nodos en América, Europa y Asia— complica la atribución y respuesta coordinada. Investigadores notaron que los C2 servers utilizaban dominios dinámicos (DDNS) para rotación frecuente, evadiendo bloqueos estáticos. Esto exige enfoques proactivos en threat intelligence, integrando feeds de IOC (Indicators of Compromise) como hashes de malware y patrones de tráfico en sistemas SIEM (Security Information and Event Management).

Estrategias de Mitigación y Mejores Prácticas

Para mitigar amenazas como WRTHUG, los administradores de redes deben priorizar la higiene de dispositivos. Una práctica fundamental es cambiar credenciales predeterminadas inmediatamente tras la instalación, utilizando contraseñas fuertes generadas con entropía mínima de 128 bits y autenticación de dos factores (2FA) donde sea soportada. Deshabilitar servicios innecesarios, como UPnP y WPS (Wi-Fi Protected Setup), reduce la superficie de ataque exponencialmente.

Las actualizaciones de firmware representan otro pilar: ASUS proporciona parches regulares a través de su portal oficial, recomendando verificaciones manuales mensuales. En implementaciones automatizadas, configurar notificaciones por email o integración con herramientas como Ansible para despliegues masivos asegura parches oportunos. Para detección, desplegar agentes de endpoint en routers compatibles o monitorear tráfico con IDS/IPS (Intrusion Detection/Prevention Systems) como Snort, configurado con reglas personalizadas para patrones de botnet.

En un enfoque más avanzado, la segmentación de VLAN (Virtual Local Area Networks) en routers ASUS permite aislar dispositivos IoT de la red principal, limitando la propagación lateral. Herramientas como pfSense o OpenWRT pueden usarse para flashear firmware alternativo más seguro, aunque esto requiere conocimiento técnico para evitar bricks. Además, integrar zero-trust architecture, verificando cada conexión independientemente, alinea con marcos como el de Forrester o NIST para entornos distribuidos.

Para organizaciones, realizar auditorías periódicas con escáneres como Nessus o Qualys identifica vulnerabilidades en flotas de routers. La colaboración con ISPs (Proveedores de Servicios de Internet) es crucial, ya que muchos ofrecen firewalls gestionados que bloquean puertos comunes de explotación. En el contexto de WRTHUG, compartir IOCs a través de plataformas como MISP (Malware Information Sharing Platform) acelera la respuesta comunitaria.

Finalmente, educar a usuarios finales sobre riesgos es esencial. Campañas de concientización, respaldadas por guías de la ENISA o CERT, promueven hábitos como el uso de VPN para tráfico sensible y el monitoreo de logs de router para anomalías. Implementar estas medidas no solo contrarresta botnets actuales, sino que fortalece la resiliencia contra evoluciones futuras.

Comparación con Otras Botnets Históricas

La operación WRTHUG se inscribe en una línea de botnets que explotan dispositivos IoT, similar a Mirai en 2016, que infectó cientos de miles de cámaras y routers para el ataque DDoS contra Dyn. A diferencia de Mirai, que usaba exploits en protocolos como Telnet con credenciales débiles, WRTHUG incorpora técnicas de persistencia más avanzadas, como rootkits en el kernel del firmware, dificultando la remediación.

Otra comparación relevante es con la botnet VPNFilter, atribuida a Fancy Bear, que targeted routers Linksys y MikroTik con módulos para wiping de firmware. WRTHUG extiende esto al enfocarse en ASUS, pero comparte el objetivo de control granular, incluyendo módulos para inyección de tráfico malicioso. En términos de escala, supera a incidentes menores como el de routers TP-Link en 2020, destacando la madurez de los atacantes en selección de targets.

Desde un análisis forense, las muestras de malware de WRTHUG muestran firmas hash únicas, detectables por antivirus como ESET o Malwarebytes, aunque la ofuscación con packers como UPX complica la identificación estática. Comparado con Mozi, que persiste vía P2P, WRTHUG equilibra centralización para comandos rápidos con descentralización para supervivencia, optimizando para ataques híbridos.

Estas comparaciones subrayan una tendencia: la evolución hacia botnets polimórficas que mutan payloads para evadir firmas. Profesionales deben adoptar machine learning en detección de anomalías, como modelos basados en LSTM para secuencias de tráfico, integrados en plataformas como Splunk o ELK Stack.

Impacto en la Cadena de Suministro y Recomendaciones para Fabricantes

El incidente WRTHUG expone debilidades en la cadena de suministro de hardware de red, donde firmware preinstalado puede contener backdoors inadvertidos o configuraciones laxas. Fabricantes como ASUS deben adherirse a estándares como el IoT Security Foundation guidelines, incorporando secure boot y verificaciones de cadena de confianza desde la fabricación.

Recomendaciones incluyen auditorías de código fuente por terceros, como las realizadas por Microsoft o Google para sus dispositivos, y la publicación de changelogs detallados para actualizaciones. En Latinoamérica, donde regulaciones como la LGPD en Brasil exigen transparencia, esto mitiga riesgos legales. Además, colaborar con entidades como el GSMA para certificaciones de seguridad asegura interoperabilidad segura.

Para el ecosistema más amplio, incidentes como este impulsan iniciativas globales, como la propuesta de la ONU para un tratado de ciberseguridad, enfatizando la responsabilidad compartida entre fabricantes, usuarios y gobiernos.

Conclusión

La operación WRTHUG ilustra la vulnerabilidad persistente de los routers ASUS y, por extensión, de la infraestructura de red global ante amenazas botnet avanzadas. Con 50.000 dispositivos comprometidos, este incidente no solo demuestra la escala de los riesgos operativos, sino que también enfatiza la urgencia de adoptar prácticas de ciberseguridad proactivas. Al implementar actualizaciones regulares, configuraciones seguras y monitoreo continuo, las organizaciones pueden reducir significativamente su exposición. En última instancia, la respuesta efectiva requiere una colaboración internacional para desmantelar infraestructuras maliciosas y fortalecer la resiliencia digital, asegurando que la innovación tecnológica no comprometa la seguridad fundamental.

Para más información, visita la Fuente original.