Implementación de un Clúster de Kubernetes en la Nube: Guía Técnica Detallada

La orquestación de contenedores ha transformado la gestión de aplicaciones en entornos de producción, y Kubernetes se posiciona como el estándar de facto para esta tarea. En este artículo, exploramos la implementación de un clúster de Kubernetes en una infraestructura de nube, enfocándonos en aspectos técnicos clave como la configuración inicial, la escalabilidad, la seguridad y las mejores prácticas operativas. Utilizando proveedores de nube como RUVDS, que ofrece servicios flexibles y escalables, se detalla un proceso paso a paso que garantiza alta disponibilidad y eficiencia en el despliegue de workloads.

Conceptos Fundamentales de Kubernetes

Kubernetes, originalmente desarrollado por Google y ahora mantenido por la Cloud Native Computing Foundation (CNCF), es una plataforma de orquestación de contenedores de código abierto. Su arquitectura se basa en un modelo maestro-trabajador, donde el componente maestro (control plane) gestiona el estado deseado del clúster, mientras que los nodos trabajadores ejecutan los pods que contienen las aplicaciones contenedorizadas.

Los conceptos clave incluyen pods, que son las unidades mínimas de despliegue; servicios, que proporcionan abstracciones de red para exponer pods; deployments, que manejan réplicas y actualizaciones; y namespaces, que permiten la segmentación lógica del clúster. En un entorno de nube, estos elementos se integran con servicios como balanceadores de carga y almacenamiento persistente, asegurando que el clúster sea resiliente ante fallos y escalable horizontalmente.

Desde una perspectiva técnica, Kubernetes utiliza etcd como base de datos distribuida para almacenar el estado del clúster, API Server para la comunicación, Scheduler para asignar pods a nodos, y Controller Manager para reconciliar el estado actual con el deseado. La comprensión de estos componentes es esencial para una implementación exitosa, ya que permite optimizar recursos y mitigar riesgos como el single point of failure en el control plane.

Selección de un Proveedor de Nube para Kubernetes

La elección de un proveedor de nube impacta directamente en la facilidad de implementación y los costos operativos. Plataformas como AWS EKS, Google GKE y Azure AKS ofrecen Kubernetes gestionado, pero para un control granular, la implementación manual en una nube IaaS como RUVDS es preferible. RUVDS proporciona máquinas virtuales (VM) con soporte para Linux, redes virtuales y almacenamiento en bloque, lo que facilita la creación de un clúster híbrido o dedicado.

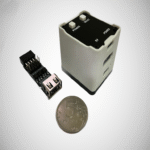

En términos de requisitos mínimos, un clúster de Kubernetes necesita al menos tres nodos: uno para el control plane y dos para trabajadores, con al menos 2 vCPU y 4 GB de RAM por nodo. RUVDS permite configurar estas instancias con distribuciones como Ubuntu o CentOS, que son compatibles con herramientas de instalación como kubeadm. Además, el proveedor soporta IPv4 e IPv6, y ofrece firewalls integrados para segmentar el tráfico, alineándose con estándares de seguridad como NIST SP 800-53.

Las implicaciones operativas incluyen la monitorización de costos, ya que el escalado automático puede incrementar facturación. Beneficios clave son la flexibilidad en la personalización de la red (usando Calico o Flannel como CNI) y la integración con herramientas de CI/CD como Jenkins o GitLab, que automatizan despliegues en el clúster.

Preparación de la Infraestructura en la Nube

El primer paso en la implementación es provisionar la infraestructura subyacente. En RUVDS, accede al panel de control para crear un proyecto nuevo y desplegar VM. Configura un nodo maestro con Ubuntu 20.04 LTS, asignando una IP estática en una subred privada (por ejemplo, 10.0.0.0/24) y habilitando el puerto 6443 para la API de Kubernetes.

Para los nodos trabajadores, replica la configuración pero con etiquetas diferenciadas (por ejemplo, node-role.kubernetes.io/worker). Instala dependencias básicas vía apt: Docker como runtime de contenedores (versión 20.10 o superior) y kubelet, kubeadm y kubectl desde los repositorios oficiales de Kubernetes (versión 1.28 recomendada para estabilidad).

La red es crítica: configura un load balancer externo en RUVDS para distribuir tráfico al control plane, utilizando protocolos TCP/UDP. Implementa Pod Network CIDR como 10.244.0.0/16 para Flannel, evitando conflictos con la red de la nube. En cuanto a almacenamiento, integra volúmenes persistentes (PV) usando el provisioner CSI de RUVDS, que soporta NFS o block storage con replicación síncrona para alta disponibilidad.

- Verifica conectividad: Usa ping y telnet para probar puertos como 2379 (etcd), 10250 (kubelet) y 10251 (scheduler).

- Configura SSH sin contraseña entre nodos para automatización.

- Habilita swap off en todos los nodos para cumplir con requisitos de Kubernetes.

Instalación y Configuración Inicial con Kubeadm

Kubeadm es la herramienta oficial para bootstrapping clústeres de Kubernetes, proporcionando un flujo reproducible y seguro. En el nodo maestro, inicializa el clúster con el comando kubeadm init --pod-network-cidr=10.244.0.0/16 --control-plane-endpoint=CP_IP:6443, donde CP_IP es la IP del load balancer.

Este proceso genera un token de unión y un certificado para nodos trabajadores. Configura kubectl creando el directorio ~/.kube y copiando el archivo admin.conf. Para alta disponibilidad, únete a múltiples masters usando kubeadm init --control-plane en nodos adicionales, distribuyendo etcd en modo stack para redundancia.

Post-inicialización, instala un plugin CNI: Para Flannel, aplica el manifiesto YAML descargado de su repositorio oficial. Verifica el estado con kubectl get nodes y kubectl get pods --all-namespaces, asegurando que todos los componentes del control plane estén en estado Running.

Aspectos de seguridad iniciales incluyen la rotación de certificados (válidos por 1 año por defecto) y la habilitación de RBAC (Role-Based Access Control) para limitar accesos. Usa NetworkPolicies para aislar namespaces, previniendo ataques laterales en el clúster.

Escalabilidad y Gestión de Recursos

Una vez operativo, el clúster requiere mecanismos de escalabilidad. Implementa Horizontal Pod Autoscaler (HPA) basado en métricas de CPU/memoria, integrando Metrics Server para recopilar datos. En RUVDS, configura Cluster Autoscaler para agregar/eliminar nodos automáticamente según demanda, usando tags en VM para identificar pools de nodos.

Para workloads intensivos, utiliza DaemonSets para desplegar agentes en todos los nodos, como para logging con Fluentd o monitoring con Prometheus. La configuración de límites de recursos en deployments (requests y limits) previene el starvation, siguiendo las directrices de la documentación oficial de Kubernetes.

En términos de rendimiento, optimiza el scheduler con afinidades (nodeAffinity) para colocar pods en nodos con GPUs si se requiere para IA o ML workloads. Monitorea con herramientas como Grafana, exportando métricas vía Prometheus Operator, que se instala mediante Helm charts para simplicidad.

Seguridad en el Clúster de Kubernetes

La ciberseguridad es paramount en entornos de contenedores. Implementa Pod Security Standards (PSS) para enforzar políticas como no ejecutar como root o limitar capabilities. Usa admission controllers como Gatekeeper con OPA (Open Policy Agent) para validar recursos antes de su creación.

En la red, Calico ofrece eBPF-based networking para microsegmentación, bloqueando tráfico no autorizado. Para secretos, integra Vault de HashiCorp o el built-in Secrets de Kubernetes, rotándolos periódicamente. Escanea imágenes de contenedores con Trivy o Clair antes del despliegue, integrando en pipelines de CI.

Desde una perspectiva regulatoria, cumple con GDPR o PCI-DSS mediante encriptación en reposo (usando encryption providers en kube-apiserver) y auditoría de logs con Falco para detección de anomalías en runtime. En RUVDS, aprovecha firewalls de grupo de seguridad para restringir ingress a IPs específicas.

Integración con Tecnologías Emergentes

Kubernetes se integra seamless con IA y blockchain. Para IA, despliega Kubeflow para pipelines de ML, escalando jobs con Volcano scheduler. En blockchain, usa Helm para instalar nodos de Hyperledger Fabric o Ethereum, gestionando chains en pods con storage distribuido.

En ciberseguridad, incorpora Istio para service mesh, proporcionando mTLS y observabilidad. Para edge computing, Knative facilita serverless en Kubernetes, reduciendo overhead en nubes como RUVDS.

Monitoreo, Logging y Mantenimiento

Establece un stack ELK (Elasticsearch, Logstash, Kibana) o EFK (con Fluentd) para centralizar logs. Prometheus con Alertmanager notifica incidentes, mientras que Jaeger maneja tracing distribuido.

Mantenimiento incluye upgrades con kubeadm upgrade, testeando en staging primero. Backup etcd con snapshots regulares, restaurando vía kubeadm reset si es necesario.

Casos de Uso Prácticos y Mejores Prácticas

En producción, despliega microservicios como un API gateway con Kong y bases de datos con StatefulSets para PostgreSQL. Mejores prácticas: Usa GitOps con ArgoCD para declaraciones, y chaos engineering con Litmus para resiliencia.

Riesgos incluyen misconfiguraciones en RBAC llevando a escaladas de privilegios; mitígalos con least privilege y auditorías regulares.

En resumen, implementar un clúster de Kubernetes en la nube como RUVDS ofrece robustez y escalabilidad para aplicaciones modernas. Siguiendo estos pasos, las organizaciones pueden lograr despliegues eficientes y seguros, adaptándose a demandas crecientes en ciberseguridad e IA.

Para más información, visita la Fuente original.