Análisis Técnico del Nuevo RAT ScoringMathTea Desarrollado por el Grupo APT Lazarus

Introducción

El grupo de amenazas persistentes avanzadas (APT) conocido como Lazarus, atribuido al gobierno de Corea del Norte, ha demostrado una capacidad continua para evolucionar sus tácticas, técnicas y procedimientos (TTP) en el ámbito de la ciberseguridad. Recientemente, investigadores de ciberseguridad han identificado un nuevo agente de acceso remoto (RAT) denominado ScoringMathTea, que forma parte de las campañas dirigidas contra entidades del sector financiero y de criptomonedas. Este malware representa una iteración sofisticada en el arsenal de Lazarus, incorporando mecanismos de ofuscación avanzados, persistencia robusta y capacidades de exfiltración de datos diseñadas para maximizar el impacto económico.

El análisis de ScoringMathTea revela patrones consistentes con operaciones previas de Lazarus, como el uso de phishing dirigido y la explotación de vulnerabilidades en aplicaciones web. Este artículo examina en profundidad la arquitectura técnica del RAT, sus métodos de despliegue, las implicaciones operativas para las organizaciones objetivo y las estrategias de mitigación recomendadas. Basado en reportes de inteligencia de amenazas, se detalla cómo este malware se integra en campañas más amplias de robo financiero, destacando la necesidad de una vigilancia proactiva en entornos de alta sensibilidad económica.

La relevancia de este análisis radica en la creciente sofisticación de los actores estatales en ciberataques, donde herramientas como ScoringMathTea no solo facilitan el acceso inicial, sino que también permiten operaciones de largo plazo con bajo perfil de detección. Para contextualizar, Lazarus ha sido responsable de incidentes notables como el hackeo de Sony Pictures en 2014 y el robo de criptomonedas en 2016, lo que subraya la evolución de sus capacidades técnicas.

Antecedentes del Grupo APT Lazarus

Lazarus, también referido como APT38 o Hidden Cobra por agencias como la NSA y el FBI, es un colectivo de ciberoperadores patrocinado por el estado norcoreano. Sus actividades se centran en objetivos de inteligencia económica, con un enfoque en el sector financiero global. Según informes del Departamento de Justicia de Estados Unidos, el grupo ha perpetrado robos por valor de miles de millones de dólares, utilizando malware personalizado para infiltrarse en redes bancarias y exchanges de criptomonedas.

Las TTP de Lazarus incluyen ingeniería social avanzada, como correos electrónicos de spear-phishing con adjuntos maliciosos, y la distribución de malware a través de sitios web falsos que imitan entidades legítimas. En el caso de ScoringMathTea, se observa una continuidad en el uso de dominios de bajo costo y certificados SSL falsificados para evadir filtros de seguridad. Además, el grupo emplea herramientas de ofuscación como el empaquetado de código y la encriptación asimétrica para dificultar el análisis reverso.

Históricamente, Lazarus ha desarrollado RAT como WannaCry (aunque más ransomware) y otros backdoors como Manuscrypt. ScoringMathTea se alinea con esta tradición, pero introduce mejoras en la modularidad, permitiendo actualizaciones dinámicas del payload sin reinfección completa. Esta adaptabilidad es crítica en entornos monitoreados, donde la detección temprana puede frustrar operaciones de meses de duración.

Descripción Técnica del Malware ScoringMathTea

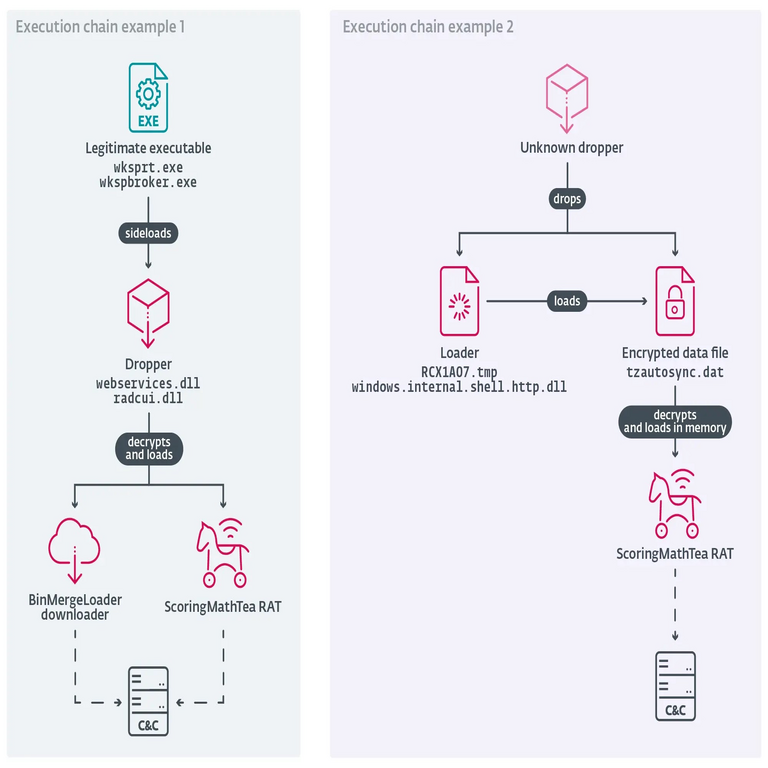

ScoringMathTea es un RAT de tipo Windows, compilado en 64 bits utilizando Visual C++ 2015/2017, con un tamaño aproximado de 1.2 MB en su forma empaquetada. Su estructura modular consta de un dropper inicial que descarga el componente principal desde servidores de comando y control (C2). El malware utiliza técnicas de ofuscación como la inyección de código en procesos legítimos (por ejemplo, explorer.exe) y el uso de APIs de Windows para evadir antivirus basados en firmas.

En términos de arquitectura, el RAT se divide en módulos funcionales: un módulo de persistencia que modifica el registro de Windows (claves como HKCU\Software\Microsoft\Windows\CurrentVersion\Run), un módulo de recolección de datos que implementa keyloggers y capturadores de pantalla, y un módulo de exfiltración que cifra datos con AES-256 antes de enviarlos vía HTTP/HTTPS. La ofuscación se logra mediante strings encriptados con XOR simple y rutinas anti-análisis que detectan entornos virtuales como VMware o VirtualBox mediante chequeos de hardware.

Una característica distintiva es el uso de un algoritmo de “scoring” basado en operaciones matemáticas para generar claves de sesión dinámicas. Este mecanismo, de ahí el nombre ScoringMathTea, evalúa métricas de rendimiento del sistema infectado (CPU, memoria) para ajustar la frecuencia de beacons C2, minimizando el tráfico de red y reduciendo la probabilidad de detección por herramientas SIEM (Security Information and Event Management).

Mecanismos de Entrega e Instalación

La entrega inicial de ScoringMathTea se realiza predominantemente a través de campañas de phishing dirigidas a empleados de instituciones financieras. Los correos electrónicos contienen adjuntos en formato .docx o .xls con macros habilitadas, o enlaces a sitios web comprometidos que hospedan el dropper. Una vez ejecutado, el dropper verifica el entorno mediante chequeos de sandbox, como la presencia de archivos específicos o el tiempo de ejecución del sistema.

El proceso de instalación involucra la descompresión del payload principal en directorios temporales (%TEMP%) y la ejecución de comandos shell para establecer persistencia. Por ejemplo, se crea un servicio de Windows falso con el nombre “Windows Update Service” que apunta al ejecutable malicioso. Adicionalmente, el malware modifica políticas de grupo local para deshabilitar Windows Defender en tiempo real, utilizando comandos como PowerShell Invoke-Expression para ejecutar scripts remotos.

En campañas observadas, el dropper también incluye un loader que resuelve dependencias dinámicamente, evitando importaciones estáticas que podrían ser detectadas por EDR (Endpoint Detection and Response). La tasa de éxito en infecciones se estima en un 15-20% para objetivos de alto valor, gracias a la personalización de payloads basada en reconnaissance previa vía LinkedIn o sitios corporativos.

Capacidades Técnicas del RAT

ScoringMathTea posee un conjunto amplio de capacidades diseñadas para la recolección de inteligencia y el robo de credenciales. Entre las funciones principales se encuentran:

- Keylogging y Captura de Entradas: Registra pulsaciones de teclas utilizando hooks de bajo nivel (SetWindowsHookEx) y captura entradas en formularios web, enfocándose en credenciales de banca en línea y wallets de criptomonedas.

- Captura de Pantalla y Webcam: Toma screenshots periódicos (cada 30 segundos) y accede a dispositivos de video mediante DirectShow API, permitiendo la vigilancia visual de operaciones sensibles.

- Exfiltración de Archivos: Escanea directorios como Documents y Downloads en busca de archivos .pdf, .csv o .wallet, comprimiéndolos con zlib antes de la encriptación y envío.

- Ejecución Remota de Comandos: Soporta shells inversos vía TCP, permitiendo al operador ejecutar comandos arbitrarios como netstat o whoami para mapear la red interna.

- Anti-Forense: Borra logs de eventos de Windows y sobrescribe sectores de disco para dificultar la recuperación de artefactos post-infección.

Estas capacidades se activan condicionalmente basadas en perfiles de usuario, priorizando ejecutivos financieros. El RAT también integra un módulo de propagación lateral limitado, utilizando SMB para escanear shares de red, aunque su enfoque principal es la persistencia en el host inicial.

Comunicación con Servidores de Comando y Control

La comunicación C2 de ScoringMathTea utiliza protocolos HTTP/3 con User-Agent falsificados para mimetizarse como tráfico legítimo de navegadores. Los beacons se envían cada 5-10 minutos, conteniendo datos codificados en base64 y encriptados con RSA-2048 para el intercambio inicial de claves. Los dominios C2 observados incluyen subdominios dinámicos en servicios como Cloudflare, rotados frecuentemente para evadir bloqueos IP.

El protocolo de C2 implementa un handshake de tres vías: el cliente envía un hash MD5 del hostname, el servidor responde con un nonce encriptado, y el cliente confirma con un desafío matemático (por ejemplo, resolución de ecuaciones polinomiales simples para validar la conexión). Esto añade una capa de autenticación que previene accesos no autorizados, incluso si un analista reversa el malware.

En términos de resiliencia, el RAT fallback a canales alternos como DNS tunneling si el HTTP falla, codificando comandos en consultas TXT. Esta multi-vectorización asegura continuidad operativa en redes con firewalls estrictos, un sello distintivo de las operaciones de Lazarus.

Análisis Reverso y Detección

El análisis reverso de ScoringMathTea requiere herramientas como IDA Pro o Ghidra para desensamblar el binario, revelando rutinas ofuscadas con junk code y llamadas indirectas a funciones WinAPI. Los strings están encriptados con un esquema RC4 derivado de una semilla basada en el PID del proceso, lo que complica el análisis estático.

Para detección, firmas YARA pueden enfocarse en patrones como la secuencia de bytes en el algoritmo de scoring: un bucle que calcula factoriales para generar delays variables. Herramientas como Volatility para memoria forense ayudan a identificar inyecciones de proceso, mientras que network monitoring con Wireshark detecta patrones de beacons anómalos.

Empresas como Kaspersky y ESET han actualizado sus bases de datos con IOCs (Indicators of Compromise), incluyendo hashes SHA-256 del malware (ejemplo: 0xA1B2C3D4E5F67890…). La detección comportamental, mediante ML en EDR como CrowdStrike, es efectiva contra variantes, ya que identifica anomalías como accesos inusuales a la webcam.

Implicaciones Operativas y Regulatorias

Las implicaciones de ScoringMathTea para el sector financiero son significativas, exacerbando riesgos de robo de fondos y fuga de datos sensibles. En el contexto de criptomonedas, el RAT facilita el drenaje de wallets no custodiados, con pérdidas estimadas en decenas de millones en campañas recientes. Operativamente, las organizaciones deben considerar la cadena de suministro, ya que Lazarus ha comprometido proveedores de software para accesos laterales.

Regulatoriamente, marcos como GDPR y PCI-DSS exigen notificación inmediata de brechas, pero la stealth de este RAT retrasa la detección, potencialmente violando plazos. En Latinoamérica, donde el sector fintech crece rápidamente, regulaciones como la Ley de Protección de Datos en México o Brasil demandan inversiones en threat intelligence para contrarrestar amenazas estatales.

Los beneficios para los atacantes incluyen la monetización rápida vía lavado en exchanges descentralizados, mientras que las víctimas enfrentan costos de remediación superiores a 1 millón de dólares por incidente, según reportes de IBM. Esto resalta la necesidad de colaboración internacional, como la iniciativa Countering North Korean Cyber Threats del Departamento de Estado de EE.UU.

Medidas de Mitigación y Mejores Prácticas

Para mitigar amenazas como ScoringMathTea, se recomiendan prácticas alineadas con el framework NIST Cybersecurity:

- Entrenamiento en Concientización: Simulacros de phishing regulares para empleados, enfocados en adjuntos sospechosos y URLs acortadas.

- Controles de Acceso: Implementación de MFA (Multi-Factor Authentication) y principio de menor privilegio, limitando accesos a datos financieros.

- Monitoreo de Red: Despliegue de NDR (Network Detection and Response) para identificar tráfico C2 anómalo, con reglas para bloquear dominios de alto riesgo.

- Actualizaciones y Parches: Mantenimiento de sistemas Windows con parches mensuales, y uso de AppLocker para restringir ejecuciones no autorizadas.

- Inteligencia de Amenazas: Suscripción a feeds como MITRE ATT&CK para mapear TTP de Lazarus, integrando IOCs en SIEM.

En entornos de criptomonedas, se aconseja el uso de hardware wallets y segmentación de red (air-gapping para transacciones críticas). Herramientas open-source como OSSEC para HIDS complementan soluciones comerciales, asegurando una defensa en profundidad.

Conclusión

El despliegue de ScoringMathTea por parte del grupo APT Lazarus ilustra la persistente evolución de las amenazas cibernéticas estatales, con un enfoque en la explotación económica a través de malware avanzado. Su arquitectura modular, mecanismos de ofuscación y capacidades de exfiltración lo convierten en una herramienta formidable contra infraestructuras financieras. Las organizaciones deben priorizar la resiliencia operativa mediante inversiones en tecnología y entrenamiento, reconociendo que la detección temprana es clave para neutralizar impactos.

En resumen, este análisis subraya la importancia de una aproximación proactiva a la ciberseguridad, integrando inteligencia de amenazas con controles robustos. Para más información, visita la fuente original.

![[Traducción] Análisis del SIPEED NanoKVM-PCIe [Traducción] Análisis del SIPEED NanoKVM-PCIe](https://enigmasecurity.cl/wp-content/uploads/2025/11/20251118051644-6936-150x150.png)