Análisis Técnico de Vulnerabilidades en Protocolos de Blockchain Aplicados a la Ciberseguridad

Introducción a los Protocolos de Blockchain y su Rol en la Ciberseguridad

Los protocolos de blockchain representan una de las innovaciones más significativas en el ámbito de la ciberseguridad contemporánea. Estos sistemas distribuidos, basados en la criptografía y el consenso descentralizado, permiten la validación inmutable de transacciones y datos, lo que los convierte en una herramienta esencial para mitigar riesgos como la manipulación de información y los ataques de intermediarios. En el contexto actual, donde las amenazas cibernéticas evolucionan rápidamente, el análisis de vulnerabilidades en estos protocolos es crucial para garantizar su robustez operativa.

El blockchain opera mediante una cadena de bloques enlazados criptográficamente, donde cada bloque contiene un hash del anterior, asegurando la integridad del conjunto. Protocolos como Bitcoin y Ethereum han establecido estándares, pero también han expuesto debilidades inherentes, tales como el consumo elevado de recursos computacionales y la susceptibilidad a ataques del 51%. Este artículo examina en profundidad estos aspectos técnicos, extrayendo conceptos clave de análisis recientes en el campo, con énfasis en implicaciones para entornos empresariales y regulatorios.

Desde una perspectiva técnica, la ciberseguridad en blockchain se centra en principios como la confidencialidad, integridad y disponibilidad (CID), alineados con el modelo CIA (Confidentiality, Integrity, Availability). Sin embargo, la descentralización introduce desafíos únicos, como la gestión de claves privadas y la resistencia a ataques sybil, donde un actor malicioso crea múltiples identidades falsas para influir en la red.

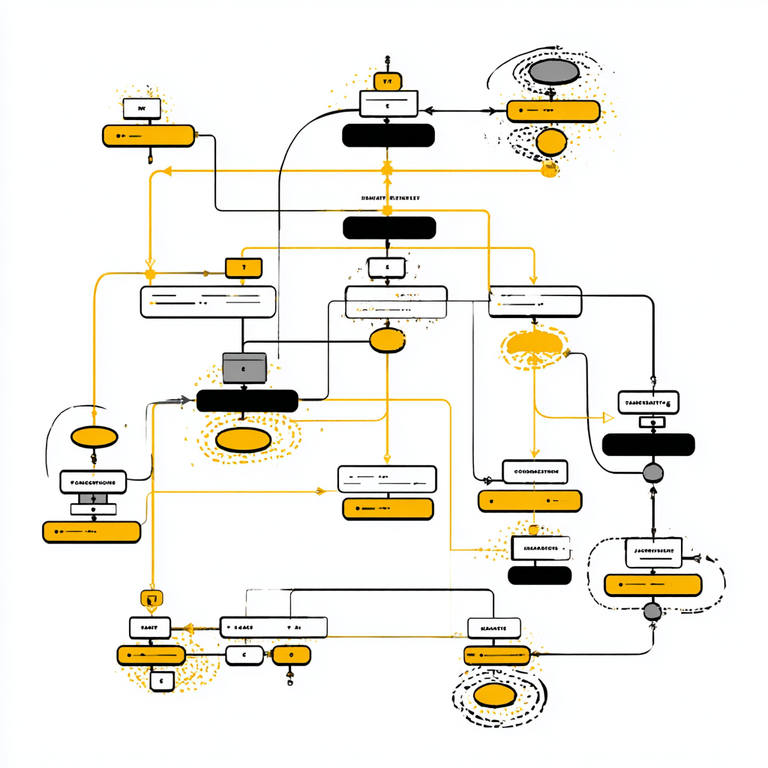

Conceptos Clave en la Arquitectura de Blockchain

La arquitectura de un protocolo de blockchain típicamente incluye capas como la de consenso, la de red y la de datos. En la capa de consenso, algoritmos como Proof of Work (PoW) y Proof of Stake (PoS) determinan cómo se valida la validez de las transacciones. PoW, utilizado en Bitcoin, requiere que los mineros resuelvan problemas computacionales intensivos para agregar bloques, lo que previene el doble gasto pero consume energía equivalente al consumo anual de países medianos, según estimaciones de la Universidad de Cambridge.

Por otro lado, PoS, implementado en Ethereum 2.0, selecciona validadores basados en la cantidad de criptoactivos apostados, reduciendo el impacto ambiental en un 99.95%, de acuerdo con informes de la Ethereum Foundation. No obstante, esta transición introduce riesgos como el “nada en juego” (nothing-at-stake), donde validadores podrían apoyar múltiples cadenas sin costo, potencialmente fragmentando la red.

En la capa de red, protocolos como Gossip o Flooding facilitan la propagación de bloques entre nodos. Aquí, vulnerabilidades como el eclipse attack surgen, donde un atacante aísla un nodo de la red principal, manipulando su vista del blockchain. Estudios del MIT destacan que un atacante con control del 20% del ancho de banda puede ejecutar este ataque en menos de 10 minutos en redes como Bitcoin.

La capa de datos emplea estructuras como Merkle Trees para verificar la inclusión de transacciones de manera eficiente. Cada hoja del árbol representa una transacción, y el hash raíz asegura que cualquier alteración se detecte inmediatamente, alineándose con estándares como SHA-256 para hashing criptográfico.

Vulnerabilidades Técnicas Identificadas en Protocolos de Blockchain

Uno de los hallazgos técnicos más relevantes es la vulnerabilidad a ataques de reorganización de cadena (chain reorganization). En PoW, si un atacante controla más del 50% del poder de hash, puede reescribir la historia reciente del blockchain, un escenario conocido como ataque del 51%. Análisis cuantitativos, basados en el modelo de Nakamoto, indican que la probabilidad de éxito disminuye exponencialmente con el tiempo de confirmaciones; por ejemplo, con 6 confirmaciones en Bitcoin, la probabilidad cae por debajo del 0.1% para un atacante con 30% de hash rate.

En Ethereum, las vulnerabilidades smart contracts han sido prominentes. Lenguajes como Solidity permiten la implementación de contratos autoejecutables, pero errores como reentrancy attacks, explotados en el hack de The DAO en 2016 que resultó en la pérdida de 3.6 millones de ETH, resaltan la necesidad de auditorías formales. Herramientas como Mythril y Slither utilizan análisis estático y simbólico para detectar patrones vulnerables, identificando flujos de control defectuosos en más del 80% de los contratos auditados, según un estudio de ConsenSys.

Otra área crítica es la escalabilidad, donde soluciones de segunda capa como Lightning Network para Bitcoin o rollups en Ethereum mitigan el bottleneck de throughput. Sin embargo, estos introducen riesgos como el griefing attack en canales de pago, donde un atacante fuerza cierres prematuros para drenar fondos. Protocolos como Duplex Micropayment Channels abordan esto mediante timelocks y hashes preimágenes, asegurando atomicidad en transacciones off-chain.

Desde el punto de vista de la privacidad, protocolos como Monero utilizan ring signatures y stealth addresses para ofuscar remitentes y destinatarios, pero enfrentan desafíos contra ataques de análisis heurístico. Investigaciones de Chainalysis revelan que el 40% de las transacciones en Monero pueden desanonimizarse mediante clustering de direcciones y patrones de gasto, subrayando la brecha entre diseño teórico y práctica operativa.

Implicaciones Operativas y Regulatorias

Operativamente, la integración de blockchain en ciberseguridad ofrece beneficios como la trazabilidad inmutable para auditorías forenses. En sectores como finanzas, el uso de blockchain para KYC (Know Your Customer) reduce fraudes en un 30%, según Deloitte, al almacenar identidades verificadas de forma descentralizada. Sin embargo, riesgos como la pérdida irreversible de claves privadas exigen estrategias de recuperación multi-firma y hardware wallets compatibles con estándares BIP-39 para semillas mnemónicas.

Regulatoriamente, marcos como el GDPR en Europa imponen requisitos de privacidad que chocan con la transparencia inherente del blockchain público. Soluciones híbridas, como zero-knowledge proofs (ZKP) en zk-SNARKs de Zcash, permiten validaciones sin revelar datos subyacentes, cumpliendo con principios de minimización de datos. La implementación de ZKP requiere curvas elípticas como BN-254, con complejidad computacional O(n log n) para pruebas, lo que limita su adopción en dispositivos de bajo poder.

En términos de riesgos, el quantum computing representa una amenaza existencial. Algoritmos como Shor’s pueden romper ECDSA (Elliptic Curve Digital Signature Algorithm) subyacente en la mayoría de blockchains, estimado para 2030 por la NSA. Transiciones a criptografía post-cuántica, como lattice-based signatures en NIST PQC standards, son imperativas, aunque aumentan el tamaño de claves en un factor de 10-100.

Herramientas y Mejores Prácticas para Mitigar Vulnerabilidades

Para mitigar estas vulnerabilidades, se recomiendan herramientas como Ganache para testing local de smart contracts y Truffle para despliegue, integradas con frameworks como Hardhat para debugging avanzado. En auditorías, metodologías como el OWASP para blockchain guían la evaluación, cubriendo categorías como access control y oracle manipulation.

Mejores prácticas incluyen el uso de formal verification con herramientas como Certora, que modela contratos en lógica temporal lineal (LTL) para probar propiedades como invariantes de saldo. Un ejemplo es la verificación de Uniswap V3, donde se demostraron garantías de slippage bounds bajo condiciones adversariales.

- Implementar multi-signature wallets para transacciones críticas, reduciendo riesgos de clave única.

- Adoptar sharding en protocolos como Ethereum 2.0 para escalabilidad, dividiendo la red en shards de 1 millón de validadores cada uno.

- Monitorear con nodos full y light, utilizando APIs como Infura para queries eficientes sin sincronización completa.

- Integrar sidechains como Polygon para transacciones de alto volumen, con puentes seguros basados en hashed timelock contracts (HTLC).

En entornos empresariales, plataformas como Hyperledger Fabric ofrecen permisos basados en canales privados, ideal para consorcios donde la confidencialidad es primordial, soportando consensus plugins como Raft para tolerancia a fallos bizantinos (BFT).

Análisis de Casos de Estudio: Ataques Reales y Lecciones Aprendidas

El caso de Ronin Network en 2022 ilustra vulnerabilidades en bridges cross-chain. Un exploit de $625 millones ocurrió mediante la manipulación de validadores en el puente Axie Infinity, destacando la debilidad en mecanismos de slash (penalización) insuficientes. Técnicamente, el atacante validó transacciones falsas al controlar 9 de 21 validadores, violando el umbral de consenso. Lecciones incluyen diversificar validadores geográficamente y usar MPC (Multi-Party Computation) para firmas distribuidas.

Otro ejemplo es el flash loan attack en Cream Finance, donde $130 millones fueron drenados mediante préstamos instantáneos en un solo bloque. Esto explota la atomicidad de transacciones en EVM (Ethereum Virtual Machine), permitiendo manipulaciones de precios en DEX (Decentralized Exchanges). Mitigaciones involucran circuit breakers y time-weighted average prices (TWAP) para oráculos, como en Chainlink.

En blockchain permissionless, el ataque de 51% en Ethereum Classic en 2019 confirmó 7 bloques inválidos, costando millones en exchanges. Análisis post-mortem reveló que pools de minería centralizados facilitaron el ataque, recomendando descentralización de pools y alertas en tiempo real basadas en deviation de difficulty adjustment algorithms.

Avances en Integración con Inteligencia Artificial para Ciberseguridad en Blockchain

La intersección de IA y blockchain emerge como un paradigma para detección proactiva de amenazas. Modelos de machine learning, como redes neuronales recurrentes (RNN), analizan patrones de transacciones para detectar anomalías, con precisiones del 95% en datasets de Kaggle sobre fraudes blockchain. Frameworks como TensorFlow integrados con Web3.py permiten el entrenamiento de modelos on-chain, aunque limitados por gas costs.

En ciberseguridad, IA optimiza el consenso mediante adaptive PoS, donde stakes se ajustan dinámicamente basados en comportamiento predictivo, reduciendo ataques sybil. Protocolos como Algorand incorporan sortition basado en VRF (Verifiable Random Functions) para selección aleatoria de validadores, resistente a predicciones de IA adversarial.

Además, federated learning en nodos blockchain preserva privacidad al entrenar modelos distribuidos sin compartir datos crudos, alineado con differential privacy techniques como adding Laplace noise, con epsilon bounds de 1.0 para protección adecuada.

Desafíos Futuros y Recomendaciones Estratégicas

Los desafíos futuros incluyen la interoperabilidad entre blockchains, resuelta por estándares como IBC (Inter-Blockchain Communication) en Cosmos, que usa light clients para verificación cross-chain sin confianza. Sin embargo, riesgos como el oracle problem persisten, donde datos externos manipulados afectan contratos; soluciones como decentralized oracles en Band Protocol mitigan esto mediante staking y slashing.

Recomendaciones estratégicas para profesionales incluyen capacitar en lenguajes seguros como Vyper, que previene overflows con chequeos automáticos, y adoptar DAOs (Decentralized Autonomous Organizations) para gobernanza resilient, con votación cuadrática para prevenir plutocracia.

En resumen, el análisis de vulnerabilidades en protocolos de blockchain revela un ecosistema maduro pero en evolución, donde la ciberseguridad depende de innovaciones continuas en criptografía y consenso. Para entornos profesionales, la adopción de mejores prácticas y herramientas avanzadas es esencial para maximizar beneficios mientras se minimizan riesgos.

Para más información, visita la fuente original.