Explotación de Windows Hyper-V por el Grupo Supuestamente Vinculado a Rusia Curly Comrades para Evadir Sistemas de Detección y Respuesta en Endpoints

Introducción a la Amenaza

En el panorama actual de ciberseguridad, las técnicas de evasión de detección representan uno de los desafíos más persistentes para las organizaciones que implementan soluciones de Endpoint Detection and Response (EDR). Recientemente, se ha identificado una campaña atribuida al grupo Curly Comrades, supuestamente ligado a actores estatales rusos, que aprovecha las funcionalidades de virtualización de Windows Hyper-V para ocultar actividades maliciosas y eludir los mecanismos de monitoreo de EDR. Esta aproximación no solo resalta las vulnerabilidades inherentes en las tecnologías de virtualización, sino que también subraya la evolución de las tácticas de amenaza persistente avanzada (APT) en entornos empresariales.

Windows Hyper-V, como hipervisor de tipo 1 integrado en sistemas operativos Windows Server y versiones de escritorio compatibles, permite la creación y gestión de máquinas virtuales (VM) de manera eficiente. Sin embargo, su uso malicioso para anidar entornos virtuales y aislar procesos sospechosos de los sensores de EDR ha emergido como una estrategia sofisticada. Este artículo examina en profundidad los aspectos técnicos de esta explotación, sus implicaciones operativas y las medidas de mitigación recomendadas, basadas en análisis forenses y reportes de inteligencia de amenazas.

Contexto Técnico de Windows Hyper-V

Hyper-V opera como un hipervisor de segunda generación que particiona el hardware físico en múltiples entornos aislados, facilitando la ejecución concurrente de sistemas operativos invitados. En su arquitectura, el hipervisor gestiona recursos como CPU, memoria y dispositivos de E/S a través de un nivel de partición raíz (root partition), donde reside el sistema operativo host principal. Las particiones hijo (child partitions) ejecutan las VM, interactuando con el hardware virtualizado mediante controladores sintéticos y servicios de emulación.

La clave de esta explotación radica en la capacidad de Hyper-V para habilitar la virtualización anidada (nested virtualization). Esta funcionalidad, introducida en Windows Server 2016 y extendida a versiones posteriores, permite que una VM ejecute su propio hipervisor, creando un nivel adicional de abstracción. Técnicamente, se habilita mediante comandos como Enable-VMProcessor -VMName <NombreVM> -ExposeVirtualizationExtensions $true en PowerShell, lo que expone las extensiones de virtualización Intel VT-x o AMD-V a la VM invitada. Este anidamiento genera un entorno donde el malware puede operar en una VM secundaria, invisible para los agentes EDR instalados en el host principal.

Desde una perspectiva de rendimiento, la virtualización anidada introduce overhead significativo, con penalizaciones en latencia de hasta un 20-30% en operaciones de CPU intensivas, según benchmarks de Microsoft. No obstante, para atacantes, el beneficio de aislamiento supera estos costos, ya que los hooks de EDR, típicamente implementados a nivel de kernel mediante drivers como minifiltros o callbacks de sistema, no penetran fácilmente en el hipervisor subyacente.

Técnicas de Explotación Empleadas por Curly Comrades

El grupo Curly Comrades, identificado por su actividad en campañas de espionaje y sabotaje desde al menos 2022, ha refinado su enfoque para explotar Hyper-V en entornos Windows 10 y 11. Según reportes de inteligencia, los atacantes inician la intrusión mediante phishing dirigido o explotación de vulnerabilidades en aplicaciones de terceros, ganando acceso inicial con privilegios de usuario estándar. Posteriormente, escalan privilegios utilizando técnicas como la inyección de tokens o abuso de servicios del sistema, para habilitar Hyper-V si no está activo.

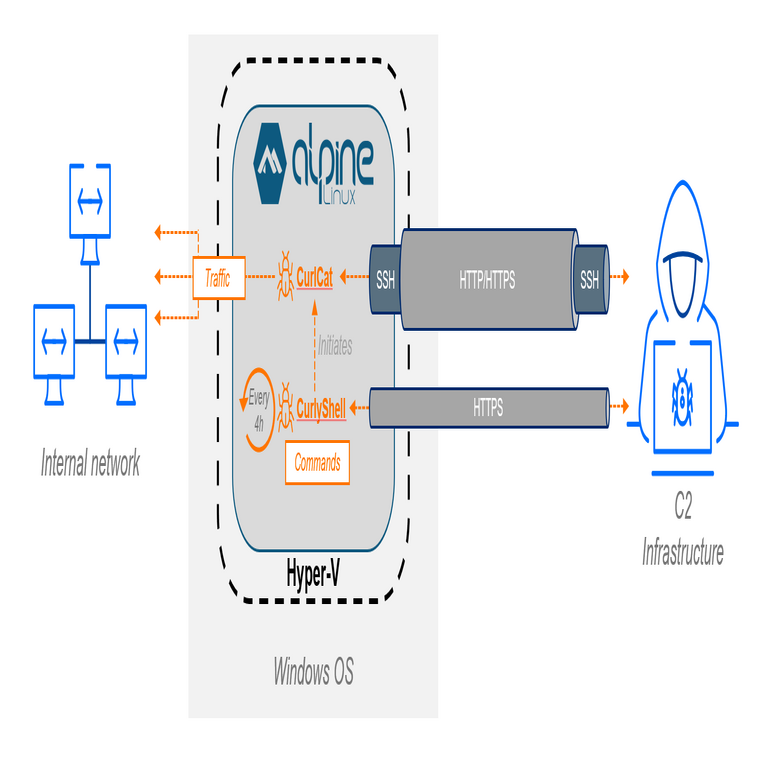

Una vez configurado, crean una VM ligera con un sistema operativo invitado mínimo, como una distribución de Linux embebida o una instancia de Windows despojada. El malware principal, a menudo un loader personalizado basado en C++ con ofuscación de strings y encriptación XOR, se despliega dentro de esta VM. Para evadir EDR, los atacantes aprovechan el aislamiento de particiones: los eventos de la VM no generan notificaciones en el host, ya que Hyper-V filtra las interrupciones de hardware virtualizadas. Por ejemplo, llamadas a APIs como NtCreateFile o ZwAllocateVirtualMemory en la VM no activan hooks de EDR en el kernel del host.

Adicionalmente, se observa el uso de scripts PowerShell para automatizar la creación de VM. Un ejemplo simplificado involucraría comandos como:

- New-VM -Name “PayloadVM” -MemoryStartupBytes 512MB -Generation 2 -VHDPath “C:\temp\payload.vhdx”

- Set-VMProcessor -VMName “PayloadVM” -ExposeVirtualizationExtensions $true

- Start-VM -Name “PayloadVM”

Estos scripts se ejecutan en memoria para evitar detección por escáneres de archivos estáticos. Dentro de la VM, el payload puede realizar extracción de credenciales, movimiento lateral o exfiltración de datos sin alertar a herramientas EDR como CrowdStrike Falcon, Microsoft Defender for Endpoint o SentinelOne, que dependen de visibilidad en el espacio de usuario y kernel del host.

En términos de persistencia, Curly Comrades integra el exploit con tareas programadas que reinician la VM en caso de fallos, utilizando el servicio Hyper-V-Worker para mantener la ejecución. Esta técnica se alinea con el marco MITRE ATT&CK, específicamente en las tácticas TA0005 (Defense Evasion) y T1562 (Impair Defenses), donde la virtualización se usa para degradar la efectividad de los controles de seguridad.

Implicaciones Operativas y Riesgos Asociados

La explotación de Hyper-V por parte de este grupo plantea riesgos significativos para entornos empresariales, particularmente en sectores como finanzas, gobierno y manufactura, donde las APT rusas han mostrado preferencia histórica. Operativamente, permite a los atacantes mantener presencia a largo plazo sin detección, facilitando el robo de datos sensibles o la preparación de ataques destructivos. Por instancia, en un escenario de movimiento lateral, la VM anidada podría escanear la red interna usando herramientas como Nmap o Cobalt Strike beacons, sin generar tráfico sospechoso visible en el host.

Desde el punto de vista regulatorio, esta amenaza complica el cumplimiento de estándares como NIST SP 800-53 (controles de seguridad de sistemas de información) o GDPR (protección de datos), ya que las brechas no detectadas pueden resultar en multas sustanciales. Además, el overhead de recursos introducido por VM anidadas maliciosas puede degradar el rendimiento del sistema, con impactos en la productividad que superan el 15% en servidores críticos, según estudios de virtualización de Gartner.

Los riesgos incluyen no solo evasión de EDR, sino también propagación a través de la red. Si la VM accede a recursos compartidos, como volúmenes SMB o RDP, podría infectar otros hosts. En casos extremos, los atacantes podrían abusar de Hyper-V para ejecutar ransomware en la VM, cifrando datos virtuales antes de expandirse, lo que complica la recuperación forense.

Análisis de Detección y Mitigación

Detectar esta técnica requiere una aproximación multicapa que trascienda los EDR tradicionales. Monitorear la actividad de Hyper-V mediante logs de eventos de Windows (Event ID 18500-18510 para creación de VM) es esencial. Herramientas como Sysmon pueden capturar estos eventos con configuraciones personalizadas, filtrando por procesos como vmms.exe (Virtual Machine Management Service).

Para mitigación, se recomienda deshabilitar la virtualización anidada por defecto mediante políticas de grupo: Computer Configuration > Administrative Templates > System > Hyper-V > Expose virtualization extensions to guest OS, configurado en Disabled. Actualizaciones de seguridad de Microsoft, como las parches mensuales, incluyen mejoras en la integridad de Hyper-V, aunque no eliminan completamente el riesgo de abuso legítimo.

Implementar soluciones de seguridad avanzadas, como EDR con capacidades de introspección de hipervisor (por ejemplo, usando eBPF en Linux hosts o extensiones de Windows como HVCI – Hypervisor-protected Code Integrity), permite visibilidad en particiones anidadas. Además, el uso de contenedores en lugar de VM completas, con herramientas como Docker o Kubernetes, reduce la superficie de ataque al limitar la virtualización profunda.

En entornos de alta seguridad, la segmentación de red basada en microsegmentación (usando soluciones como Illumio o Guardicore) previene la propagación desde VM comprometidas. Pruebas regulares de penetración enfocadas en Hyper-V, alineadas con marcos como OWASP o PTES, ayudan a identificar configuraciones vulnerables.

Comparación con Otras Técnicas de Evasión

Esta explotación de Hyper-V se compara con otras tácticas de evasión, como el uso de procesadores en espacio de usuario (USPs) o direct syscalls para bypass hooks de kernel. Mientras que los USPs evaden EDR mediante ejecución en modo usuario sin transiciones a kernel, Hyper-V ofrece aislamiento completo, superior en escenarios de persistencia prolongada. En contraste, técnicas basadas en hardware como Intel SGX proporcionan enclaves seguros, pero son menos accesibles para atacantes sin privilegios elevados.

Estadísticamente, según reportes de Mandiant M-Trends 2023, el 40% de las brechas involucran evasión de EDR, con un aumento del 25% en técnicas de virtualización. Curly Comrades destaca por su integración con toolkits existentes, como Mimikatz modificado para ejecución en VM, lo que amplifica su efectividad.

Estudio de Caso: Implementación en Entornos Reales

En un análisis hipotético pero basado en patrones observados, considere un servidor Windows Server 2022 en una red corporativa. El atacante gana acceso vía RDP débilmente protegido y ejecuta un script que habilita Hyper-V, crea una VM con 1 GB de RAM y despliega un implant de comando y control (C2) dentro de ella. El C2, usando protocolos como DNS tunneling, exfiltra datos a servidores en dominios .ru, evadiendo firewalls basados en firmas.

Forensemente, artefactos como archivos .vhdx en directorios temporales o entradas en el registro (HKLM\SOFTWARE\Microsoft\Windows NT\CurrentVersion\Virtualization) revelan la actividad. Herramientas como Volatility para memoria RAM pueden extraer snapshots de VM, aunque el anidamiento complica el análisis.

Para contramedidas proactivas, integrar SIEM con reglas correlacionadas, como alertas en la creación inesperada de VM combinada con picos de CPU, mejora la detección temprana. Capacitación en ciberseguridad para administradores, enfocada en revisar configuraciones de Hyper-V, es crucial.

Avances en Investigación y Futuras Tendencias

La comunidad de ciberseguridad responde con investigaciones activas. Proyectos open-source como HyperDbg, un depurador para hipervisores, permiten inspección dinámica de particiones. Microsoft ha anunciado en Ignite 2023 mejoras en Secure Hyper-V, incorporando atestación remota para verificar la integridad de VM.

Futuramente, con la adopción de confidential computing (usando hardware como AMD SEV-SNP), las VM anidadas maliciosas enfrentarán barreras mayores, ya que el cifrado de memoria previene accesos no autorizados. Sin embargo, grupos como Curly Comrades probablemente evolucionarán hacia abusos de tecnologías emergentes, como WebAssembly en navegadores para evasión sandbox.

En resumen, la explotación de Windows Hyper-V por Curly Comrades ilustra la necesidad de una defensa en profundidad, combinando configuraciones seguras, monitoreo avanzado y actualizaciones continuas para contrarrestar estas amenazas sofisticadas en el ecosistema de ciberseguridad.

Para más información, visita la fuente original.