Implementación de Inteligencia Artificial en la Detección de Amenazas Cibernéticas: Un Enfoque Técnico Integral

Introducción a la Integración de IA en Ciberseguridad

La ciberseguridad representa uno de los pilares fundamentales en el ecosistema digital actual, donde las amenazas evolucionan a un ritmo acelerado. La inteligencia artificial (IA) emerge como una herramienta estratégica para contrarrestar estos desafíos, permitiendo la detección proactiva de anomalías y la respuesta automatizada a incidentes. En este artículo, se analiza de manera detallada la implementación técnica de sistemas de IA en entornos de ciberseguridad, enfocándonos en algoritmos de aprendizaje automático, marcos de trabajo estándar y mejores prácticas operativas. Este enfoque se basa en conceptos clave derivados de avances recientes en el campo, destacando la importancia de la precisión algorítmica y la escalabilidad en redes complejas.

La adopción de IA en ciberseguridad no solo optimiza la eficiencia de los sistemas de defensa, sino que también mitiga riesgos asociados a la fatiga humana en la monitorización continua. Según estándares como el NIST Cybersecurity Framework, la integración de IA debe alinearse con principios de confidencialidad, integridad y disponibilidad (CID). A lo largo de este análisis, se explorarán las tecnologías subyacentes, incluyendo redes neuronales y procesamiento de lenguaje natural, aplicadas a la detección de malware, phishing y ataques de denegación de servicio distribuida (DDoS).

Conceptos Clave en Algoritmos de IA para Detección de Amenazas

Los algoritmos de IA en ciberseguridad se centran en el aprendizaje supervisado, no supervisado y por refuerzo. En el aprendizaje supervisado, modelos como las máquinas de vectores de soporte (SVM) y los árboles de decisión se entrenan con conjuntos de datos etiquetados para clasificar tráfico de red como malicioso o benigno. Por ejemplo, un SVM utiliza hiperplanos para separar clases en un espacio de alta dimensionalidad, minimizando errores de clasificación mediante la función de pérdida hinge.

En escenarios no supervisados, técnicas como el clustering K-means o el análisis de componentes principales (PCA) identifican patrones anómalos sin etiquetas previas. El PCA reduce la dimensionalidad de los datos de logs de seguridad, preservando la varianza máxima y facilitando la detección de outliers que podrían indicar intrusiones. Estos métodos son particularmente útiles en entornos con volúmenes masivos de datos, como en centros de datos cloud, donde el procesamiento en tiempo real es esencial.

El aprendizaje por refuerzo, inspirado en modelos como Q-learning, permite a los agentes IA aprender políticas óptimas para responder a amenazas dinámicas. En un agente basado en Deep Q-Network (DQN), la red neuronal profunda estima valores Q para estados de seguridad, maximizando recompensas por bloqueos exitosos de ataques mientras penaliza falsos positivos. Esta aproximación es crítica en simulaciones de entornos adversarios, alineándose con marcos como el MITRE ATT&CK para modelar tácticas de atacantes.

- Aprendizaje Supervisado: Clasificación de malware utilizando Random Forest, que ensambla múltiples árboles de decisión para mejorar la robustez contra sobreajuste.

- Aprendizaje No Supervisado: Detección de anomalías en flujos de red con autoencoders, que reconstruyen datos y miden errores de reconstrucción para identificar desviaciones.

- Aprendizaje por Refuerzo: Optimización de firewalls dinámicos mediante políticas que adaptan reglas basadas en retroalimentación de incidentes reales.

La selección de algoritmos debe considerar métricas como precisión, recall y F1-score. En contextos de ciberseguridad, un alto recall es prioritario para minimizar falsos negativos, aunque esto puede incrementar falsos positivos, requiriendo técnicas de calibración como el umbral de decisión ajustable.

Tecnologías y Marcos de Trabajo para Implementación

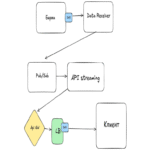

La implementación práctica de IA en ciberseguridad involucra marcos de trabajo open-source como TensorFlow y PyTorch. TensorFlow, desarrollado por Google, soporta grafos computacionales para entrenar modelos en GPU, facilitando el procesamiento distribuido en clústeres de servidores. Por instancia, en la detección de phishing, un modelo de red neuronal convolucional (CNN) procesa características de correos electrónicos, como encabezados SMTP y contenido textual, para predecir intenciones maliciosas.

PyTorch, por su parte, ofrece flexibilidad en el modo eager execution, ideal para prototipado rápido en entornos de investigación. En aplicaciones de blockchain para ciberseguridad, se integra con bibliotecas como Web3.py para monitorear transacciones sospechosas en redes como Ethereum, utilizando IA para detectar patrones de lavado de dinero mediante grafos de conocimiento.

Otros herramientas incluyen Scikit-learn para algoritmos clásicos y Keras como API de alto nivel sobre TensorFlow. Para el procesamiento de grandes volúmenes de datos, Apache Spark con MLlib permite el entrenamiento escalable en Hadoop, integrando IA con análisis de big data en sistemas SIEM (Security Information and Event Management).

| Tecnología | Descripción | Aplicación en Ciberseguridad |

|---|---|---|

| TensorFlow | Marco para deep learning con soporte GPU | Detección de intrusiones en redes |

| PyTorch | Dynamic computation graphs | Análisis de comportamiento de usuarios |

| Scikit-learn | Biblioteca para machine learning clásico | Clasificación de vulnerabilidades CVE |

| Apache Spark MLlib | Procesamiento distribuido de ML | Monitoreo en tiempo real de logs |

En términos de protocolos, la integración con estándares como OAuth 2.0 asegura la autenticación segura de APIs de IA, mientras que WebAuthn proporciona autenticación multifactor basada en hardware para accesos a paneles de control de seguridad.

Implicaciones Operativas y Riesgos Asociados

Desde una perspectiva operativa, la implementación de IA requiere una infraestructura robusta, incluyendo almacenamiento de datos en compliance con regulaciones como GDPR en Europa o LGPD en Latinoamérica. Los modelos IA deben entrenarse con datasets diversificados para evitar sesgos, como el uso de conjuntos como CICIDS2017 para simular ataques reales.

Los riesgos incluyen ataques adversarios, donde inputs manipulados engañan a los modelos, como en el caso de imágenes perturbadas en CNN para evadir detección de malware. Mitigaciones involucran entrenamiento adversarial y técnicas de robustez como defensive distillation. Además, la explicabilidad de los modelos, promovida por frameworks como SHAP (SHapley Additive exPlanations), es esencial para auditorías regulatorias, permitiendo interpretar contribuciones de features en predicciones.

En entornos blockchain, la IA puede analizar smart contracts para vulnerabilidades, utilizando herramientas como Mythril para escaneo estático combinado con aprendizaje automático. Sin embargo, la descentralización introduce latencia, requiriendo optimizaciones como sharding en redes como Polkadot para procesar datos en tiempo real.

- Riesgos Operativos: Sobrecarga computacional en entornos edge computing, resuelta con modelos livianos como MobileNet.

- Riesgos Regulatorios: Cumplimiento con ISO 27001 para gestión de seguridad de la información, integrando IA en controles de acceso.

- Beneficios: Reducción de tiempos de respuesta de horas a minutos, mejorando la resiliencia organizacional.

La escalabilidad se logra mediante contenedores Docker y orquestación con Kubernetes, desplegando microservicios de IA en clouds híbridos para una cobertura global.

Casos de Estudio y Mejores Prácticas

Un caso emblemático es el uso de IA en empresas como Darktrace, que emplea redes neuronales bayesianas para modelar comportamiento normal y detectar desviaciones en tiempo real. En Latinoamérica, instituciones financieras han implementado sistemas similares para combatir fraudes en transacciones digitales, integrando IA con blockchain para trazabilidad inmutable.

Mejores prácticas incluyen el ciclo de vida MLOps (Machine Learning Operations), que abarca desde el entrenamiento hasta el monitoreo en producción. Herramientas como MLflow rastrean experimentos, mientras que Kubeflow automatiza pipelines en Kubernetes. Es crucial realizar validaciones cruzadas y pruebas A/B para evaluar el impacto en métricas de seguridad.

En el contexto de IA generativa, modelos como GPT variantes se adaptan para generar reportes de incidentes automáticos, procesando logs con técnicas de NLP como BERT para extracción de entidades. Esto acelera la respuesta de equipos SOC (Security Operations Center), alineándose con marcos como NIST SP 800-53 para controles de IA.

Para redes IoT, la IA edge-based, utilizando TensorFlow Lite, procesa datos localmente en dispositivos, reduciendo latencia y exposición a la nube. Protocolos como MQTT aseguran la comunicación segura, mientras que algoritmos de federated learning permiten entrenamiento colaborativo sin compartir datos sensibles.

Desafíos Técnicos y Futuras Tendencias

Entre los desafíos, destaca la escasez de datasets etiquetados de alta calidad, resuelta con técnicas de data augmentation y synthetic data generation usando GANs (Generative Adversarial Networks). Las GANs entrenan un generador y discriminador en competencia para crear muestras realistas de ataques, enriqueciendo datasets limitados.

Otro reto es la integración con sistemas legacy, donde APIs RESTful y wrappers en Python facilitan la interoperabilidad. En términos de rendimiento, optimizaciones como quantization reducen el tamaño de modelos, permitiendo despliegues en hardware restringido.

Las tendencias futuras apuntan a la IA cuántica para cracking de encriptaciones, aunque actualmente limitada por la madurez de hardware como IBM Qiskit. En ciberseguridad, la zero-trust architecture se potencia con IA para verificación continua de identidades, utilizando biometría y análisis conductual.

En blockchain, la IA predice forks y ataques 51%, modelando dinámicas de consenso con simulaciones Monte Carlo. Esto es vital para redes permissionless, donde la predictibilidad es baja.

Conclusión

En resumen, la implementación de inteligencia artificial en la detección de amenazas cibernéticas transforma los paradigmas de defensa digital, ofreciendo precisión y adaptabilidad en un panorama de riesgos en evolución. Al adoptar algoritmos avanzados, marcos de trabajo robustos y prácticas operativas alineadas con estándares internacionales, las organizaciones pueden fortalecer su resiliencia. No obstante, el éxito depende de una gestión proactiva de riesgos y una inversión continua en innovación. Para más información, visita la Fuente original.