Análisis Técnico del Ciberataque a Jaguar Land Rover y sus Impactos en la Economía del Reino Unido

Introducción al Incidente de Seguridad

En noviembre de 2022, Jaguar Land Rover (JLR), una de las principales empresas automotrices del Reino Unido, sufrió un ciberataque que paralizó sus operaciones de producción y generó repercusiones significativas en la cadena de suministro global. Este incidente, clasificado como un ataque de ransomware, no solo interrumpió la fabricación de vehículos sino que también provocó una estimación de pérdidas económicas que ascienden a 2.5 mil millones de libras esterlinas para la economía británica. El análisis técnico de este evento resalta la vulnerabilidad de las infraestructuras críticas en la industria manufacturera, particularmente en el sector automotriz, donde la interconexión de sistemas de TI y OT (Tecnología Operativa) amplifica los riesgos.

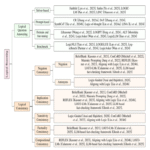

El ciberataque afectó múltiples plantas de producción de JLR, incluyendo las ubicadas en el Reino Unido, y se extendió a proveedores clave, lo que resultó en la suspensión temporal de actividades. Según reportes iniciales, el grupo de ciberdelincuentes BlackCat, también conocido como ALPHV, reivindicó la responsabilidad del ataque. Este grupo opera utilizando variantes avanzadas de ransomware que explotan debilidades en entornos híbridos, combinando vectores de entrada como phishing sofisticado y explotación de vulnerabilidades no parcheadas en software empresarial.

Desde una perspectiva técnica, este incidente ilustra la evolución de las amenazas cibernéticas hacia objetivos de alto valor en la industria 4.0, donde la digitalización de procesos productivos introduce puntos de fallo críticos. La interdependencia entre sistemas ERP (Planificación de Recursos Empresariales), como SAP, y controles industriales, como SCADA (Supervisory Control and Data Acquisition), crea superficies de ataque expandidas que los atacantes aprovechan para maximizar el impacto disruptivo.

Descripción Técnica del Ataque

El vector inicial de entrada en el ataque a JLR no ha sido divulgado públicamente en detalle, pero patrones observados en operaciones de BlackCat sugieren el uso de credenciales comprometidas obtenidas mediante campañas de phishing dirigidas o explotación de vulnerabilidades en servicios remotos. BlackCat es conocido por su ransomware-as-a-service (RaaS), un modelo que permite a afiliados desplegar payloads cifradores personalizados. En este caso, el malware se propagó lateralmente a través de la red interna de JLR, cifrando datos críticos y exfiltrando información sensible antes de activar la fase de extorsión.

Una de las características técnicas distintivas de BlackCat es su capacidad para evadir detección mediante técnicas de ofuscación avanzadas, incluyendo el uso de loaders personalizados y ejecución en memoria para evitar firmas antimalware tradicionales. El ransomware emplea algoritmos de cifrado híbridos, combinando AES-256 para datos y RSA-2048 para claves, lo que complica la recuperación sin la clave proporcionada por los atacantes. Además, el payload incluye módulos de autodestrucción que eliminan rastros forenses, dificultando el análisis post-incidente.

En el contexto de JLR, el ataque impactó sistemas de gestión de la cadena de suministro, interrumpiendo el flujo de componentes y la programación de producción. Esto se debe a la integración profunda de plataformas cloud y on-premise, donde una brecha en un segmento puede propagarse rápidamente. Por ejemplo, si el ataque comprometió accesos a sistemas MES (Manufacturing Execution Systems), se vería afectada la coordinación en tiempo real entre líneas de ensamblaje y proveedores, lo que explica la paralización de hasta 500 vehículos por día en plantas clave como la de Solihull.

Desde el punto de vista de la red, el incidente resalta la importancia de segmentación adecuada. Las redes industriales de JLR, al igual que en muchas empresas automotrices, a menudo carecen de aislamiento completo entre zonas OT y IT, permitiendo movimientos laterales una vez que un atacante gana foothold. Herramientas como firewalls de próxima generación (NGFW) y microsegmentación basadas en zero-trust podrían haber mitigado la propagación, pero su implementación incompleta es un factor común en brechas similares.

Impactos Operativos en Jaguar Land Rover

Operativamente, el ciberataque forzó a JLR a desconectar sistemas infectados, lo que resultó en un alto de producción durante varios días. La empresa reportó la afectación de aproximadamente 1.200 empleados en tareas administrativas y de soporte, mientras que las líneas de montaje se detuvieron por falta de datos de inventario y órdenes de fabricación. Este downtime no solo generó pérdidas directas en ingresos, estimadas en millones de libras diarias, sino que también retrasó entregas a clientes y dealers globales.

En términos de cadena de suministro, el impacto se extendió a proveedores tier-1 y tier-2, como Magna International y otros socios europeos. La interrupción en el flujo de datos EDI (Electronic Data Interchange) impidió la sincronización de pedidos, lo que creó cuellos de botella en la logística. Técnicamente, esto subraya la vulnerabilidad de ecosistemas interconectados bajo estándares como GS1 para trazabilidad, donde un solo punto de falla puede desencadenar efectos en cascada.

Adicionalmente, JLR enfrentó desafíos en la recuperación de datos. Aunque no se confirmó el pago de rescate, la restauración involucró backups aislados y auditorías forenses, procesos que consumen recursos significativos. La Agencia Nacional de Ciberseguridad del Reino Unido (NCSC) colaboró en la respuesta, recomendando el uso de marcos como NIST Cybersecurity Framework para evaluar y fortalecer la resiliencia post-incidente.

Repercusiones Económicas en el Reino Unido

El impacto económico del ataque se estima en 2.5 mil millones de libras esterlinas, según un análisis de la Universidad de Birmingham y la firma de consultoría KPMG. Esta cifra incluye pérdidas directas por producción perdida, costos de remediación y efectos indirectos en la economía, como desempleo temporal y reducción en el PIB manufacturero. El sector automotriz representa alrededor del 10% de las exportaciones británicas, por lo que la disrupción en JLR afectó el balance comercial y la confianza inversionista.

Técnicamente, este cálculo se basa en modelos econométricos que consideran multiplicadores sectoriales. Por instancia, cada vehículo no producido genera una pérdida de cadena valor de aproximadamente 50.000 libras, incluyendo componentes, mano de obra y logística. La interrupción también impactó a subcontratistas locales, exacerbando presiones inflacionarias en un contexto post-pandemia donde la escasez de semiconductores ya era un desafío.

Desde una perspectiva regulatoria, el incidente resalta la necesidad de cumplimiento con normativas como la NIS Directive (ahora NIS2) en la Unión Europea y su equivalente en el Reino Unido, el Network and Information Systems Regulations 2018. Estas exigen reportes de incidentes dentro de 72 horas y planes de continuidad, aspectos en los que JLR demostró preparación al notificar rápidamente a autoridades. Sin embargo, el evento expone lagunas en la enforcement para infraestructuras críticas, donde multas por no conformidad pueden no disuadir ataques sofisticados.

Implicaciones para la Industria Automotriz

Este ciberataque a JLR no es un caso aislado; refleja una tendencia creciente en el sector automotriz, donde ataques similares han afectado a empresas como Toyota y Volkswagen. Las implicaciones técnicas incluyen la urgencia de adoptar arquitecturas de seguridad por diseño, incorporando principios de DevSecOps en el desarrollo de software embebido y sistemas conectados. La convergencia de IT/OT en vehículos eléctricos y autónomos amplía la superficie de ataque, haciendo imperativa la implementación de protocolos como ISO/SAE 21434 para ciberseguridad en automoción.

En cuanto a riesgos, los atacantes de ransomware como BlackCat buscan no solo extorsión financiera sino también interrupción estratégica, potencialmente influenciada por motivaciones geopolíticas. Para mitigar, las empresas deben invertir en threat intelligence compartida a través de plataformas como el Automotive Information Sharing and Analysis Center (Auto-ISAC), que facilita el intercambio de indicadores de compromiso (IoCs) en tiempo real.

Beneficios potenciales de lecciones aprendidas incluyen la aceleración de adopción de tecnologías como blockchain para trazabilidad segura en la cadena de suministro, reduciendo dependencias en sistemas centralizados vulnerables. Además, la IA para detección de anomalías, utilizando modelos de machine learning en logs de red, puede predecir y prevenir intrusiones, aunque requiere entrenamiento con datos limpios para evitar falsos positivos.

- Segmentación de red: Implementar VLANs y SDN (Software-Defined Networking) para aislar OT de IT.

- Gestión de identidades: Uso de MFA (Autenticación Multifactor) y PAM (Privileged Access Management) para limitar accesos laterales.

- Monitoreo continuo: Despliegue de SIEM (Security Information and Event Management) con integración de EDR (Endpoint Detection and Response).

- Resiliencia operativa: Planes de backup air-gapped y simulacros regulares de incidentes.

- Colaboración sectorial: Participación en ejercicios como Cyber Storm para simular ataques coordinados.

Medidas de Mitigación y Mejores Prácticas

Para prevenir incidentes similares, las organizaciones en la industria automotriz deben adoptar un enfoque holístico de ciberseguridad. Inicialmente, la evaluación de vulnerabilidades mediante escaneos automatizados con herramientas como Nessus o OpenVAS es esencial, enfocándose en parches para software legacy común en entornos OT. La política de least privilege, alineada con el modelo zero-trust, asegura que los accesos se otorguen solo para tareas específicas, reduciendo el blast radius de una brecha.

En el ámbito de la respuesta a incidentes, frameworks como MITRE ATT&CK proporcionan mapeos detallados de tácticas adversarias, permitiendo simulaciones proactivas. Para JLR, la post-mortem reveló la necesidad de mejorar la visibilidad en entornos híbridos, posiblemente mediante agentes de telemetría en dispositivos IoT industriales. Además, la encriptación end-to-end en comunicaciones EDI y el uso de VPN seguras para accesos remotos fortalecen la integridad de datos en tránsito.

Regulatoriamente, la adopción de GDPR para protección de datos personales y DORA (Digital Operational Resilience Act) para resiliencia operativa en la UE ofrece guías estructuradas. En el Reino Unido, la NCSC promueve el Active Cyber Defence para hunting proactivo de amenazas, una estrategia que podría haber detectado reconnaissance temprana en el caso de JLR.

La integración de IA en ciberseguridad emerge como un pilar clave. Modelos de aprendizaje profundo para análisis de comportamiento de usuarios (UBA) detectan anomalías como accesos inusuales desde IPs geográficamente distantes, comunes en ataques de BlackCat. Sin embargo, estos sistemas requieren gobernanza ética para evitar sesgos y asegurar privacidad, cumpliendo con estándares como ISO 27001 para gestión de seguridad de la información.

Análisis de Riesgos Futuros

Mirando hacia el futuro, los riesgos en la industria automotriz se intensifican con la transición a la movilidad eléctrica y conectada. Ataques a sistemas ECUs (Electronic Control Units) podrían extenderse más allá de la producción a vehículos en carretera, planteando amenazas a la seguridad física. El ransomware evolutivo, incorporando componentes de IA para adaptación dinámica, desafía defensas estáticas, exigiendo inversiones en ciber-rangos para entrenamiento continuo de personal.

Económicamente, eventos como este subrayan la necesidad de seguros cibernéticos especializados, que cubran no solo pérdidas directas sino también responsabilidades de terceros. Para el Reino Unido, fortalecer la resiliencia nacional implica políticas públicas que incentiven la ciberseguridad en clusters industriales, como el Midlands Engine para automoción.

En resumen, el ciberataque a JLR demuestra cómo una brecha técnica puede escalar a crisis económica, enfatizando la intersección de ciberseguridad con operaciones globales. Las empresas deben priorizar inversiones estratégicas en defensa cibernética para salvaguardar no solo sus activos sino la estabilidad sectorial.

Para más información, visita la fuente original.