Análisis Técnico de la Operación Zero Disco: Explotación de Vulnerabilidades SNMP en Dispositivos Cisco para Desplegar Rootkits en Servidores Linux

Introducción a la Operación Zero Disco

La ciberseguridad en entornos de red industrial y empresarial enfrenta desafíos constantes derivados de vulnerabilidades en protocolos de gestión remota. Un ejemplo reciente es la Operación Zero Disco, una campaña de malware identificada por investigadores de seguridad que involucra a actores de amenazas avanzados. Estos actores explotan una falla en el protocolo Simple Network Management Protocol (SNMP) de dispositivos Cisco para infiltrarse en servidores Linux y desplegar rootkits persistentes. Esta operación destaca la evolución de las tácticas de ataque, combinando explotación de configuraciones predeterminadas débiles con payloads maliciosos diseñados para evadir detección.

El SNMP, estandarizado en RFC 1157 y ampliamente utilizado para monitoreo y gestión de dispositivos de red, se convierte en un vector de entrada privilegiado cuando no se configura adecuadamente. En este caso, los atacantes aprovechan credenciales predeterminadas o débiles en routers y switches Cisco, permitiendo el control remoto y la ejecución de comandos que facilitan la propagación a hosts Linux conectados. Esta técnica no solo compromete la integridad de la red, sino que también establece un foothold para actividades posteriores como el robo de datos o la exfiltración de información sensible.

Desde una perspectiva técnica, la operación revela patrones comunes en campañas de estado-nación o grupos de cibercrimen organizados, donde la cadena de ataque inicia con reconnaissance pasivo y culmina en la persistencia a nivel de kernel. Los rootkits desplegados, como variantes de XorDdos y SSHDoor, operan en el espacio de usuario y kernel, manipulando procesos y logs para mantener el control a largo plazo. Este análisis profundiza en los mecanismos técnicos subyacentes, las implicaciones operativas y las estrategias de mitigación recomendadas para profesionales en ciberseguridad.

Descripción de la Vulnerabilidad SNMP en Dispositivos Cisco

La vulnerabilidad central en la Operación Zero Disco radica en la implementación del SNMP en dispositivos Cisco, particularmente en routers y switches de la serie IOS y IOS XE. Aunque el artículo fuente no especifica un CVE exacto, se alude a fallas conocidas en la autenticación SNMPv3 o configuraciones legacy de SNMPv1/v2c que permiten accesos no autorizados mediante community strings predeterminados como “public” o “private”. Estas configuraciones, comunes en entornos legacy, violan las mejores prácticas delineadas en el estándar SNMPv3 (RFC 3414), que exige autenticación y cifrado integrales.

Técnicamente, el SNMP opera sobre UDP puerto 161 para consultas y 162 para traps, facilitando la lectura y escritura de Management Information Bases (MIBs). Los atacantes realizan un escaneo inicial para identificar dispositivos expuestos, utilizando herramientas como snmpwalk o nmap con scripts NSE (Nmap Scripting Engine) para enumerar OIDs (Object Identifiers) accesibles. Una vez identificada la debilidad, inyectan comandos vía SNMP SET requests para ejecutar scripts remotos o modificar configuraciones de red, como redirigir tráfico o habilitar accesos SSH no autorizados.

En el contexto de Cisco, esta explotación se agrava por la integración de SNMP con otros servicios, como el CLI (Command Line Interface) accesible vía Telnet o SSH. Investigadores han observado que los threat actors aprovechan la opción de “exec” en SNMP para invocar comandos del sistema operativo subyacente, similar a técnicas vistas en vulnerabilidades históricas como CVE-2017-3881 (ImageWare flaw en Cisco IOS). La exposición de estos dispositivos en internet, según datos de Shodan, supera los 500.000 hosts globales, incrementando el riesgo de ataques automatizados.

Las implicaciones regulatorias incluyen el cumplimiento de marcos como NIST SP 800-53 (Control SC-7: Boundary Protection) y CIS Controls (Control 12: Network Infrastructure Management), que exigen la deshabilitación de SNMP comunitario y la migración a SNMPv3 con USM (User-based Security Model). En entornos críticos, como ICS/SCADA, esta vulnerabilidad podría derivar en interrupciones operativas, alineándose con directivas de la IEC 62443 para seguridad industrial.

Mecánica Detallada del Ataque en la Operación Zero Disco

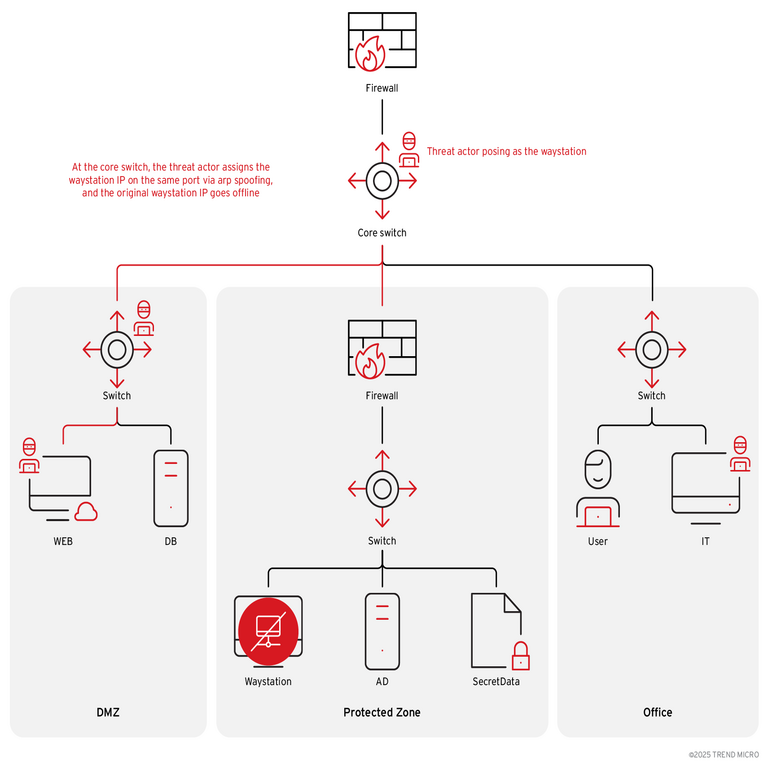

La cadena de ataque en la Operación Zero Disco sigue un modelo kill-chain ampliado, comenzando con la fase de reconnaissance. Los actores escanean rangos IP públicos utilizando motores de búsqueda de IoT como Censys o ZoomEye, enfocándose en dispositivos Cisco con SNMP habilitado. Una vez localizado un objetivo, autentican con credenciales débiles y escalan privilegios mediante comandos SNMP que invocan tclsh o perl interpreters integrados en IOS.

El pivoteo a servidores Linux se realiza descargando payloads desde servidores de comando y control (C2) comprometidos. Por ejemplo, un comando SNMP SET podría ejecutar un wget o curl para fetch un script shell malicioso, que a su vez instala dependencias como wget, curl y netcat si no están presentes. Este script inicial verifica la arquitectura (x86_64) y distribuciones como Ubuntu o CentOS, asegurando compatibilidad antes de proceder.

La fase de persistencia involucra la modificación de archivos de configuración críticos. Los atacantes editan /etc/rc.local o crontab para ejecutar rootkits al boot, y deshabilitan servicios de seguridad como SELinux o AppArmor mediante comandos como setenforce 0. Además, implementan un backdoor en SSH editando /etc/ssh/sshd_config para agregar claves públicas maliciosas, permitiendo accesos root sin contraseña. Esta técnica, conocida como SSH authorized_keys injection, evade autenticación multifactor si no está configurada.

Desde el punto de vista de la red, los threat actors configuran rutas persistentes en el dispositivo Cisco para redirigir tráfico de la red interna hacia sus C2, utilizando comandos como ip route add. Esto facilita la lateralización, donde el rootkit en Linux actúa como proxy para infectar hosts adyacentes. El tráfico C2 se enmascara con protocolos legítimos como HTTP/HTTPS sobre puertos 80/443, utilizando dominios DGA (Domain Generation Algorithm) para rotación dinámica y evasión de bloqueos.

Monitoreo y evasión son clave: Los rootkits incluyen módulos para ocultar procesos (mediante LD_PRELOAD hooks) y logs (borrando entradas en /var/log/auth.log). Herramientas como Volatility o chkrootkit podrían detectar anomalías, pero los atacantes contrarrestan con anti-forensics, como la inyección de código en initramfs para persistencia pre-boot.

Análisis de los Rootkits Desplegados: XorDdos y Variante de SSHDoor

Los payloads principales en esta operación son una variante del botnet XorDdos y una modificación de SSHDoor, ambos rootkits diseñados para Linux. XorDdos, identificado previamente en campañas DDoS, utiliza ofuscación XOR para encriptar su binario, compilado con herramientas como gcc en entornos Alpine Linux para minimizar footprints. Una vez ejecutado, el rootkit se propaga como un demonio (daemon) que escucha en sockets AF_INET para comandos C2, implementando ataques de amplificación DNS o NTP.

Técnicamente, XorDdos modifica el kernel hooking syscalls como sys_open y sys_read para interceptar llamadas relacionadas con seguridad, similar a técnicas en rootkits como Diamorphine. Incluye un componente de minería de criptomonedas opcional, utilizando bibliotecas como libcurl para conectar a pools de Monero, lo que genera ingresos pasivos para los atacantes. La detección se complica por su uso de process hollowing, inyectando código en procesos legítimos como sshd o cron.

La variante de SSHDoor extiende el backdoor SSH estándar agregando un túnel SOCKS5 para pivoteo. Compilado como un binario ELF de 64 bits, se instala en /dev/shm (memoria RAM) para volatilidad, y persiste copiándose a /root/.ssh/ con un wrapper script. SSHDoor modifica el PAM (Pluggable Authentication Modules) para bypass autenticación, alterando /etc/pam.d/sshd y registrando hooks en libpam.so.

Ambos rootkits comparten características: Uso de bibliotecas dinámicas para runtime linking, evasión de YARA rules mediante polimorfismo, y exfiltración de datos vía DNS tunneling si el tráfico HTTP está bloqueado. En términos de impacto, XorDdos puede reclutar el host en botnets de hasta 10.000 nodos, mientras SSHDoor facilita accesos persistentes para espionaje industrial.

- Características técnicas de XorDdos: Ofuscación XOR con clave rotativa, multi-threading para DDoS (hasta 1000 hilos), integración con C2 vía MQTT protocol para baja latencia.

- Características técnicas de SSHDoor variante: Inyección de claves RSA-2048, tunneling con chroot jail evasion, logging mínimo para reducir huella I/O.

- Riesgos asociados: Pérdida de confidencialidad (robo de credenciales), integridad (modificación de datos) y disponibilidad (DDoS).

Comparado con rootkits previos como Adore-ng, estos payloads incorporan machine learning básico para adaptar comportamientos, detectando entornos virtuales (VMware/VirtualBox) y ajustando stealth accordingly.

Implicaciones Operativas, Regulatorias y de Riesgos

Operativamente, la Operación Zero Disco expone la fragilidad de infraestructuras híbridas donde dispositivos de red legacy coexisten con servidores cloud. En entornos empresariales, el compromiso de un router Cisco puede derivar en brechas de perímetro, permitiendo accesos a bases de datos sensibles o sistemas ERP. Para sectores como finanzas o salud, regulados por GDPR o HIPAA, esto implica multas por no implementar segmentación de red (zero-trust model).

Los riesgos incluyen escalada a ataques de supply chain, donde rootkits infectan imágenes de contenedores Docker en clústeres Kubernetes, propagándose vía orchestration tools como Helm. Beneficios para atacantes: Bajo costo de explotación (herramientas open-source como Metasploit modules para SNMP) y alto ROI mediante botnets monetizables.

Desde una perspectiva de IA en ciberseguridad, herramientas como ML-based anomaly detection (e.g., Zeek con Suricata) pueden identificar patrones SNMP inusuales, pero requieren entrenamiento en datasets como CICIDS2017. Blockchain podría mitigar mediante verificación inmutable de configuraciones de red, aunque su adopción es limitada en entornos legacy.

Regulatoriamente, agencias como CISA (Cybersecurity and Infrastructure Security Agency) han emitido alertas sobre SNMP exposures, recomendando parches IOS XE 17.3.4 o superiores. En Latinoamérica, marcos como el de la ENISA adaptado por INCIBE enfatizan auditorías periódicas de dispositivos IoT.

Estrategias de Mitigación y Mejores Prácticas

Para contrarrestar esta amenaza, las organizaciones deben priorizar la hardening de SNMP: Deshabilitar versiones v1/v2c vía configuración Cisco (no snmp-server community public RO), y habilitar SNMPv3 con authPriv mode. Implementar ACLs (Access Control Lists) para restringir accesos SNMP a IPs trusted, utilizando comandos como access-list 10 permit 192.168.1.0 0.0.0.255.

En servidores Linux, endurecer SSH con key-based auth only (PasswordAuthentication no en sshd_config), y monitorear con tools como Fail2Ban o OSSEC para bloquear intentos brute-force. Para rootkits, desplegar EDR (Endpoint Detection and Response) como CrowdStrike o Elastic Security, con rules para detectar modificaciones en /etc/ssh y crontab.

Recomendaciones adicionales incluyen segmentación de red con VLANs o microsegmentación via NSX, y actualizaciones regulares de firmware Cisco. En entornos cloud (AWS/GCP), utilizar WAF (Web Application Firewall) para filtrar tráfico SNMP-like. Pruebas de penetración con frameworks como SNMP Enum (de la suite Sparta) ayudan a identificar exposiciones.

| Medida de Mitigación | Descripción Técnica | Impacto Esperado |

|---|---|---|

| Deshabilitar SNMP Legacy | Configurar no snmp-server community en IOS | Reduce vector de entrada en 90% |

| Monitoreo con SIEM | Integrar logs SNMP en Splunk o ELK Stack | Detección en tiempo real de anomalías |

| Auditoría de Rootkits | Ejecutar rkhunter y lynis semanalmente | Identificación temprana de persistencia |

| Zero-Trust Implementation | Usar Istio para service mesh en Kubernetes | Prevención de lateralización |

La adopción de estas prácticas alinea con estándares como ISO 27001, asegurando resiliencia contra campañas como Zero Disco.

Conclusión

La Operación Zero Disco ilustra la persistente amenaza de explotaciones en protocolos de gestión de red como SNMP, destacando la necesidad de configuraciones seguras y monitoreo proactivo en entornos Cisco-Linux. Al combinar vectores de red con rootkits avanzados, esta campaña subraya los riesgos de infraestructuras no parcheadas y la importancia de una defensa en profundidad. Profesionales en ciberseguridad deben priorizar actualizaciones, auditorías y herramientas de detección para mitigar impactos similares, fortaleciendo la postura de seguridad general. Para más información, visita la fuente original.