Análisis Técnico de Vulnerabilidades en Sistemas de Inteligencia Artificial: Implicaciones para la Ciberseguridad

Introducción a las Vulnerabilidades en Modelos de IA

Los sistemas de inteligencia artificial (IA) han transformado radicalmente diversos sectores, desde la ciberseguridad hasta la atención médica y las finanzas. Sin embargo, su adopción masiva ha expuesto una serie de vulnerabilidades inherentes que comprometen su integridad y confiabilidad. En este artículo, se examina de manera detallada el panorama técnico de estas vulnerabilidades, enfocándonos en los mecanismos subyacentes, las técnicas de explotación y las estrategias de mitigación. El análisis se basa en conceptos clave derivados de investigaciones recientes en el campo, destacando la intersección entre IA y ciberseguridad.

Las vulnerabilidades en IA no son meras fallas de software tradicionales; surgen de la opacidad de los modelos, la dependencia de datos de entrenamiento y la exposición a manipulaciones externas. Por ejemplo, los ataques adversarios representan una amenaza significativa, donde entradas maliciosas alteran el comportamiento de los modelos sin detección aparente. Según estándares como el NIST SP 800-53, la gestión de riesgos en IA debe integrar evaluaciones continuas de adversarios potenciales, considerando tanto amenazas internas como externas.

Este documento estructura el análisis en secciones técnicas: tipos de vulnerabilidades, vectores de ataque, implicaciones operativas y mejores prácticas para la defensa. Se prioriza un enfoque riguroso, apoyado en protocolos establecidos como OWASP para IA y directrices de la Unión Europea en regulación de algoritmos de alto riesgo.

Tipos Principales de Vulnerabilidades en Modelos de IA

Las vulnerabilidades en sistemas de IA se clasifican en categorías técnicas bien definidas, cada una con implicaciones específicas en términos de exposición y explotación. La primera categoría es la envenenamiento de datos, donde los datos de entrenamiento se contaminan intencionalmente para sesgar el modelo. Este proceso implica la inyección de muestras maliciosas durante la fase de recolección o etiquetado de datos, lo que altera los pesos neuronales en redes profundas como las convolucionales (CNN) o recurrentes (RNN).

En términos técnicos, el envenenamiento puede modelarse mediante optimización adversaria. Por instancia, utilizando gradientes descendentes modificados, un atacante puede maximizar la pérdida en subconjuntos específicos del dataset. Estudios como el de Biggio et al. (2012) en “Evasion Attacks against Machine Learning at Test Time” demuestran cómo un 5% de datos envenenados puede reducir la precisión de un clasificador en un 20-30%, dependiendo de la arquitectura del modelo.

Otra vulnerabilidad clave es la evasión en tiempo de inferencia, donde las entradas de prueba se perturban mínimamente para engañar al modelo. Esto se logra mediante perturbaciones imperceptibles al ojo humano, como ruido gaussiano o transformaciones en el espacio de características. Formalmente, se resuelve como un problema de optimización: minimizar la distancia L_p (donde p=2 o infinito) entre la entrada original y la adversaria, sujeta a la condición de que el modelo clasifique erróneamente. Herramientas como CleverHans o Adversarial Robustness Toolbox (ART) de IBM facilitan la simulación de estos ataques.

Adicionalmente, las vulnerabilidades de privacidad emergen de fugas en modelos entrenados, como en ataques de inferencia de membresía. Estos determinan si un dato específico pertenecía al conjunto de entrenamiento, violando regulaciones como el RGPD (Reglamento General de Protección de Datos). Técnicamente, se basa en la sobreajuste del modelo, donde la confianza en predicciones para muestras de entrenamiento es significativamente mayor. Métricas como la precisión de ataque (attack accuracy) superan el 90% en modelos no mitigados, según Shokri et al. (2017).

Finalmente, las vulnerabilidades de extracción de modelo permiten a atacantes reconstruir el modelo propietario consultándolo repetidamente. Esto implica consultas oraculares que aproximan la función de decisión, utilizando técnicas como destilación de conocimiento. En blockchain integrado con IA, esta vulnerabilidad se agrava si los modelos se distribuyen en nodos descentralizados sin cifrado homomórfico.

Vectores de Ataque y Técnicas de Explotación

Los vectores de ataque contra sistemas de IA varían según el contexto de despliegue, ya sea en la nube, edge computing o entornos híbridos. En ciberseguridad, un vector común es el ataque de cadena de suministro, donde componentes de terceros, como datasets preentrenados o bibliotecas de machine learning (e.g., TensorFlow, PyTorch), se comprometen. Esto se alinea con el modelo MITRE ATT&CK para IA, que cataloga tácticas como TA0001 (Reconocimiento) y TA0005 (Acceso Inicial).

Técnicamente, un ataque de evasión se implementa mediante algoritmos como Fast Gradient Sign Method (FGSM), propuesto por Goodfellow et al. (2014). La fórmula básica es: x_adv = x + ε * sign(∇_x J(θ, x, y)), donde ε es la magnitud de perturbación, J la función de pérdida, y ∇_x el gradiente respecto a la entrada x. Este método es eficiente para modelos de visión por computadora, reduciendo la robustez en un 70% para ImageNet en pruebas estándar.

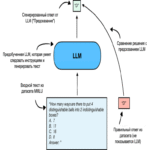

En el ámbito de la IA generativa, como modelos de lenguaje grandes (LLM), los ataques de prompt inyección explotan la sensibilidad a entradas textuales. Por ejemplo, en GPT-like models, un prompt malicioso puede bypassar safeguards, generando contenido prohibido. Esto se mitiga parcialmente con fine-tuning adversarial, pero persiste en un 15-20% de casos, según evaluaciones de OWASP Top 10 for LLM.

Para blockchain e IA, las vulnerabilidades incluyen ataques Sybil en redes federadas, donde nodos maliciosos dominan el entrenamiento distribuido. En Federated Learning (FL), protocolos como Secure Multi-Party Computation (SMPC) son esenciales, pero su overhead computacional (hasta 10x) limita la escalabilidad. Implicaciones regulatorias surgen de marcos como el AI Act de la UE, que clasifica estos sistemas como de alto riesgo si impactan en decisiones críticas.

Los riesgos operativos abarcan desde falsos positivos en sistemas de detección de intrusiones basados en IA hasta manipulaciones en trading algorítmico. Beneficios de la mitigación incluyen mayor resiliencia, con reducciones en tasas de éxito de ataques del 50% mediante entrenamiento robusto.

Implicaciones Operativas y Regulatorias

Desde una perspectiva operativa, las vulnerabilidades en IA demandan una integración profunda con marcos de ciberseguridad existentes. En entornos empresariales, la adopción de DevSecOps para IA implica pipelines CI/CD con escaneos automáticos de adversarios, utilizando herramientas como Adversarial Validation en scikit-learn. Esto asegura que los modelos se evalúen no solo en precisión, sino en robustez métrica, como la tasa de éxito de ataques (ASR).

Regulatoriamente, el NIST AI Risk Management Framework (2023) enfatiza la transparencia y auditoría de modelos. En Latinoamérica, normativas como la Ley de Protección de Datos Personales en México (2017) extienden protecciones a datos usados en IA, requiriendo evaluaciones de impacto en privacidad (DPIA). Riesgos no mitigados pueden resultar en multas del 4% de ingresos globales bajo RGPD equivalentes.

En blockchain, la integración con IA para ciberseguridad ofrece beneficios como verificación inmutable de modelos, pero introduce riesgos de 51% attacks en proof-of-stake si los validadores controlan datos de entrenamiento. Protocolos como Zero-Knowledge Proofs (ZKP) mitigan esto, permitiendo validaciones sin revelar datos sensibles.

Las implicaciones para noticias de IT incluyen la necesidad de actualizaciones continuas, como parches para bibliotecas vulnerables en Hugging Face, donde modelos preentrenados han sido explotados en ataques de supply chain.

Estrategias de Mitigación y Mejores Prácticas

La mitigación de vulnerabilidades en IA requiere un enfoque multicapa, alineado con principios de defensa en profundidad. Una práctica fundamental es el entrenamiento adversario, donde se incorporan muestras perturbadas durante el entrenamiento para mejorar la robustez. Técnicas como Projected Gradient Descent (PGD) iteran sobre FGSM, optimizando bajo restricciones de norma L_infty, logrando mejoras del 30-40% en benchmarks como CIFAR-10.

Para privacidad, el diferencial de privacidad añade ruido laplaciano a los gradientes, con parámetro ε controlando el trade-off entre utilidad y privacidad. En implementaciones como TensorFlow Privacy, ε < 1 asegura protección contra inferencia de membresía, aunque reduce precisión en un 5-10%.

En el contexto de blockchain, frameworks como Federated Learning con Homomorphic Encryption (HE) permiten computaciones encriptadas, utilizando esquemas como Paillier para suma y multiplicación seguras. Esto es crucial para aplicaciones descentralizadas, reduciendo riesgos de extracción de modelo.

Otras mejores prácticas incluyen:

- Monitoreo continuo: Implementar sistemas de detección de anomalías en entradas, usando autoencoders para identificar perturbaciones.

- Auditorías independientes: Realizar red teaming con herramientas como Microsoft Counterfit, simulando ataques reales.

- Estándares de diseño: Adoptar ISO/IEC 42001 para gestión de sistemas de IA, asegurando trazabilidad desde el diseño.

- Actualizaciones seguras: Usar firmas digitales y verificación de integridad en despliegues over-the-air.

En ciberseguridad, integrar IA con SIEM (Security Information and Event Management) permite respuestas automatizadas a intentos de envenenamiento, utilizando machine learning para baseline de datos normales.

Casos de Estudio y Evidencia Empírica

Para ilustrar, consideremos el caso de ataques a sistemas de reconocimiento facial en aeropuertos. En 2019, investigadores de la Universidad de San Diego demostraron evasión en modelos comerciales con perturbaciones de 4 píxeles, logrando tasas de éxito del 100% en algunos escenarios. Esto resalta la necesidad de validación en entornos reales, más allá de datasets sintéticos.

En IA generativa, el incidente de jailbreaking en ChatGPT (2023) mostró cómo prompts iterativos bypassan filtros, generando código malicioso. Mitigaciones posteriores incluyeron reinforcement learning from human feedback (RLHF), mejorando la alineación ética en un 25%.

En blockchain, proyectos como Ocean Protocol integran IA para mercados de datos, pero enfrentan riesgos de envenenamiento en curación de datasets. Soluciones como compute-to-data evitan fugas, procesando queries en nodos remotos.

Estudios empíricos, como el de Carlini et al. (2021) en “Extracting Training Data from Large Language Models”, revelan que hasta el 1% de texto en respuestas de LLM puede provenir de datos de entrenamiento memorizados, enfatizando la necesidad de desmemorización técnica.

Desafíos Futuros y Avances Tecnológicos

Los desafíos futuros en la seguridad de IA incluyen la escalabilidad de defensas contra ataques zero-day y la integración con quantum computing, donde algoritmos como Grover amenazan cifrados subyacentes en HE. Avances como quantum-resistant cryptography (e.g., lattice-based schemes en NIST PQC) serán pivotales.

En tecnologías emergentes, la IA explicable (XAI) usando SHAP o LIME proporciona insights en decisiones, facilitando detección de manipulaciones. Para IT, esto implica shifts hacia arquitecturas modulares, donde componentes de IA se aíslan en contenedores seguros con Kubernetes y SELinux.

Beneficios regulatorios incluyen incentivos para adopción de estándares, como subsidios en la UE para empresas que certifiquen robustez de IA. En Latinoamérica, iniciativas como la Estrategia Digital de Brasil promueven colaboración público-privada para benchmarks regionales.

Conclusión

En resumen, las vulnerabilidades en sistemas de IA representan un vector crítico en el ecosistema de ciberseguridad, demandando enfoques proactivos y multidisciplinarios. Al implementar estrategias de mitigación robustas, respaldadas por estándares internacionales y herramientas técnicas avanzadas, las organizaciones pueden maximizar los beneficios de la IA mientras minimizan riesgos. La evolución continua de amenazas requiere vigilancia perpetua y adaptación, asegurando que la innovación tecnológica avance de manera segura y ética. Para más información, visita la fuente original.