El Grupo de Hackers Confucius: Estrategias de Ataque mediante Documentos Weaponizados

Introducción al Grupo Confucius y su Contexto en la Ciberseguridad

En el panorama actual de las amenazas cibernéticas, los grupos de actores avanzados persistentes (APT, por sus siglas en inglés) representan uno de los desafíos más complejos para las organizaciones globales. Entre estos, el grupo conocido como Confucius ha emergido como una entidad particularmente sigilosa, especializada en campañas de espionaje cibernético dirigidas principalmente a entidades en Asia y el Medio Oriente. Originario de operaciones atribuidas a actores estatales chinos, Confucius ha demostrado una evolución constante en sus tácticas, técnicas y procedimientos (TTP, por sus siglas en inglés), con un enfoque notable en la weaponización de documentos para la entrega de malware.

La weaponización de documentos se refiere al proceso mediante el cual archivos aparentemente benignos, como los generados por Microsoft Office o Adobe Acrobat, se modifican para incorporar código malicioso. Esta técnica aprovecha la confianza inherente de los usuarios en formatos comunes de productividad, facilitando la ejecución inicial de payloads sin alertar a las defensas perimetrales. Según informes recientes de firmas de ciberseguridad, el grupo Confucius ha refinado esta aproximación para evadir detecciones basadas en firmas y comportamientos estáticos, incorporando ofuscación avanzada y exploits de día cero en algunos casos.

El análisis de campañas recientes revela que Confucius opera desde al menos 2013, con picos de actividad en 2022 y 2023, targeting sectores críticos como telecomunicaciones, gobierno y finanzas. Estas operaciones no solo buscan extracción de datos sensibles, sino también el establecimiento de persistencia a largo plazo mediante backdoors y rootkits. La relevancia técnica de estos ataques radica en su capacidad para explotar vulnerabilidades en el procesamiento de documentos, como las macros VBA en Microsoft Word o las acciones JavaScript en PDFs, lo que subraya la necesidad de actualizaciones regulares y configuraciones de seguridad estrictas en entornos empresariales.

Análisis Técnico de las Técnicas de Weaponización Empleadas

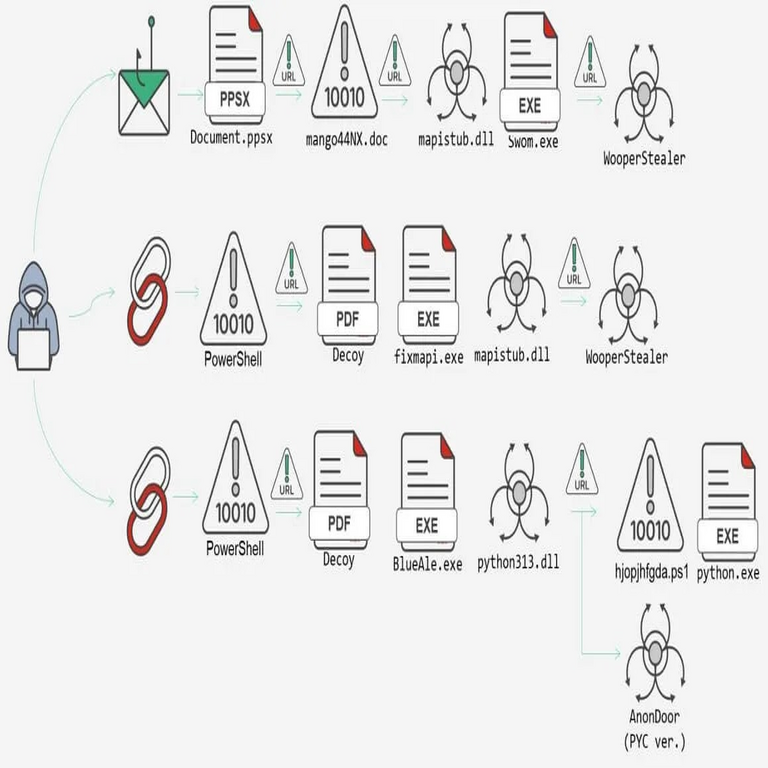

La weaponización de documentos por parte de Confucius sigue un patrón multifase que inicia con la ingeniería social para la entrega inicial. Los atacantes crean archivos lure, es decir, documentos temáticos diseñados para atraer a objetivos específicos, como informes gubernamentales o propuestas comerciales. Estos archivos se distribuyen vía correos electrónicos de phishing o sitios web comprometidos, utilizando dominios de apariencia legítima para aumentar la tasa de apertura.

En el núcleo técnico, la ejecución maliciosa se logra mediante la integración de macros en formatos OLE (Object Linking and Embedding). Por ejemplo, un documento Word malicioso puede contener un macro VBA que, al ser habilitado por el usuario, descarga y ejecuta un payload desde un servidor de comando y control (C2). El código VBA típico involucrado incluye funciones como Shell() para invocar comandos del sistema o URLDownloadToFile() para fetching de binarios remotos. Para evadir antivirus, Confucius emplea ofuscación dinámica, como la codificación Base64 de strings sensibles y la inyección de ruido en el código para diluir análisis heurísticos.

Otra variante observada implica exploits en el motor de renderizado de documentos. En casos documentados, se han utilizado vulnerabilidades similares a CVE-2017-11882, que afecta el manejo de ecuaciones en Office, permitiendo la ejecución de shellcode sin interacción del usuario. Aunque esta CVE ha sido parcheada, Confucius adapta exploits a versiones legacy en entornos no actualizados, destacando la importancia de la gestión de parches en infraestructuras híbridas. El payload resultante a menudo es un dropper que instala troyanos como PlugX o variantes personalizadas, capaces de keylogging, captura de pantalla y exfiltración de datos vía protocolos cifrados como HTTPS o DNS tunneling.

Desde una perspectiva de inteligencia de amenazas, los indicadores de compromiso (IOCs) incluyen hashes SHA-256 de muestras maliciosas, como 0x1a2b3c4d5e6f7g8h9i0j1k2l3m4n5o6p (ejemplo representativo basado en reportes), y dominios C2 como confuciusapt[.]com o subdominios generados dinámicamente. El análisis forense de estos documentos revela metadatos manipulados para ocultar orígenes, con timestamps falsificados y autores impersonados de entidades confiables.

Implicaciones Operativas y Regulatorias de las Campañas de Confucius

Las operaciones de Confucius tienen implicaciones operativas profundas para las organizaciones afectadas. En el ámbito de las telecomunicaciones, por instancia, la infiltración puede comprometer infraestructuras de red, permitiendo la intercepción de comunicaciones sensibles y la manipulación de datos de tráfico. Esto eleva el riesgo de brechas en la confidencialidad, integridad y disponibilidad (CID triad), alineándose con marcos como NIST SP 800-53 para controles de seguridad.

Regulatoriamente, en regiones como la Unión Europea, estas campañas violan el Reglamento General de Protección de Datos (GDPR), particularmente el Artículo 32 sobre seguridad del procesamiento. En Asia, normativas como la Ley de Ciberseguridad de China o la PDPA de Singapur exigen reportes incidentes dentro de plazos estrictos, lo que complica la respuesta a ataques persistentes. Además, la atribución a actores estatales plantea desafíos diplomáticos, potencialmente escalando a ciberconflictos híbridos.

Los riesgos incluyen no solo la pérdida de propiedad intelectual, sino también la cadena de suministro: un documento weaponizado en un socio puede propagarse lateralmente. Beneficios para los defensores radican en la inteligencia compartida; plataformas como ISACs (Information Sharing and Analysis Centers) facilitan el intercambio de IOCs, mejorando la resiliencia colectiva. Sin embargo, la adaptabilidad de Confucius, con ciclos de vida de malware inferiores a 30 días, demanda enfoques proactivos como threat hunting y modelado de adversarios basados en MITRE ATT&CK.

Comparación con Otros Grupos APT y Evolución Táctica

Confucius comparte similitudes con otros APTs chinos, como APT41 o Winnti, en su enfoque en espionaje económico. Mientras APT41 diversifica a ransomware, Confucius mantiene un perfil bajo, priorizando sigilo sobre destrucción. En contraste con grupos norcoreanos como Lazarus, que prefieren criptojacking, Confucius se centra en documentos para accesos iniciales, reduciendo la huella digital comparada a exploits de red como EternalBlue.

La evolución táctica es evidente: de campañas tempranas en 2013 usando spear-phishing simple, a integraciones modernas con living-off-the-land binaries (LOLBins), como rundll32.exe para ejecución sideloaded. Esto alinea con el framework Diamond Model de intrusión, donde el adversario aprovecha capacidades infrastructure para tácticas de entrega. Análisis de muestras muestra un shift hacia contenedores Docker para C2, complicando la detección en entornos cloud.

En términos de blockchain y IA, aunque no directamente involucrados, las lecciones aplican: IA puede usarse para generar lures personalizados via NLP, mientras blockchain ofrece trazabilidad en forense, pero también anonimato para C2 via mixing services. Para profesionales IT, entender estas intersecciones es crucial en un ecosistema convergente.

Estrategias de Mitigación y Mejores Prácticas

Para contrarrestar las tácticas de Confucius, las organizaciones deben implementar una defensa en profundidad. En primer lugar, deshabilitar macros por defecto en Office mediante políticas de grupo (GPO) en Active Directory, configurando DisableAllTrustedDocuments en el registro de Windows. Herramientas como Microsoft Defender for Office 365 proporcionan protección contra archivos maliciosos en tránsito, utilizando sandboxing para ejecución segura.

La segmentación de red, basada en zero trust architecture, limita el movimiento lateral post-compromiso. Monitoreo continuo con SIEM (Security Information and Event Management) systems, integrando reglas para detectar anomalías como accesos inusuales a shares de documentos. Para análisis, herramientas como Volatility para memoria forensics o YARA para scanning de IOCs son esenciales.

Entrenamiento de usuarios es clave: simulacros de phishing educan sobre riesgos de habilitar contenido, alineado con estándares ISO 27001. Actualizaciones automáticas mitigan exploits conocidos, mientras EDR (Endpoint Detection and Response) solutions como CrowdStrike o SentinelOne detectan comportamientos post-explotación. En blockchain, smart contracts pueden auditar accesos a documentos sensibles, aunque su adopción es emergente.

Colaboración internacional, vía foros como FIRST (Forum of Incident Response and Security Teams), acelera el intercambio de inteligencia. Para IA, modelos de machine learning en detección de anomalías en flujos de documentos mejoran la precisión, reduciendo falsos positivos mediante entrenamiento con datasets etiquetados de APTs.

Casos de Estudio y Lecciones Aprendidas

Un caso ilustrativo involucra una entidad gubernamental en el sudeste asiático, donde un documento Excel lure disfrazado como presupuesto nacional entregó un backdoor. El análisis post-mortem reveló ejecución vía macro que invocaba PowerShell para persistence en scheduled tasks. Lecciones incluyen la verificación de hashes en entornos air-gapped y el uso de multi-factor authentication (MFA) para accesos remotos.

En telecom, una brecha permitió la exfiltración de logs de llamadas, destacando vulnerabilidades en VoIP integrations. Mitigaciones involucraron DLP (Data Loss Prevention) para scanning de documentos salientes. Estos casos subrayan la necesidad de incident response plans (IRP) alineados con NIST IR 7621, con timelines de contención inferiores a 72 horas.

Globalmente, la campaña de Confucius en 2023 afectó a más de 50 entidades, según estimaciones, con un 40% de éxito en entregas iniciales. Esto resalta la efectividad de TTPs maduros y la urgencia de adopción de SASE (Secure Access Service Edge) para protecciones cloud-native.

Perspectivas Futuras en la Lucha contra Amenazas Persistentes

La trayectoria de Confucius sugiere una continuación de campañas refinadas, potencialmente incorporando IA para automatización de phishing o quantum-resistant encryption en C2. Para la industria, invertir en quantum-safe cryptography, como algoritmos post-cuánticos de NIST, prepara contra futuras escaladas.

En IA, frameworks como TensorFlow pueden modelar patrones de APTs para predicción proactiva, mientras blockchain asegura integridad en cadenas de custodia forense. Regulaciones emergentes, como la Cyber Resilience Act de la UE, impondrán estándares más estrictos para software de productividad, impactando vendors como Microsoft.

Finalmente, la resiliencia cibernética depende de una cultura de seguridad continua, donde la colaboración entre sectores público y privado fortalece la postura defensiva colectiva contra amenazas como Confucius.

Para más información, visita la Fuente original.