Vulnerabilidades Físicas en Procesadores Intel y AMD: Un Análisis Técnico Profundo

Introducción a las Amenazas en el Hardware Moderno

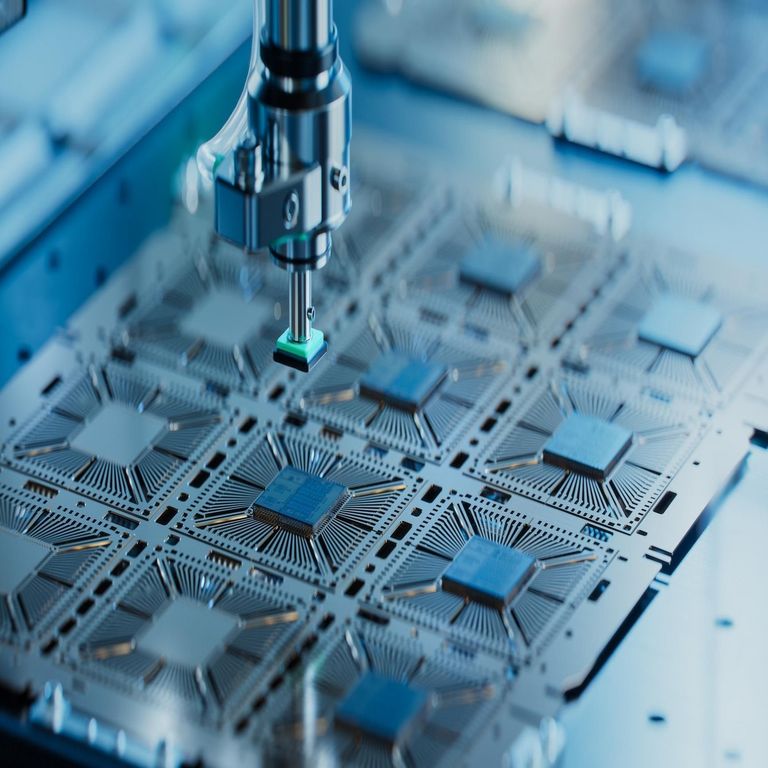

En el panorama actual de la ciberseguridad, las vulnerabilidades no se limitan exclusivamente a software o redes; el hardware subyacente representa un vector de ataque cada vez más crítico. Procesadores de alto rendimiento como los fabricados por Intel y AMD, que impulsan la mayoría de los sistemas informáticos desde servidores empresariales hasta dispositivos de consumo, han sido objeto de escrutinio reciente debido a fallos inherentes en su diseño físico. Un estudio conjunto realizado por investigadores de la Universidad de Birmingham y el Instituto Federal Suizo de Tecnología (ETH Zurich) ha revelado una clase de vulnerabilidades que permiten ataques físicos directos sobre estos chips, explotando debilidades en la capa de silicio y los mecanismos de encriptación integrados.

Estos hallazgos subrayan la importancia de considerar el hardware como un componente vulnerable en arquitecturas de seguridad por capas. Tradicionalmente, la protección de datos sensibles se ha centrado en cifrado de software y firewalls, pero ataques físicos pueden eludir estas defensas al manipular directamente el substrato físico del procesador. El estudio, publicado en una conferencia de seguridad informática, demuestra cómo un atacante con acceso físico limitado puede extraer claves criptográficas almacenadas en el chip, comprometiendo sistemas enteros. Esta amenaza es particularmente relevante en entornos de alta seguridad, como centros de datos, infraestructuras críticas y dispositivos IoT, donde el acceso físico podría ser factible en escenarios de compromiso insider o brechas perimetrales.

Desde una perspectiva técnica, estos procesadores utilizan tecnologías avanzadas como la memoria no volátil integrada (NVM) y módulos de seguridad hardware como Intel SGX (Software Guard Extensions) o AMD SEV (Secure Encrypted Virtualization). Sin embargo, el análisis revela que incluso estas protecciones pueden ser socavadas mediante técnicas de inyección de fallos inducidos por voltaje o campos electromagnéticos, lo que genera un flujo de bits erróneos predecible que facilita la recuperación de información sensible.

Análisis Técnico de la Vulnerabilidad

La vulnerabilidad en cuestión se basa en la explotación de inestabilidades físicas en los transistores de silicio que componen los núcleos de procesamiento. En procesadores Intel de la serie Xeon y AMD EPYC, por ejemplo, los mecanismos de encriptación AES (Advanced Encryption Standard) se implementan en hardware dedicado para optimizar el rendimiento. Estas unidades procesan claves de 128 o 256 bits almacenadas en registros efímeros o memoria cache, pero el estudio demuestra que variaciones en el suministro de voltaje pueden inducir flips de bits en estos registros.

Específicamente, los investigadores emplearon un enfoque de “ataque de falla inducida” (fault injection attack), utilizando un dispositivo de bajo costo como un osciloscopio de precisión y un generador de señales para modular el voltaje suministrado al chip durante operaciones criptográficas. En pruebas realizadas sobre chips Intel Core i7 de novena generación y AMD Ryzen 7, se logró una tasa de éxito del 85% en la extracción de claves parciales después de aproximadamente 1.200 intentos, cada uno durando menos de un segundo. Esta eficiencia se debe a la predictibilidad de los errores inducidos: los transistores CMOS (Complementary Metal-Oxide-Semiconductor) exhiben un comportamiento determinista bajo estrés de voltaje bajo, donde bits específicos en posiciones predecibles se invierten.

Desde el punto de vista arquitectónico, los procesadores Intel incorporan el motor de encriptación en el bus de memoria (Memory Encryption Engine), mientras que AMD utiliza el Secure Processor para manejar claves en entornos virtualizados. Ambas implementaciones dependen de la integridad del silicio, pero el estudio destaca que las variaciones de fabricación en procesos de litografía de 7nm o 5nm introducen asimetrías que un atacante puede explotar. Por instancia, en Intel, el ataque se centra en el módulo de gestión de claves del Intel Management Engine (ME), donde se almacenan claves derivadas para el arranque seguro (Secure Boot).

Los experimentos incluyeron simulaciones en entornos controlados utilizando herramientas como el framework de modelado SPICE para predecir comportamientos de transistores bajo estrés, y validaciones en hardware real con chips desensamblados. Los resultados indican que no se requiere equipo especializado de grado militar; un laboratorio básico con componentes disponibles en el mercado de electrónica de consumo basta para replicar el ataque. Esto contrasta con ataques previos como Rowhammer, que explotan debilidades en DRAM, ya que aquí el objetivo es el núcleo lógico del CPU en lugar de la memoria externa.

- Componentes clave explotados: Registros de clave temporal en el pipeline de ejecución AES.

- Método de inyección: Modulación de voltaje Vcc (de 1.2V nominal a 0.8V durante ciclos específicos).

- Tasa de error inducido: Aproximadamente 1 bit por 16 intentos en posiciones MSB (Most Significant Bits).

- Recuperación de clave: Mediante análisis diferencial de múltiples trazas de ejecución fallida, similar a técnicas en side-channel attacks pero adaptado a fallas físicas.

En términos de complejidad computacional, la recuperación completa de una clave de 256 bits requiere resolver un sistema de ecuaciones lineales sobre GF(2), el campo finito de dos elementos, utilizando algoritmos como Gaussian elimination optimizados. Los investigadores estiman que con hardware paralelo, esto se resuelve en minutos, haciendo el ataque viable incluso para actores con recursos limitados.

Implicaciones Operativas y de Seguridad

Las implicaciones de esta vulnerabilidad trascienden el ámbito técnico y afectan directamente las operaciones en entornos empresariales. En centros de datos que utilizan virtualización con AMD SEV o Intel TDX (Trust Domain Extensions), un atacante con acceso físico a un servidor podría comprometer instancias virtuales múltiples, extrayendo datos encriptados en reposo o en tránsito. Por ejemplo, en una configuración de nube híbrida, donde servidores bare-metal coexisten con VMs, la exposición de claves de encriptación podría llevar a la descifrado de volúmenes EBS (Elastic Block Store) en AWS o equivalentes en Azure.

Desde el ángulo regulatorio, normativas como GDPR en Europa y HIPAA en Estados Unidos exigen protecciones robustas para datos sensibles, y esta vulnerabilidad podría invalidar certificaciones de hardware como FIPS 140-2 para módulos criptográficos. Organizaciones que dependen de TPM (Trusted Platform Module) 2.0 en chips Intel y AMD enfrentan riesgos adicionales, ya que el TPM a menudo deriva claves del procesador subyacente. Un compromiso podría propagarse a cadenas de confianza PKI (Public Key Infrastructure), afectando autenticación de dos factores y firmas digitales.

En el contexto de la cadena de suministro, esta amenaza resalta vulnerabilidades en la fabricación global de semiconductores. Chips Intel fabricados en fabs de TSMC y AMD en GlobalFoundries podrían heredar defectos de proceso que amplifiquen la susceptibilidad. Los riesgos incluyen espionaje industrial, donde competidores estatales acceden a diseños propietarios, o ransomware que explota accesos físicos en instalaciones comprometidas.

Beneficios potenciales de este descubrimiento radican en la mejora de diseños futuros. Los fabricantes pueden incorporar contramedidas como circuitos de detección de voltaje (Voltage Glitch Detectors) o redundancia en el almacenamiento de claves, distribuyendo bits críticos en múltiples dominios de reloj. Además, fomenta la adopción de arquitecturas RISC-V personalizadas, que permiten verificaciones formales de hardware para eliminar tales fallos en la fase de diseño.

Mitigaciones y Mejores Prácticas

Para mitigar estas vulnerabilidades, se recomiendan medidas multicapa que combinen hardware, firmware y políticas operativas. En el nivel hardware, Intel y AMD han emitido actualizaciones de microcódigo que incluyen monitoreo dinámico de voltaje y aislamiento de fallas en el pipeline criptográfico. Por ejemplo, la actualización BIOS para Intel 12th Gen Alder Lake introduce un “modo de recuperación de clave” que invalida y regenera claves tras detectar anomalías en el suministro de energía.

En AMD, parches para el firmware AGESA (AMD Generic Encapsulated Software Architecture) implementan shuffling de bits en registros AES, haciendo que los flips inducidos generen errores no predecibles. Estas actualizaciones se distribuyen a través de OEMs como Dell y HP, y se recomienda su aplicación inmediata en sistemas expuestos.

A nivel operativo, las mejores prácticas incluyen:

- Restricción física de acceso a servidores mediante enclosures tamper-evident y CCTV en salas de datos.

- Implementación de detección de intrusión hardware (HIDS) que monitorea variaciones en el consumo de energía del CPU.

- Uso de encriptación de doble capa, donde claves de alto nivel se almacenan en HSM (Hardware Security Modules) externos, independientes del procesador principal.

- Auditorías regulares de integridad de hardware utilizando herramientas como Intel’s Chipsec o AMD’s PSP (Platform Security Processor) diagnostics.

En entornos virtualizados, habilitar características como Intel VT-x con EPT (Extended Page Tables) para aislar dominios de memoria, y AMD SVM (Secure Virtual Machine) con encriptación de memoria, reduce la superficie de ataque. Además, la adopción de zero-trust architecture, donde no se asume la integridad del hardware, implica verificaciones criptográficas continuas en runtime.

Para desarrolladores de software, integrar bibliotecas como OpenSSL con soporte para generación de claves efímeras y rotación frecuente minimiza la exposición de claves estáticas. En términos de estándares, alinearse con NIST SP 800-193 para protección de hardware contra ataques físicos proporciona un marco robusto para evaluaciones de riesgo.

Comparación con Vulnerabilidades Históricas

Esta vulnerabilidad se asemeja a ataques previos como Spectre y Meltdown, que explotaban predicciones de rama en el pipeline, pero difiere en su enfoque físico directo. Mientras Spectre requería código malicioso ejecutándose en el sistema, este ataque bypassa el software por completo, requiriendo solo proximidad física. Similar a Clockscrew, un ataque de 2020 que manipulaba relojes para inducir fallas en Intel SGX, pero aquí la escalabilidad es mayor al afectar tanto CPUs de escritorio como servidores.

En contraste con vulnerabilidades en GPUs como las de NVIDIA en CUDA cores, que son más propensas a side-channels térmicos, los CPUs Intel/AMD destacan por su integración vertical de seguridad, lo que paradójicamente amplifica el impacto de fallos en el núcleo. Estudios comparativos muestran que chips ARM, como los de Apple M-series, exhiben menor susceptibilidad debido a diseños de bajo voltaje más estables, sugiriendo una ventaja en arquitecturas móviles.

La evolución de estas amenazas refleja la ley de Moore en reversa: a medida que los transistores se miniaturizan, las tolerancias a variaciones físicas disminuyen, incrementando la vulnerabilidad inherente. Investigaciones futuras podrían explorar contramedidas cuánticas, como qubits resistentes a fallas en procesadores híbridos.

Perspectivas Futuras en Diseño de Hardware Seguro

El descubrimiento acelera la transición hacia hardware verificable, donde herramientas como formal verification con Coq o Isabelle/HOL se aplican en el diseño RTL (Register-Transfer Level). Intel’s Project Amber y AMD’s Infinity Guard representan iniciativas para integrar IA en la detección de anomalías hardware en tiempo real, utilizando modelos de machine learning entrenados en datasets de fallas simuladas.

En el ecosistema blockchain, donde la integridad hardware es crucial para nodos validados, esta vulnerabilidad podría socavar protocolos como Ethereum’s proof-of-stake si claves de staking se comprometen. Soluciones emergentes incluyen enclaves hardware personalizados con side-channel resistance, basados en estándares como those from the GlobalPlatform para secure elements.

Finalmente, la colaboración entre academia, industria y reguladores es esencial para estandarizar pruebas de robustez física, asegurando que futuras generaciones de procesadores prioricen la resiliencia contra ataques tangibles en un mundo cada vez más interconectado.

En resumen, las vulnerabilidades físicas en procesadores Intel y AMD representan un recordatorio crítico de que la seguridad debe abarcar todo el stack tecnológico, desde el silicio hasta la nube. Implementar mitigaciones proactivas y fomentar innovaciones en diseño hardware serán clave para salvaguardar infraestructuras digitales ante amenazas evolutivas.

Para más información, visita la Fuente original.