Exfiltración de NTDS en Brechas de Active Directory: Un Análisis Técnico

La seguridad en la infraestructura digital es un aspecto crítico para cualquier organización. Recientemente, se ha reportado una brecha significativa relacionada con Active Directory (AD) que ha permitido la exfiltración de datos sensibles del archivo NTDS. Este artículo tiene como objetivo analizar las implicaciones técnicas y operativas de esta brecha, así como las mejores prácticas para mitigar riesgos asociados.

Contexto de la Brecha

Active Directory es un servicio de directorio desarrollado por Microsoft para administrar redes. El archivo NTDS (NT Directory Services) contiene información crucial sobre usuarios, grupos y otros objetos dentro del dominio. La exposición o exfiltración de este archivo puede resultar en el compromiso total de la red, permitiendo a los atacantes obtener credenciales y privilegios administrativos.

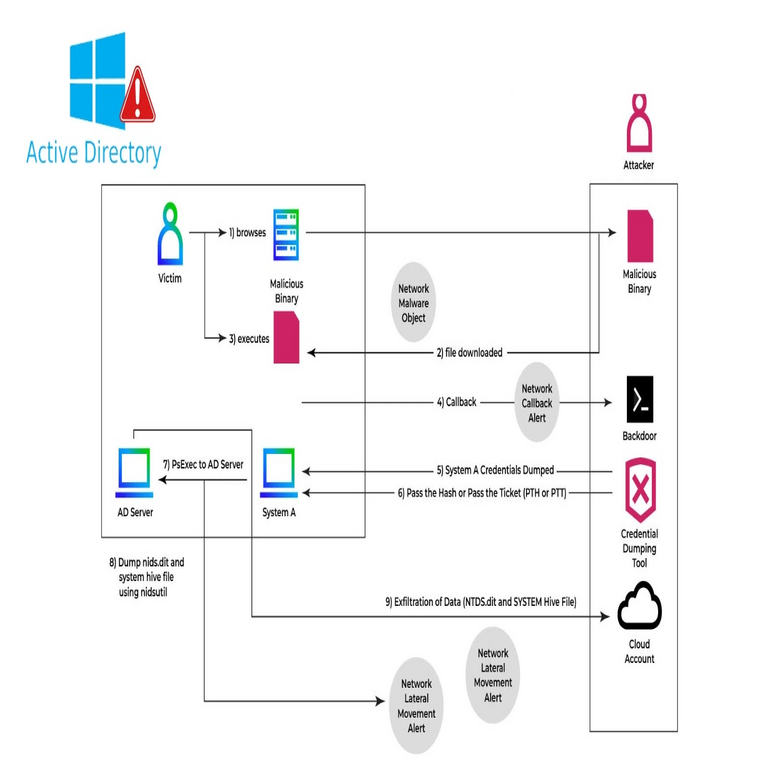

Métodos Utilizados para la Exfiltración

Los atacantes han empleado diversas técnicas para acceder y extraer datos del archivo NTDS. Entre estas se incluyen:

- Phishing: Utilización de correos electrónicos engañosos para obtener credenciales de acceso.

- Exploits: Aprovechamiento de vulnerabilidades conocidas en sistemas operativos o aplicaciones conectadas a AD.

- Acceso físico: Obtención directa del sistema donde reside el controlador de dominio.

Implicaciones Operativas

La exfiltración del archivo NTDS tiene múltiples implicaciones operativas para las organizaciones afectadas:

- Pérdida de datos sensibles: Información crítica sobre usuarios y grupos puede ser utilizada por atacantes para llevar a cabo ataques posteriores.

- Pérdida de confianza: Las brechas pueden afectar la reputación y confianza hacia la organización por parte de clientes y socios comerciales.

- Costo económico: Las organizaciones pueden enfrentar sanciones regulatorias, así como gastos relacionados con la recuperación e implementación de medidas correctivas.

Estrategias Preventivas

A fin de mitigar los riesgos asociados con este tipo de brechas, las organizaciones deben considerar implementar las siguientes estrategias preventivas:

- Auditorías periódicas: Realizar auditorías frecuentes sobre el estado de seguridad en Active Directory.

- Cifrado adecuado: Asegurar que el tráfico hacia y desde los controladores de dominio esté cifrado utilizando protocolos seguros como LDAPS.

- Múltiples capas de autenticación: Implementar autenticación multifactor (MFA) para todos los accesos administrativos a AD.

- Sensibilización del personal: Capacitar a empleados sobre buenas prácticas en seguridad informática, especialmente sobre phishing y ingeniería social.

Cumplimiento Normativo

Dada la naturaleza sensible de los datos manejados por Active Directory, es crucial cumplir con normativas relevantes como GDPR, HIPAA o PCI-DSS. Estas regulaciones no solo dictan cómo se debe manejar la información personal sino que también establecen sanciones severas por incumplimiento. Una brecha como esta puede resultar en auditorías regulatorias exhaustivas y sanciones económicas significativas.

Tendencias Futuras en Seguridad AD

A medida que las amenazas cibernéticas evolucionan, es probable que también lo hagan las técnicas utilizadas para atacar infraestructuras críticas como Active Directory. Algunas tendencias futuras incluyen:

- Aumento en el uso del aprendizaje automático: Utilización creciente de IA para detectar patrones anómalos que indiquen compromisos potenciales dentro del entorno AD.

- Sistemas basados en Zero Trust: Implementación generalizada del modelo Zero Trust donde se verifica cada solicitud independientemente del origen interno o externo.

Conclusión

Lidiar con una brecha en Active Directory requiere no solo una respuesta inmediata sino también una revisión exhaustiva tanto técnica como organizacional. La protección adecuada contra este tipo de incidentes implica adoptar un enfoque proactivo hacia la seguridad cibernética mediante auditorías constantes, capacitación continua y cumplimiento normativo riguroso. Para más información visita la Fuente original.