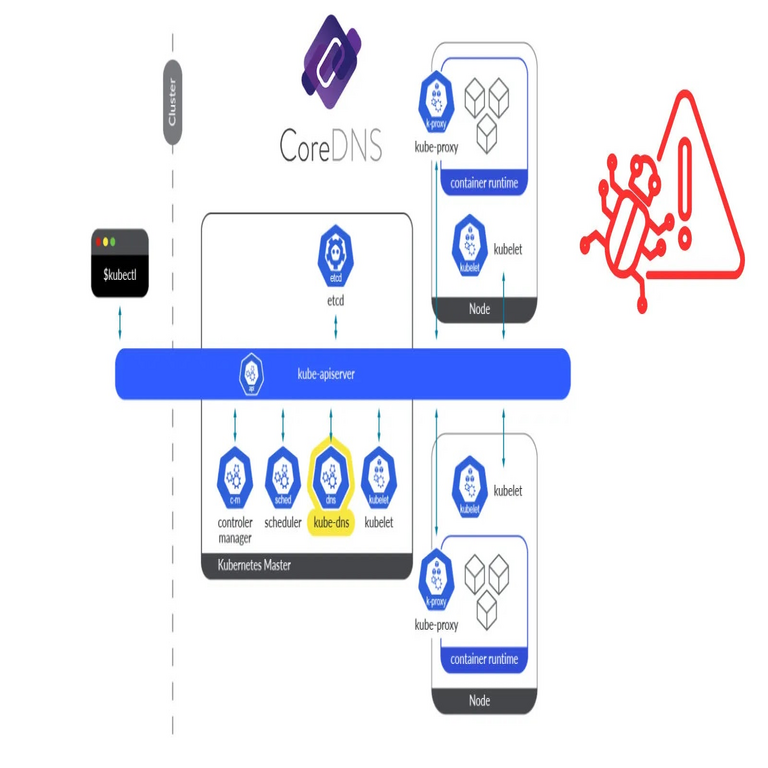

Análisis de la Vulnerabilidad de CoreDNS: Implicaciones y Medidas de Mitigación

CoreDNS es un servidor DNS flexible y extensible que ha ganado popularidad en entornos de contenedores, especialmente en Kubernetes. Sin embargo, recientemente se ha identificado una vulnerabilidad crítica que podría poner en riesgo la seguridad de las aplicaciones y servicios que dependen de este sistema. Este artículo detalla los hallazgos técnicos relacionados con esta vulnerabilidad, sus implicaciones operativas y las medidas recomendadas para mitigar los riesgos asociados.

Descripción de la Vulnerabilidad

La vulnerabilidad en cuestión se encuentra en el manejo de las solicitudes DNS. Un atacante podría aprovechar esta debilidad para provocar un desbordamiento de búfer, lo que permitiría la ejecución remota de código (RCE) en el servidor afectado. Esta situación es particularmente grave porque puede comprometer la integridad y disponibilidad del servicio DNS, esencial para el funcionamiento adecuado de las aplicaciones.

Impacto Potencial

El impacto potencial de esta vulnerabilidad es significativo e incluye:

- Ejecución Remota de Código: Los atacantes pueden ejecutar código malicioso en el servidor vulnerable, lo que les permite tomar control total del sistema.

- Interrupción del Servicio: La explotación exitosa puede llevar a una denegación del servicio (DoS), interrumpiendo la resolución DNS para todas las aplicaciones dependientes.

- Pérdida de Datos: La posibilidad de manipular respuestas DNS puede resultar en redirecciones maliciosas o robo de información sensible.

Tecnologías Afectadas

La vulnerabilidad afecta a versiones específicas de CoreDNS. Las implementaciones más comunes incluyen:

- Kubernetes: Dado que CoreDNS es el controlador DNS predeterminado en Kubernetes, cualquier clúster sin parches está expuesto a ataques.

- Implementaciones Personalizadas: Cualquier entorno que utilice CoreDNS como su servidor DNS también está susceptible a esta vulnerabilidad.

Recomendaciones para Mitigación

A continuación, se presentan medidas concretas para mitigar los riesgos asociados con esta vulnerabilidad:

- Actualización Inmediata: Se recomienda actualizar CoreDNS a la última versión disponible donde se haya corregido esta vulnerabilidad.

- Análisis Continuo: Implementar herramientas y procesos para monitorear continuamente el tráfico DNS y detectar comportamientos anómalos.

- Ciberseguridad Proactiva: Adoptar estrategias proactivas como segmentación de red y controles basados en políticas para limitar el acceso a servidores críticos.

Cumplimiento Normativo

Aparte del impacto técnico directo, es fundamental considerar las implicancias regulatorias. Las organizaciones deben asegurarse de cumplir con estándares como GDPR o HIPAA si manejan datos sensibles. La explotación exitosa podría resultar no solo en daños operativos sino también en sanciones legales significativas debido a la falta de protección adecuada sobre datos personales o confidenciales.

Análisis Final

Dada la gravedad potencial asociada con esta vulnerabilidad en CoreDNS, es esencial que las organizaciones actúen rápidamente. La implementación inmediata de actualizaciones y una revisión exhaustiva del entorno pueden ayudar a prevenir incidentes graves. Además, mantener una postura proactiva hacia la ciberseguridad no solo mitigará riesgos actuales sino que también fortalecerá la infraestructura contra amenazas futuras.

Para más información visita la Fuente original.