Zero Trust para Fuerzas Laborales Distribuidas

Introducción al modelo Zero Trust

El enfoque de seguridad Zero Trust ha ganado relevancia en el contexto actual de trabajo distribuido. Este modelo se basa en la premisa de “nunca confiar, siempre verificar”, lo que implica que ningún usuario o dispositivo debe ser considerado confiable por defecto, independientemente de su ubicación dentro o fuera de la red corporativa. A medida que las organizaciones adoptan modelos híbridos y remotos, la implementación del Zero Trust se convierte en una estrategia crítica para proteger los activos digitales.

Implicaciones del modelo Zero Trust

La adopción del modelo Zero Trust tiene múltiples implicaciones operativas y técnicas. Entre las más destacadas, se encuentran:

- Autenticación continua: En lugar de una única verificación al inicio de sesión, el acceso a recursos debe ser validado continuamente a lo largo de la sesión del usuario.

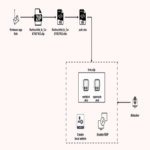

- Segmentación de redes: Dividir la red en segmentos más pequeños ayuda a contener posibles brechas y limita el movimiento lateral dentro de la infraestructura.

- Control de acceso basado en políticas: El acceso a los recursos debe estar regido por políticas estrictas basadas en roles, ubicaciones y otros factores contextuales.

- Evidencia contextual: La recopilación y análisis continuo de datos sobre usuarios y dispositivos permite tomar decisiones informadas sobre el acceso.

Tecnologías clave para implementar Zero Trust

La implementación efectiva del modelo Zero Trust requiere el uso de diversas tecnologías y herramientas. Algunas de las más relevantes incluyen:

- Sistemas de gestión de identidades y accesos (IAM): Estas soluciones permiten gestionar quién puede acceder a qué recursos dentro de la organización.

- Sistemas de detección y respuesta ante amenazas (EDR): Herramientas que monitorean actividades sospechosas en endpoints para detectar y responder a incidentes rápidamente.

- Cifrado avanzado: Proteger datos sensibles mediante cifrado robusto es fundamental para garantizar su confidencialidad, incluso si son accedidos indebidamente.

- Métricas e informes analíticos: Analizar patrones anómalos en el comportamiento del usuario ayuda a identificar posibles fugas o compromisos antes que se conviertan en incidentes mayores.

Cambios culturales necesarios para adoptar Zero Trust

No solo se trata de implementar nuevas tecnologías; también es esencial un cambio cultural dentro de la organización. Las fuerzas laborales distribuidas requieren una mayor colaboración entre departamentos, así como un compromiso con la ciberseguridad por parte de todos los empleados. Esto incluye:

- Cultura proactiva frente a reactiva: Fomentar una mentalidad donde los empleados sean conscientes del riesgo cibernético e impulsen medidas preventivas.

- Capacitación continua: Proveer entrenamiento regular sobre prácticas seguras es indispensable para mantener al personal actualizado respecto a las amenazas emergentes.

- Alineación con objetivos comerciales: La ciberseguridad debe estar integrada como parte fundamental del plan estratégico global, no solo como una función aislada.

Dificultades en la implementación del modelo Zero Trust

A pesar de sus beneficios evidentes, implementar un enfoque Zero Trust presenta varios desafíos. Algunos problemas comunes incluyen:

- Costo elevado inicial: La transición hacia un modelo Zero Trust puede requerir inversiones significativas en tecnología y capacitación iniciales.

- Tendencias culturales resistivas: Algunos empleados pueden mostrar resistencia al cambio debido a preocupaciones sobre su privacidad o carga adicional en sus tareas diarias.

- Dificultades técnicas: Integrar diversas tecnologías existentes dentro del marco Zero Trust puede ser complicado sin un plan claro.

Estrategias recomendadas para una transición exitosa

A pesar de los desafíos mencionados anteriormente, existen estrategias que pueden facilitar una transición efectiva hacia un entorno Zero Trust:

- Análisis exhaustivo previo: Antes de implementar cambios significativos, realice auditorías completas sobre su infraestructura actual para identificar áreas críticas que necesiten atención inmediata.

< li >Pilotaje controlado: Implementar cambios graduales mediante proyectos piloto permite evaluar efectividad sin comprometer toda la infraestructura.

< li >Aprovechar soluciones integrales: Optar por plataformas compatibles con múltiples soluciones facilita su integración fluida.

< / ul >

< h 3 > Conclusión< / h 3 >

< p > La adopción del modelo zero trust es crucial para asegurar las infraestructuras empresariales ante los riesgos emergentes asociados al trabajo distribuido. Su implementación efectiva requiere no solo inversiones tecnológicas sino también un compromiso cultural hacia prácticas seguras entre todos los colaboradores.< / p >

< p > Para más información visita la Fuente original.

< / html >