Explotación de Registros DNS a través de Hazy Hawk

Recientemente, se ha informado sobre una nueva técnica de ataque conocida como Hazy Hawk, que aprovecha vulnerabilidades en la gestión de registros DNS. Este tipo de ataque representa una amenaza significativa para la seguridad cibernética, ya que los registros DNS son esenciales para el funcionamiento de Internet y su manipulación puede tener consecuencias devastadoras.

Descripción Técnica del Ataque

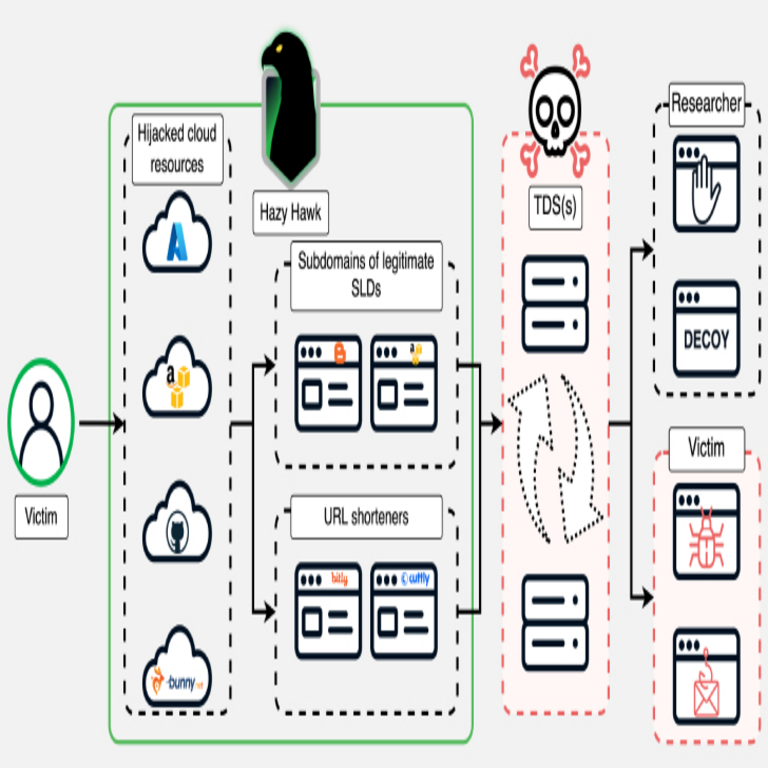

Hazy Hawk utiliza un enfoque innovador para explotar las debilidades en los sistemas que gestionan los registros DNS. A través del uso de técnicas sofisticadas, este ataque permite a los atacantes alterar la resolución de nombres y redirigir el tráfico hacia servidores maliciosos. Esto se logra mediante la manipulación de los registros DNS en tiempo real, lo cual puede ser particularmente difícil de detectar tanto para usuarios como para administradores.

Métodos Utilizados en Hazy Hawk

El ataque Hazy Hawk implica varios métodos técnicos que facilitan la explotación efectiva de los registros DNS:

- Técnicas de Inyección: Los atacantes utilizan inyecciones SQL o XSS (Cross-Site Scripting) para comprometer las bases de datos que almacenan configuraciones DNS.

- Análisis Forense: Se lleva a cabo un análisis exhaustivo del tráfico DNS para identificar patrones y comportamientos anómalos que puedan indicar un compromiso.

- Spoofing: El uso del spoofing permite al atacante engañar a usuarios y sistemas sobre la autenticidad del origen del tráfico.

- Cambio Dinámico: La capacidad de realizar cambios dinámicos en los registros permite que el atacante mantenga el control sobre las redirecciones mientras evade mecanismos de defensa.

Implicaciones Operativas y Regulatorias

Las implicaciones operativas del ataque son vastas. Las organizaciones deben ser proactivas en la implementación de medidas defensivas robustas, tales como:

- Auditorías Regulares: La realización periódica de auditorías a los registros DNS puede ayudar a identificar configuraciones inseguras.

- Cifrado: Implementar DNS sobre HTTPS (DoH) o DNS sobre TLS (DoT) puede mitigar algunos riesgos relacionados con la interceptación y manipulación del tráfico.

- Monitoreo Continuo: Emplear soluciones SIEM (Security Information and Event Management) para el monitoreo continuo del tráfico y detectar anomalías potenciales.

A nivel regulatorio, es imperativo considerar cómo este tipo de ataques podría afectar el cumplimiento con normativas como GDPR o CCPA, donde se requiere protección efectiva contra accesos no autorizados y manejo seguro de datos personales.

CVE Relacionados

No se han identificado vulnerabilidades específicas como CVEs directamente relacionadas con Hazy Hawk hasta el momento; sin embargo, es recomendable consultar bases de datos oficiales para cualquier actualización futura relacionada con amenazas similares.

Estrategias Preventivas Adicionales

Aparte de las medidas mencionadas anteriormente, las organizaciones pueden implementar estrategias adicionales tales como:

- Educación Continua: Asegurar que todos los empleados estén capacitados en las mejores prácticas relacionadas con la seguridad cibernética y específicamente sobre cómo evitar ser víctima de ataques basados en ingeniería social relacionados con cambios en DNS.

- Aislamiento: Mantener redes críticas aisladas puede limitar la exposición a ataques dirigidos mediante redirección maliciosa vía DNS.

- Puntos Focales: Diseñar procedimientos claros para manejar cambios en configuraciones críticas asegurará un manejo más seguro frente a intentos maliciosos.

Conclusión

La explotación llevada a cabo por Hazy Hawk representa una amenaza urgente e importante dentro del panorama actual cibernético. A medida que esta técnica evoluciona, es vital que las organizaciones adopten una postura proactiva hacia la seguridad cibernética mediante auditorías regulares, implementación adecuada de cifrado y monitoreo continuo. Para más información visita la Fuente original.